Yamaha RTXで両拠点がグローバルIPを保有する場合のIPSec設定を紹介します。このページではGUIを使用したネットワークに不慣れな方向けの説明を紹介します。GUI設定は非常に多くの設定が投入されます。要件次第では不要な設定が殆どになりますので、もし、ある程度はネットワークを理解できる人ならばCLI設定の方がオススメです。

CLI設定をお求めの方は「IPsec設定 両拠点 固定IPアドレスCLI編」を参照ください。

動作確認

動作確認の構成

以下の環境で動作確認を行います。

+------------------+

| RockyLinux 8.4 |

| host010 |

+-------+----------+

ens224 | .10

|

| 192.168.10.0/24

|

lan1 | .1

+-------+----------+

| Yamaha RTX 810 |

| R10 |

+-------+----------+

lan2 | .10

|

| 200.0.10.0/24

|

eth0 | .1

+-------+----------+

| VyOS 1.4 |

| Internet |

+-------+----------+

eth1 | .1

|

| 200.0.20.0/24

|

lan2 | .20

+-------+----------+

| Yamaha RTX 810 |

| R20 |

+-------+----------+

lan1 | .1

|

| 192.168.20.0/24

|

ens224 | .20

+-------+----------+

| RockyLinux 8.4 |

| host020 |

+------------------+

初期設定

初期設定はIPアドレスとデフォルトゲートウェイとNATのみです。

R10 : Yamaha RTX 810

ip route default gateway 200.0.10.1

ip lan1 address 192.168.10.1/24

ip lan2 address 200.0.10.10/24

ip lan2 nat descriptor 100

nat descriptor type 100 masquerade

nat descriptor address outer 100 primary

telnetd host lan

R20 : Yamaha RTX 810

ip route default gateway 200.0.20.1

ip lan1 address 192.168.20.1/24

ip lan2 address 200.0.20.20/24

ip lan2 nat descriptor 100

nat descriptor type 100 masquerade

nat descriptor address outer 100 primary

telnetd host lan

Internet : VyOS 1.4

set interfaces ethernet eth0 address '200.0.10.1/24'

set interfaces ethernet eth0 hw-id '00:50:56:90:36:24'

set interfaces ethernet eth1 address '200.0.20.1/24'

set interfaces ethernet eth1 hw-id '00:50:56:90:06:1c'

set interfaces loopback lo

set service ssh disable-host-validation

set system config-management commit-revisions '100'

set system conntrack modules ftp

set system conntrack modules h323

set system conntrack modules nfs

set system conntrack modules pptp

set system conntrack modules sip

set system conntrack modules sqlnet

set system conntrack modules tftp

set system console device ttyS0 speed '115200'

set system host-name 'vyos'

set system login user admin authentication encrypted-password '$6$cl1DIDt8CHJnLXst$zNkGlajjlSDirfSVdmFEkVfkvj3rxjayuu1RfzvuJQ.rNzJlb3s995/1HZX91nvW83ZvINnGvXBG6Z.sWVE7W/'

set system login user vyos authentication encrypted-password '$6$BLBE.ChYBI4ynui8$u2B.sTlyz1d.5GEjLyQKQmNRPN3kDHb3ynAzolORLLGOYe3up4u3vNg93QWk1DkOBbRNgkJJyYYVkrMofOFgw1'

set system login user vyos authentication plaintext-password ''

set system ntp server time1.vyos.net

set system ntp server time2.vyos.net

set system ntp server time3.vyos.net

set system syslog global facility all level 'info'

set system syslog global facility protocols level 'debug'

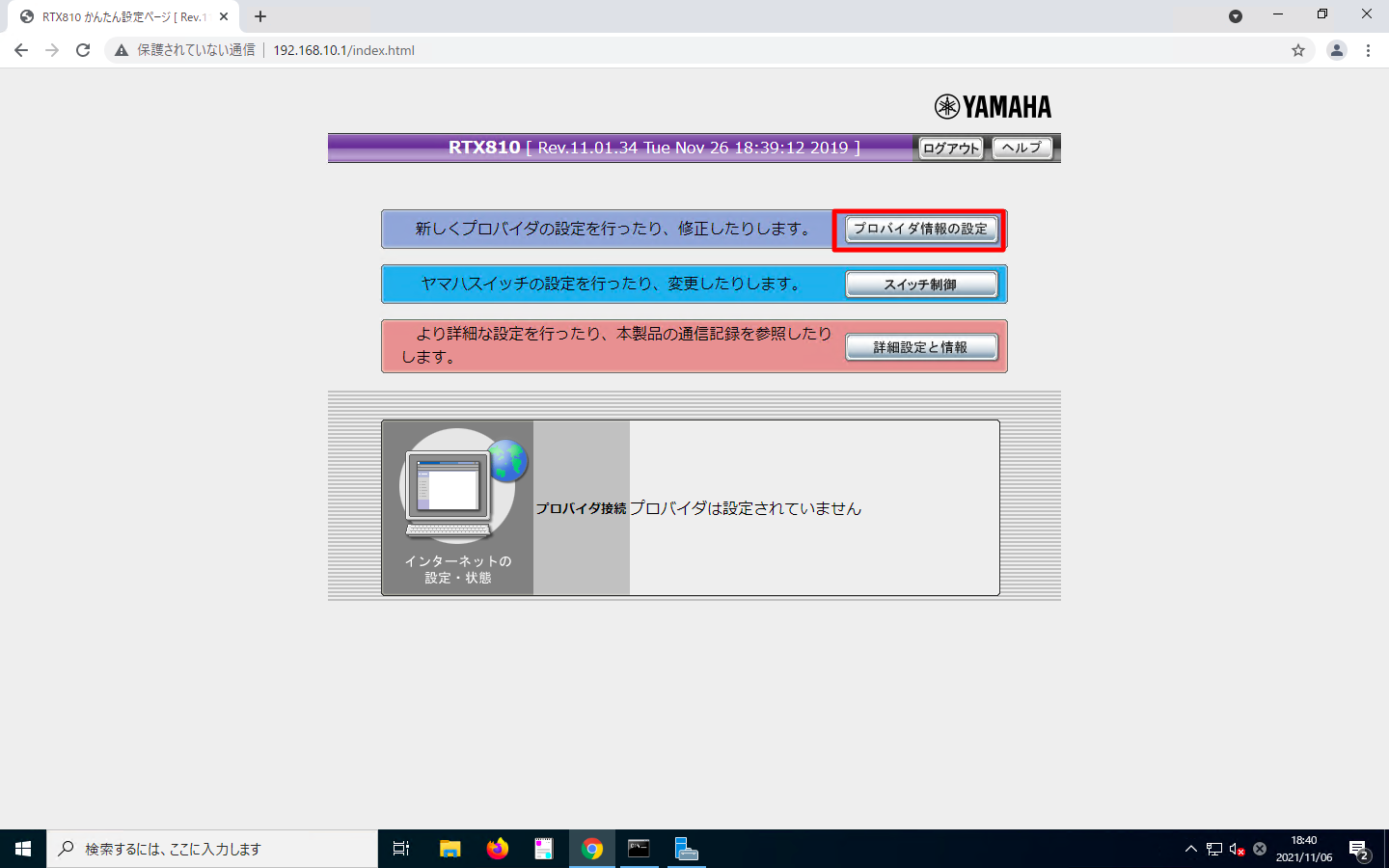

前提条件 プロバイダ設定

GUIでIPsecを設定するには、プロバイダ情報を設定する事が前提になっています。プロバイダ情報を設定するには、GUIでWANインターフェースの設定をします。すると、WAN側のIPアドレスだけでなく、プロバイダ名やファイアウォールなどの多数の設定が投入された状態になります。この状態が「プロバイダ情報の設定」です。

最小限の設定を管理したい人から見れば、「プロバイダ情報の設定」は非常に厄介なものです。意味もなく投入された設定であるのにも関わらず、Yamaha RTXのプロバイダ情報の設定を「現行踏襲」せざるを得ない意思決定をしたプロジェクトを見た事もあります。

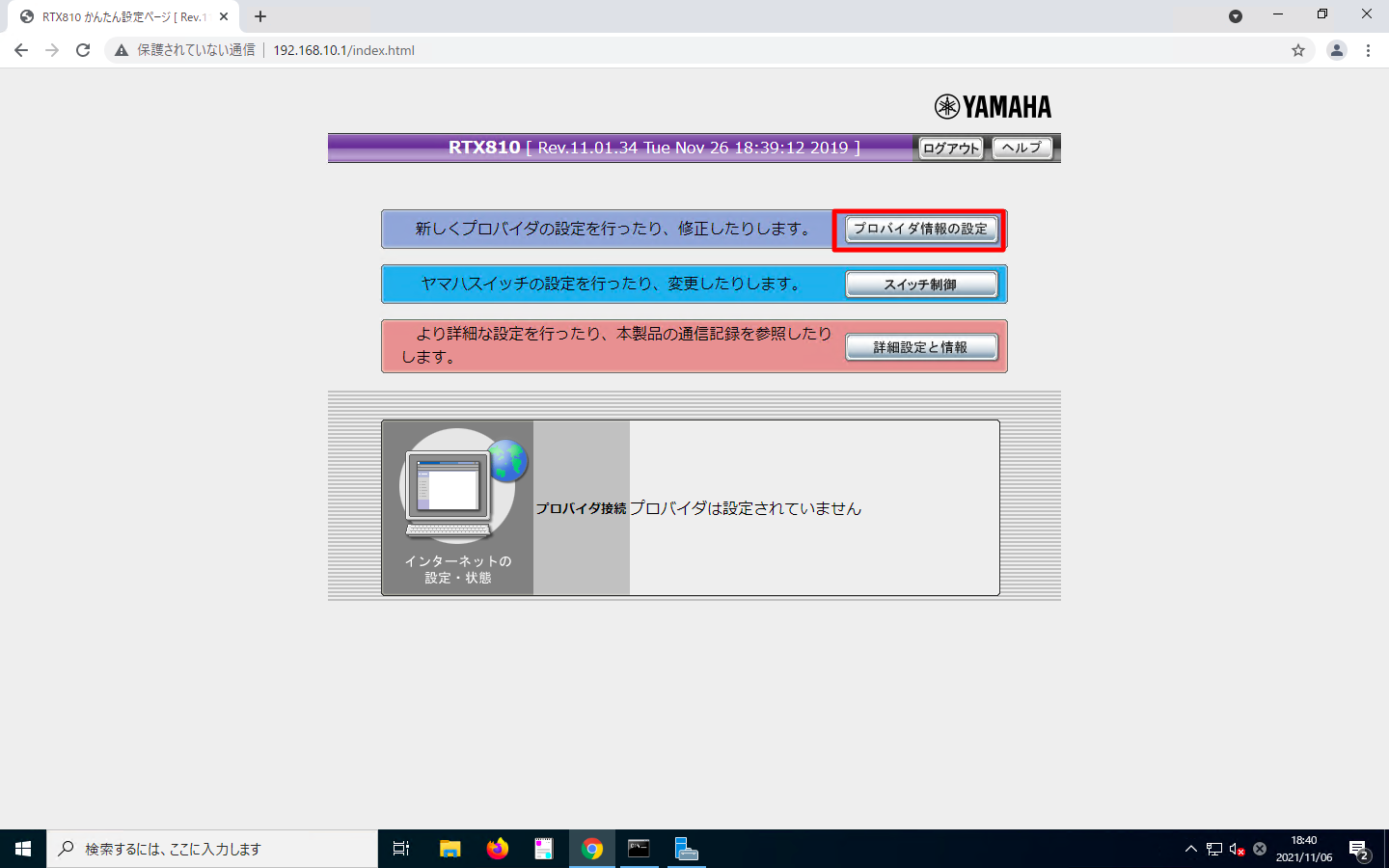

Yamaha RTXのトップページで「プロバイダ情報の設定」を押下します。

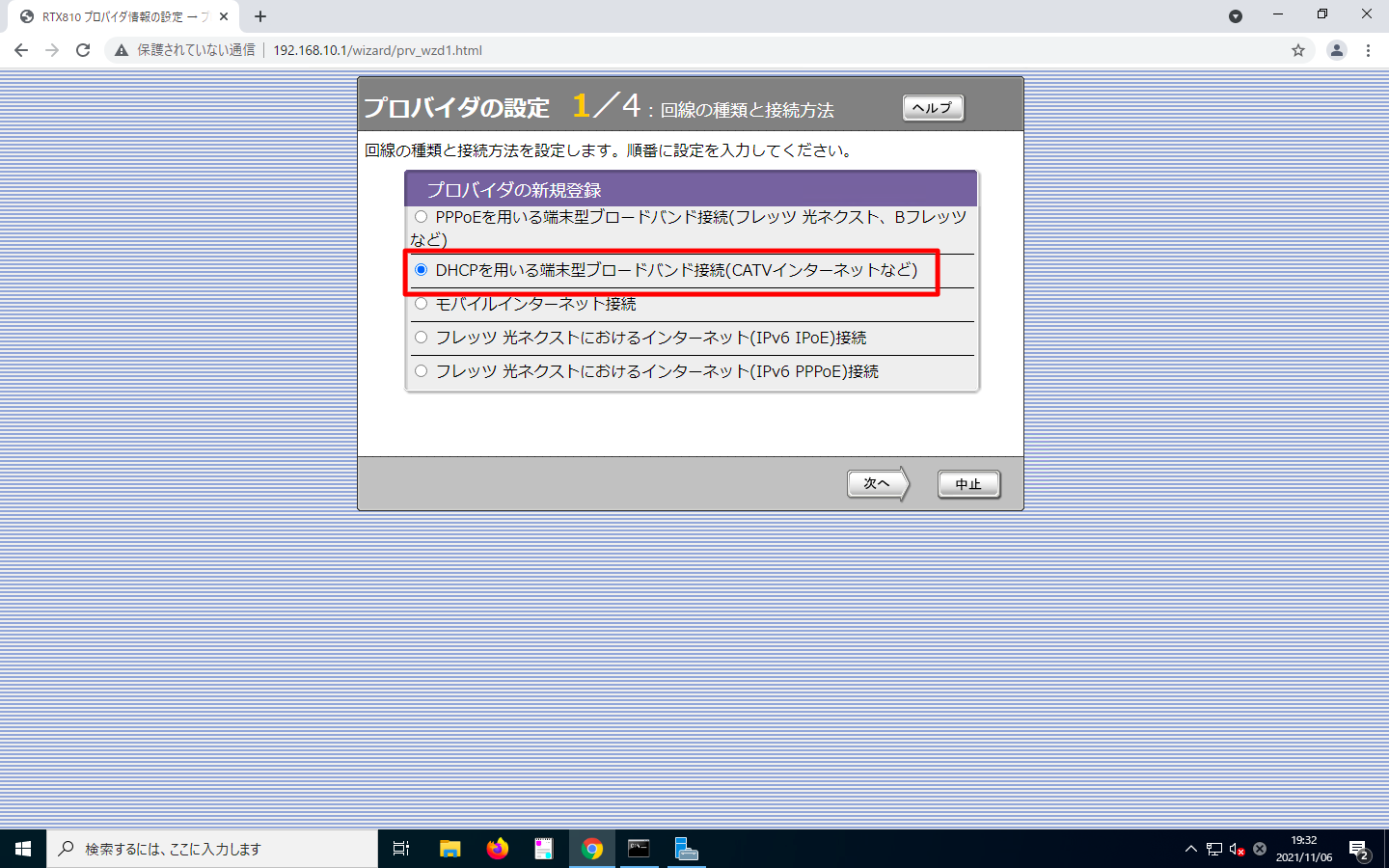

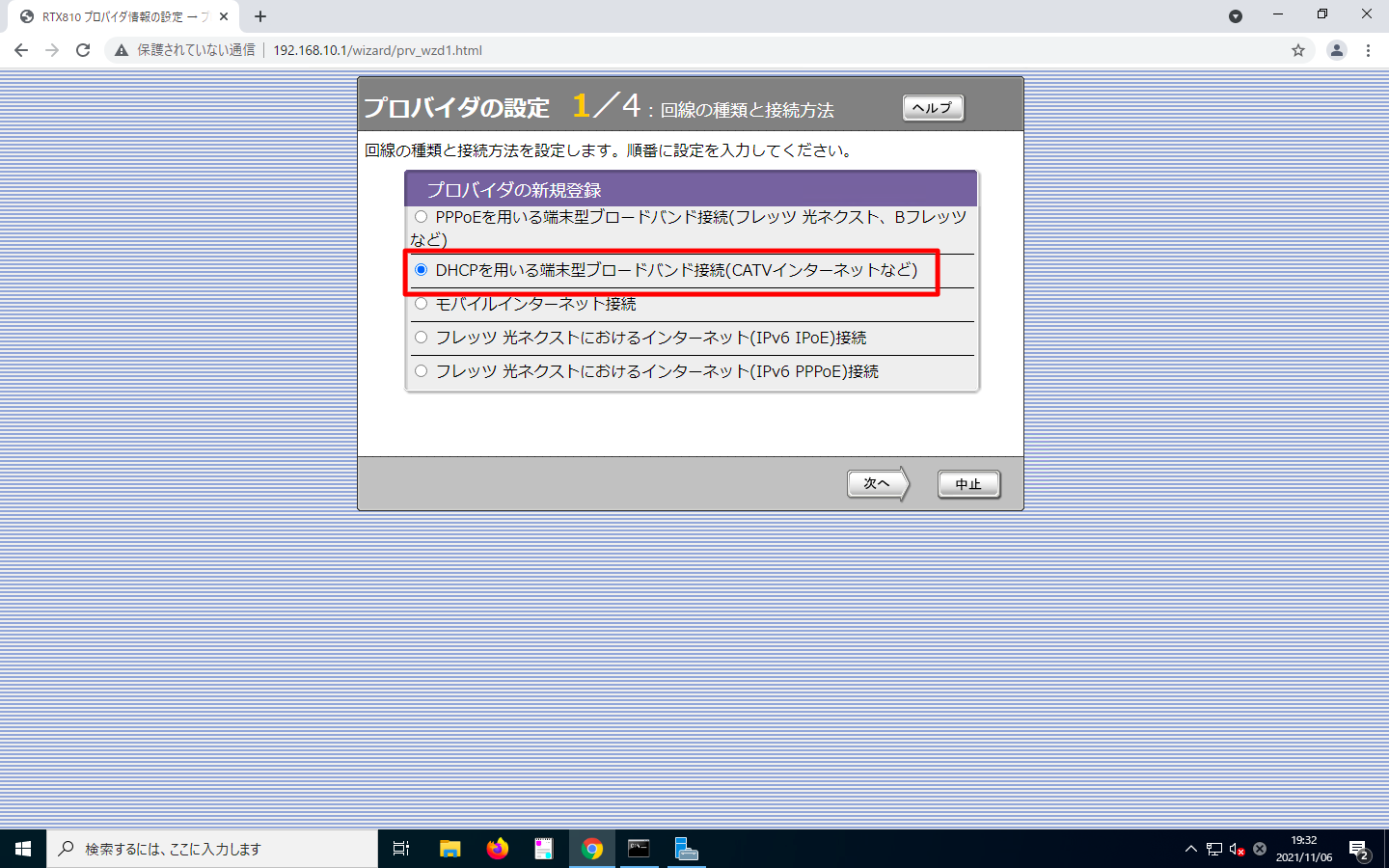

IPアドレスを静的に設定する場合でも「DHCPを用いる端末型ブロードバンド接続(CATVインターネットなど)」を押下します。

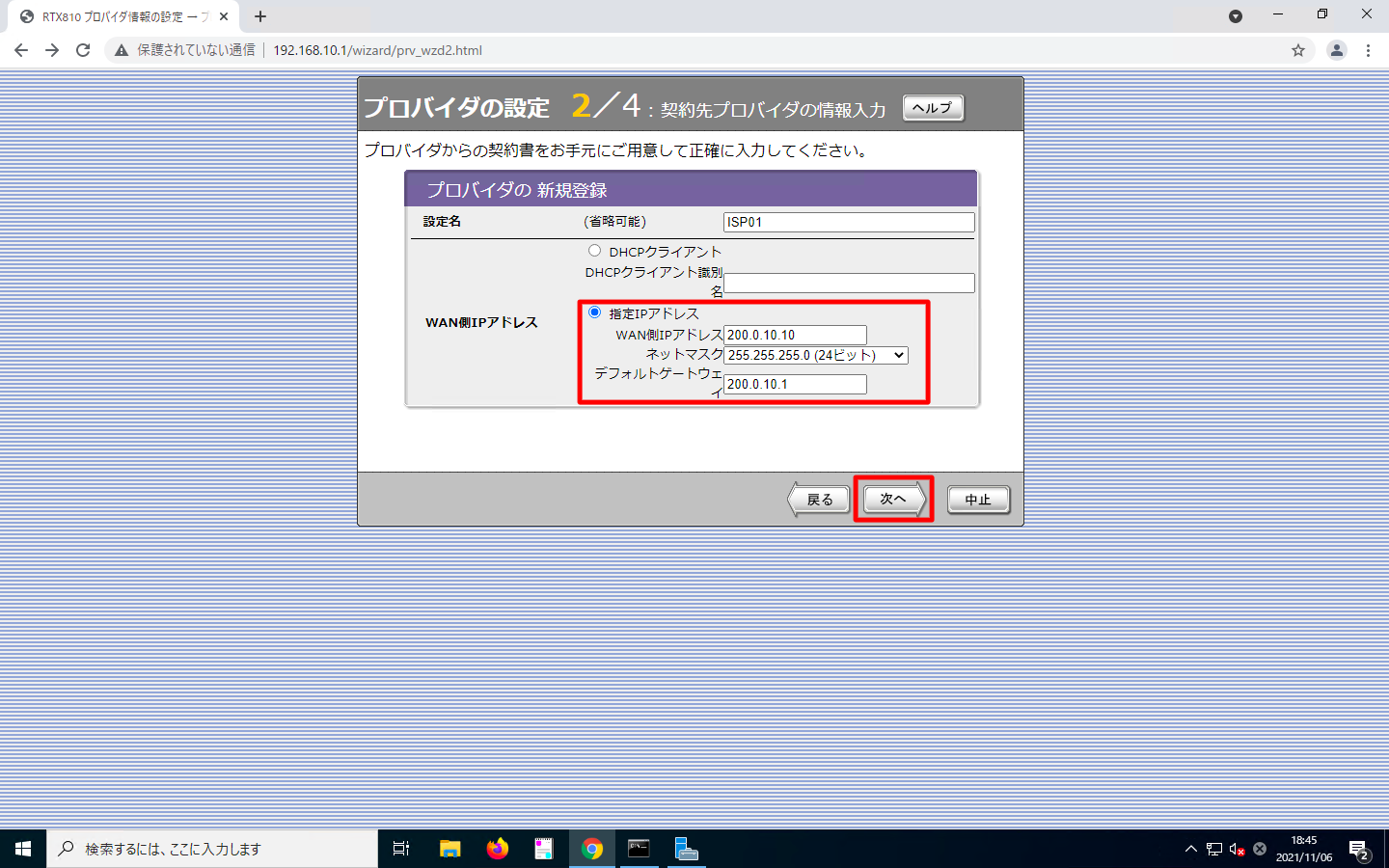

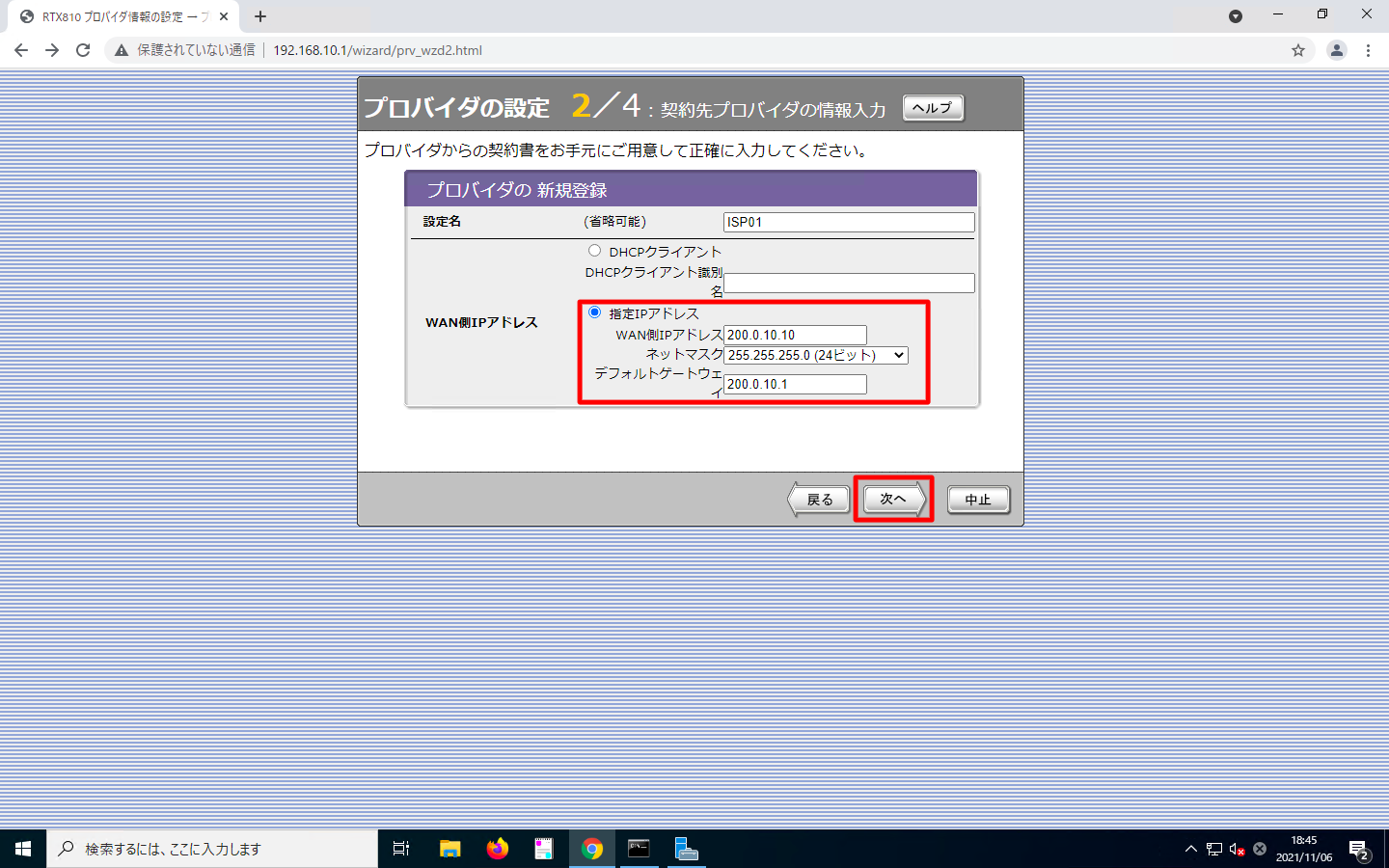

「IPアドレス」および「デフォルトゲートウェイ」を指定し、「次へ」を押下します。

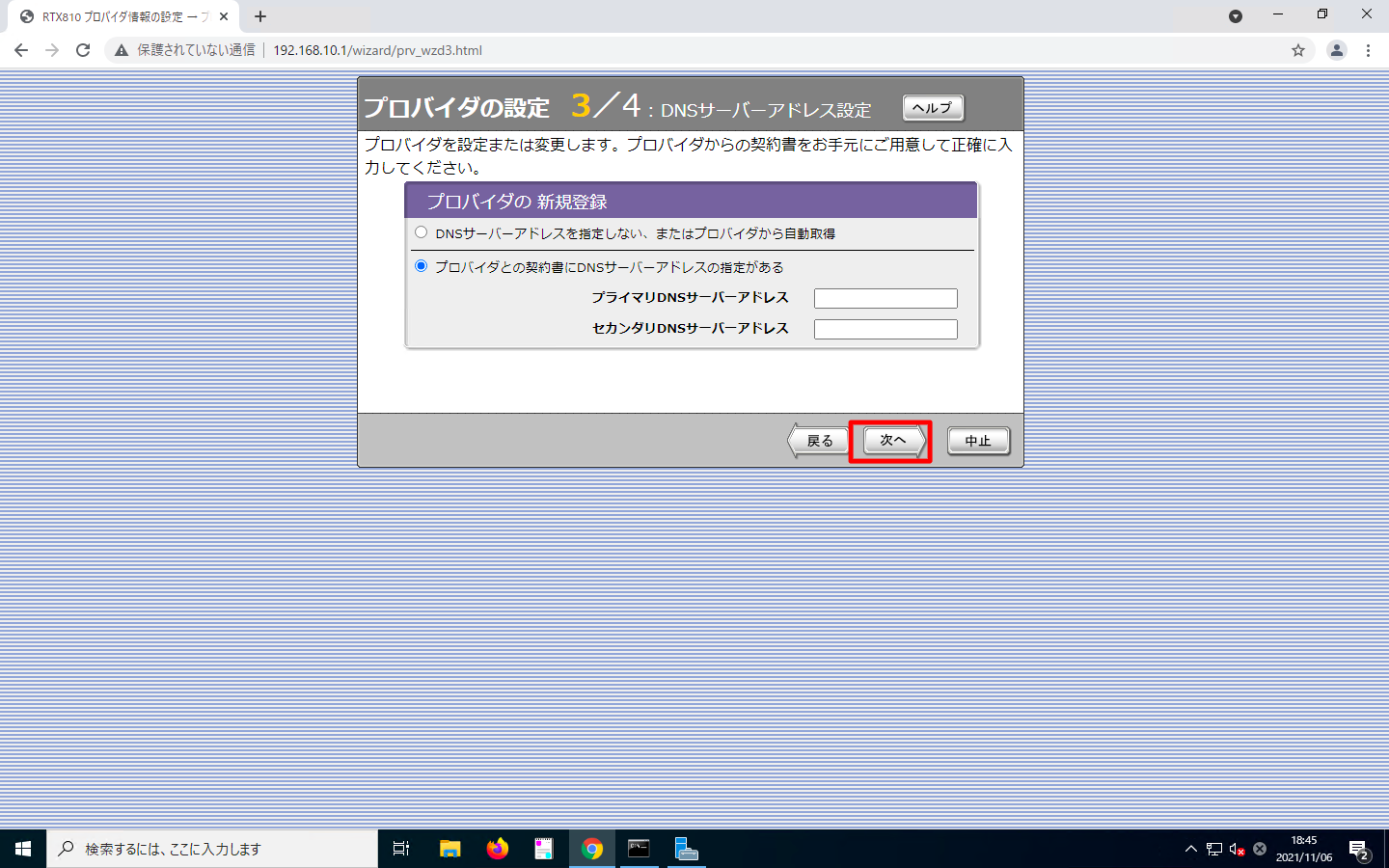

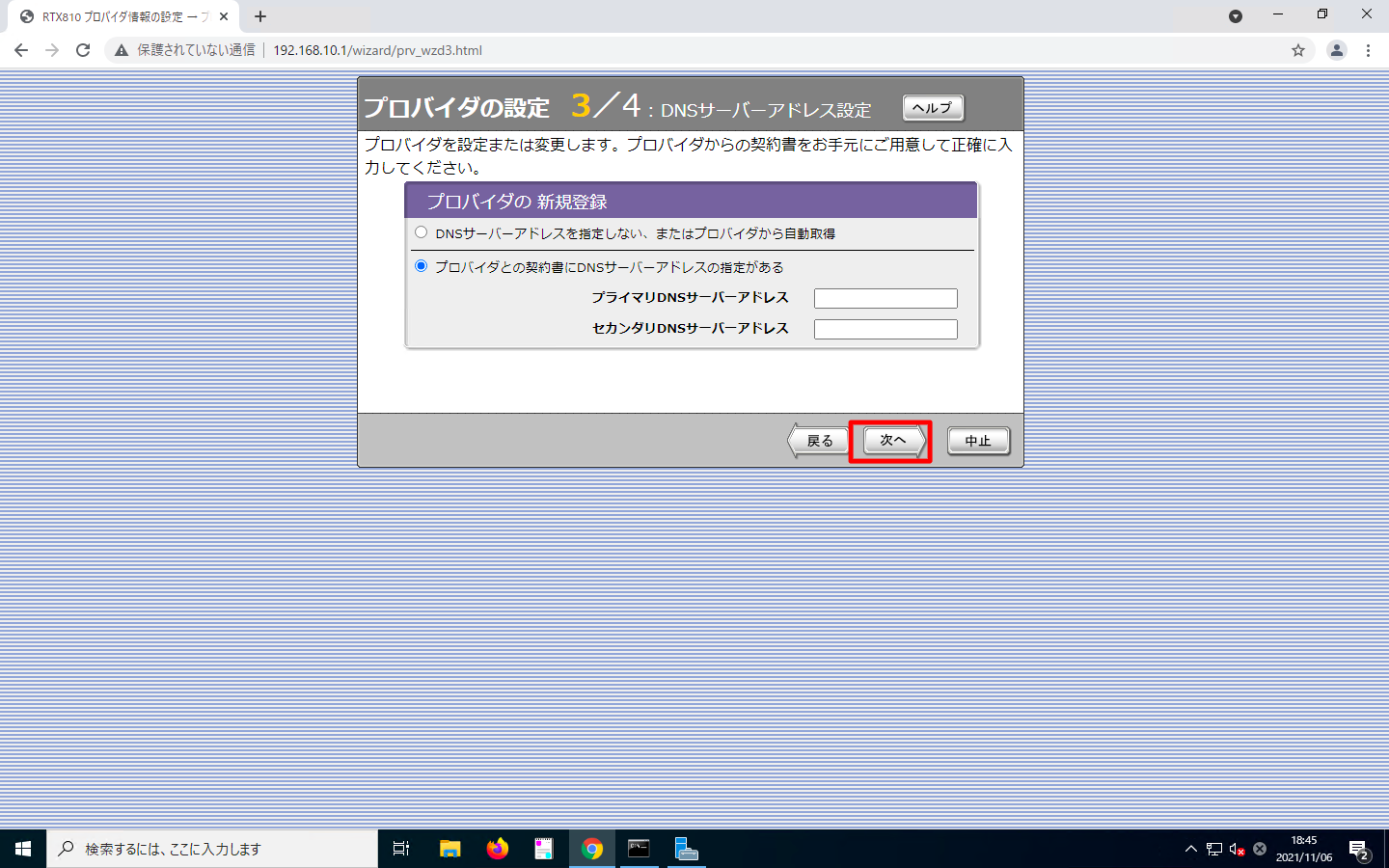

この検証シナリオではDNSサーバの指定は不要ですので、そのまま「次へ」を押下します。

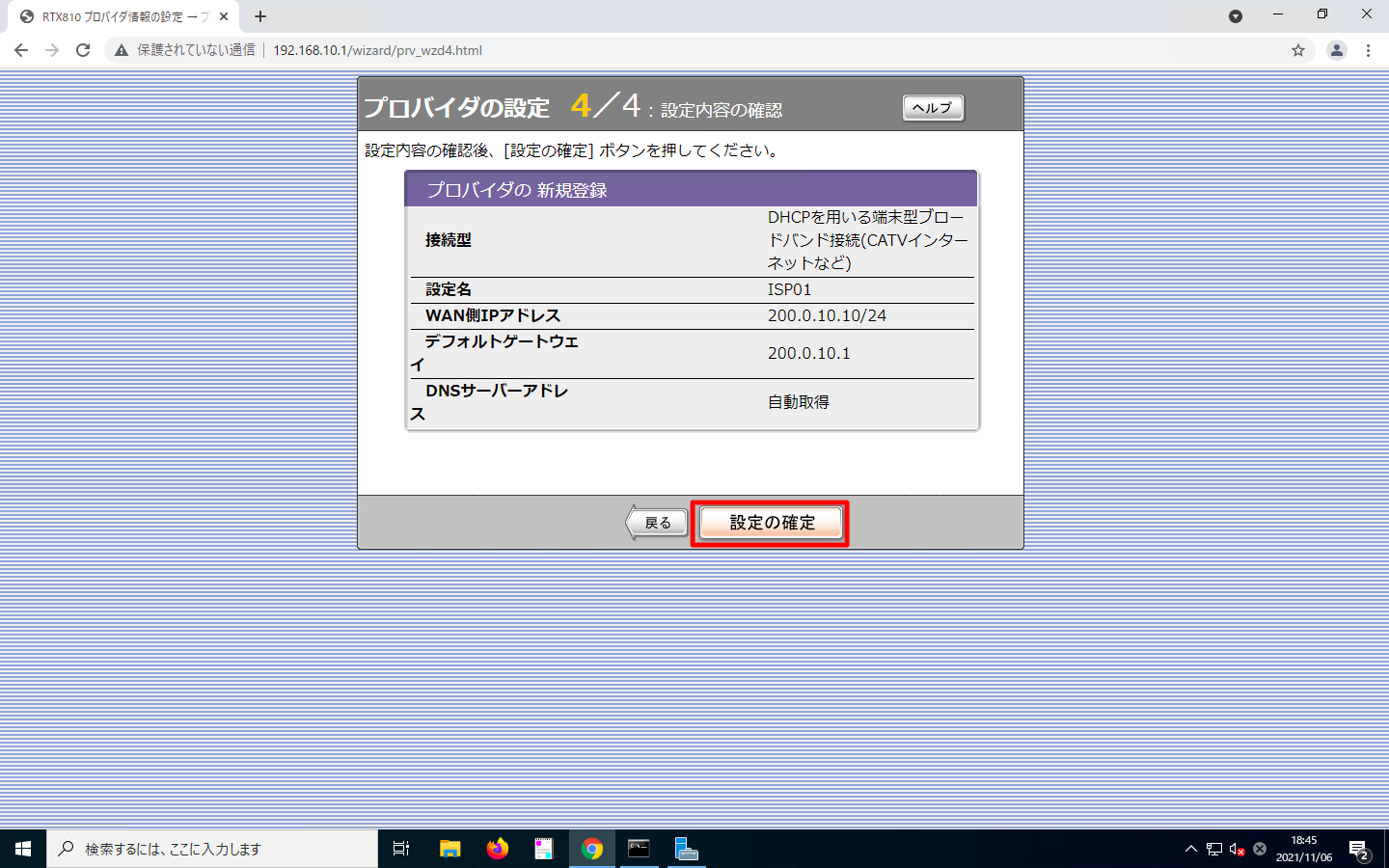

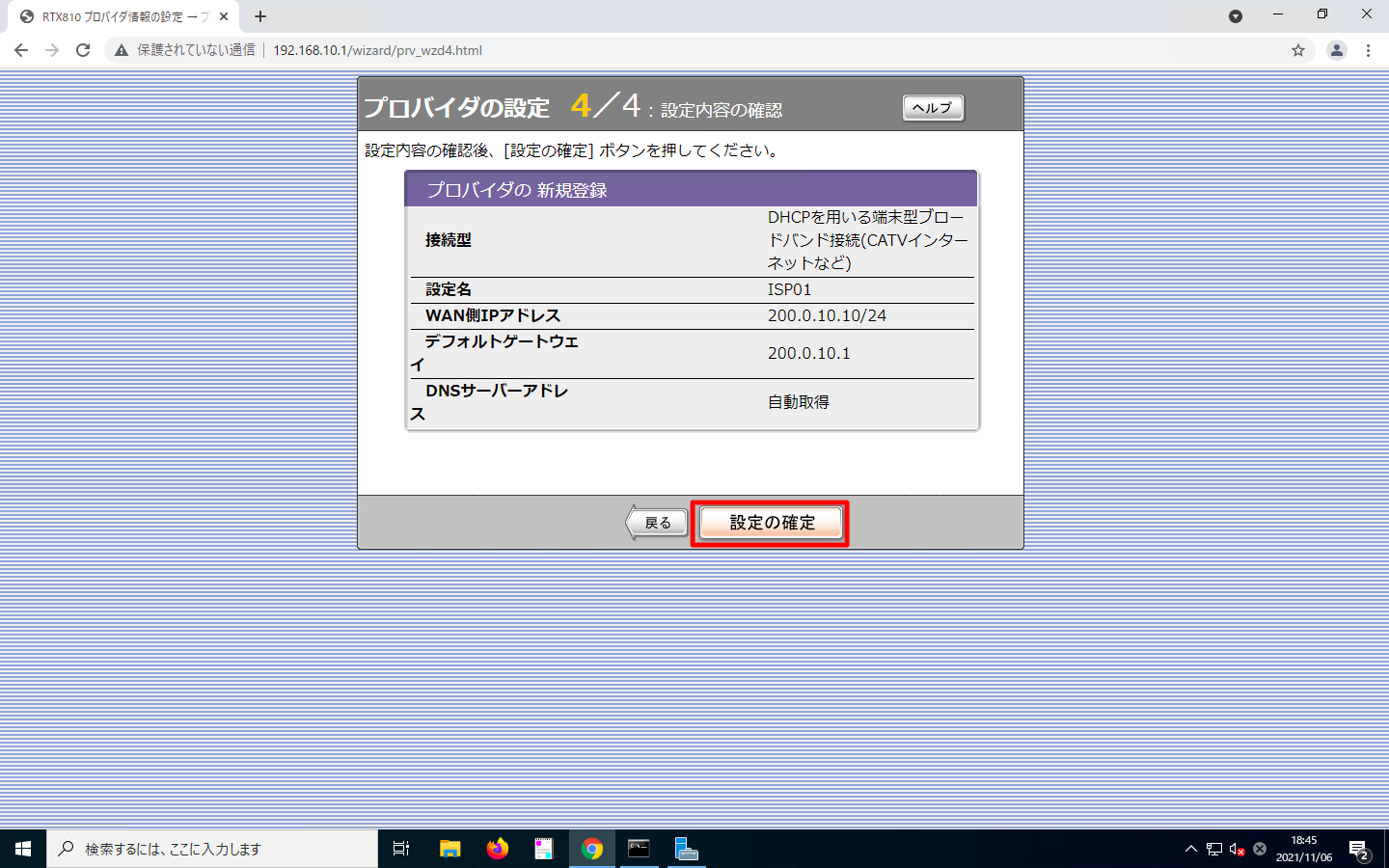

「設定の確定」を押下します。

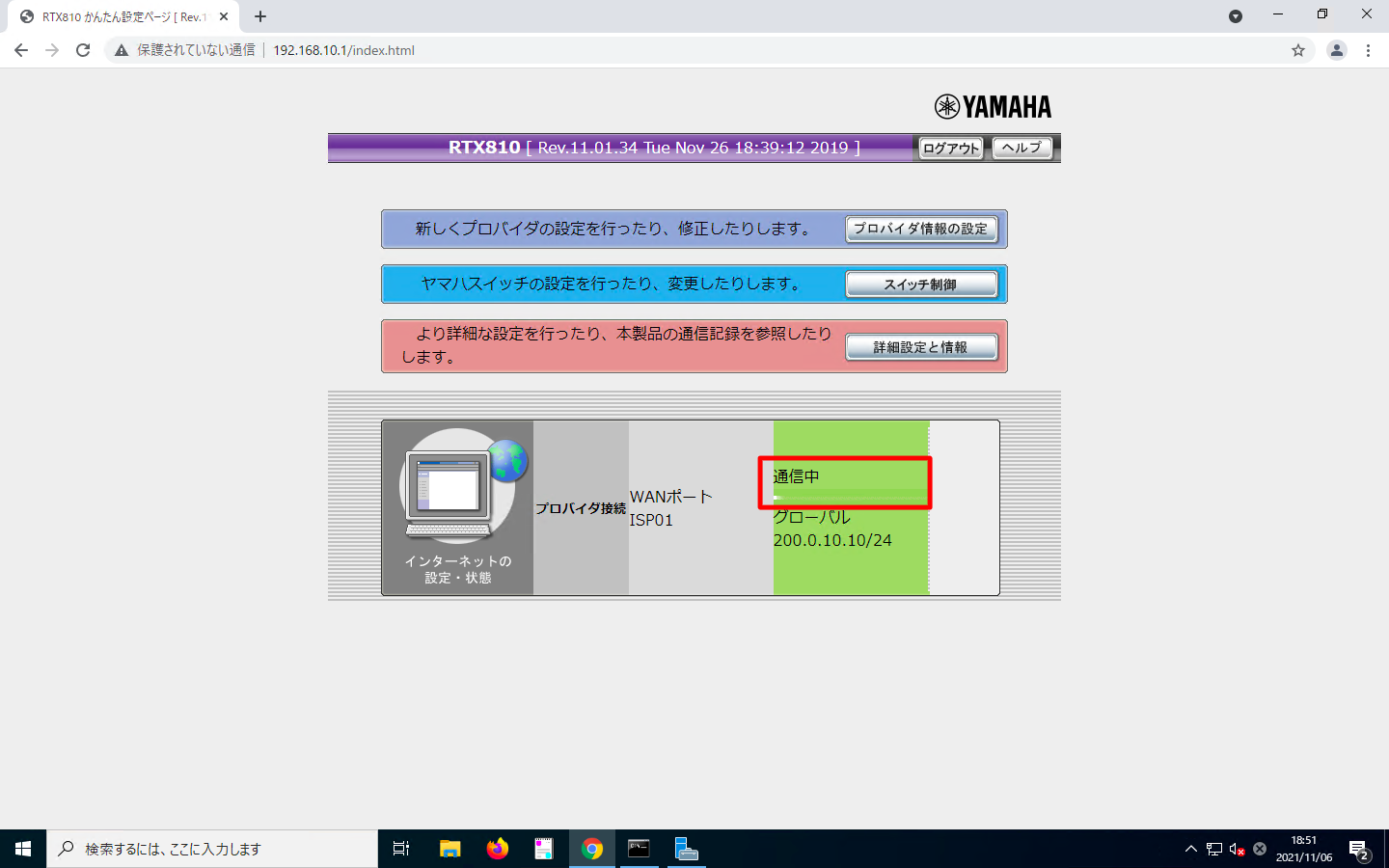

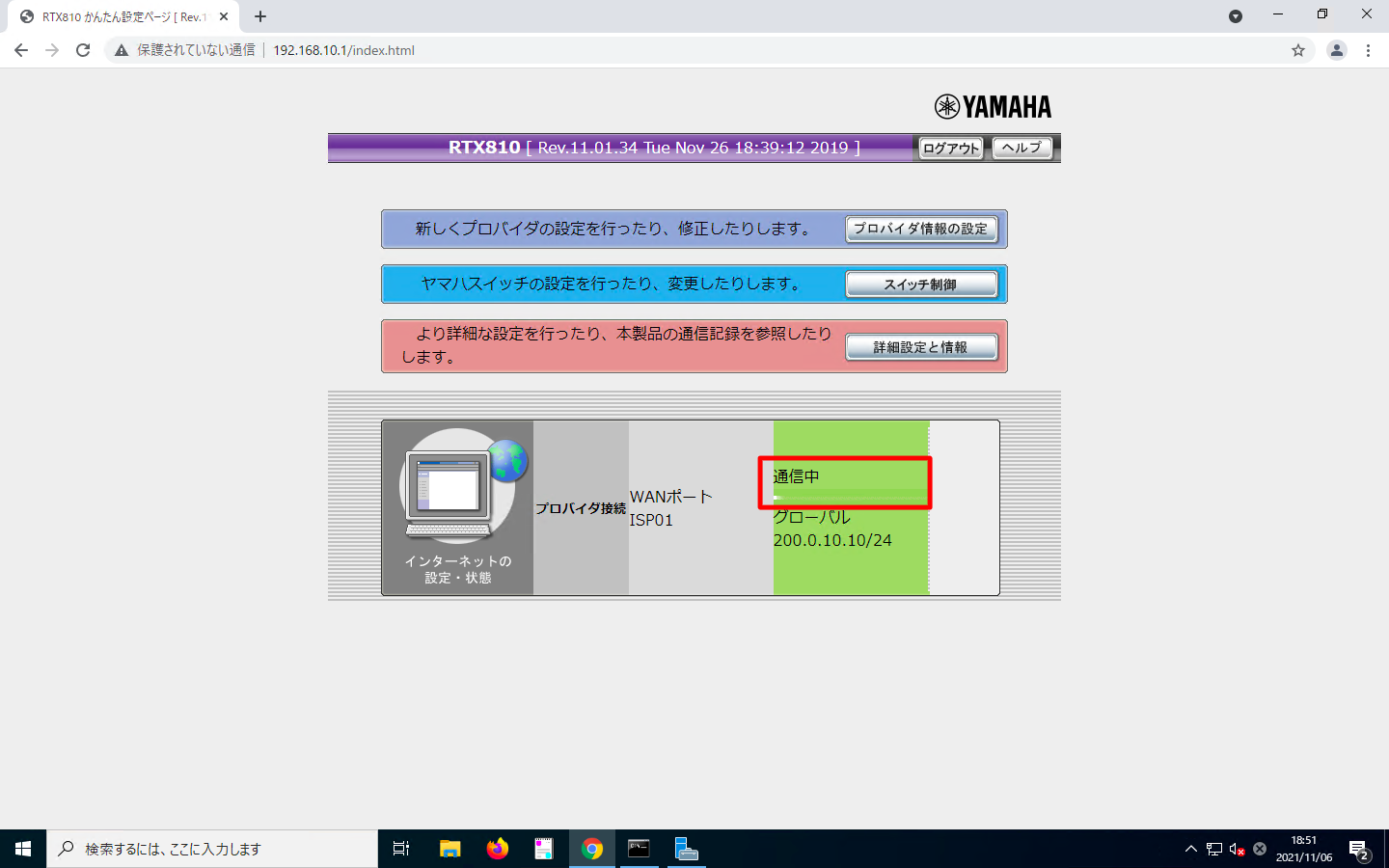

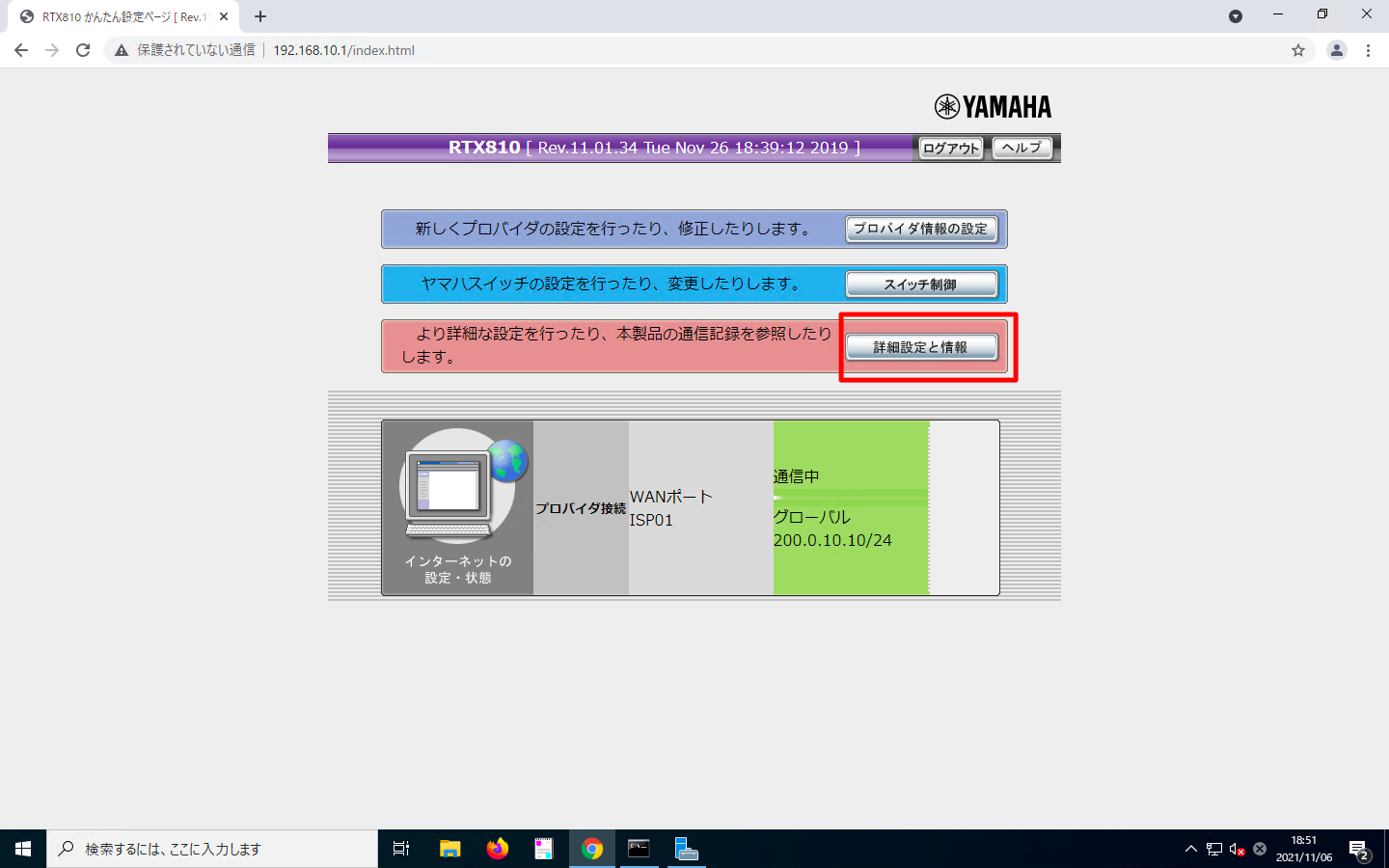

トップページにて「プロバイダ情報」が定義されており、「通信中」と書かれている事を確認します。

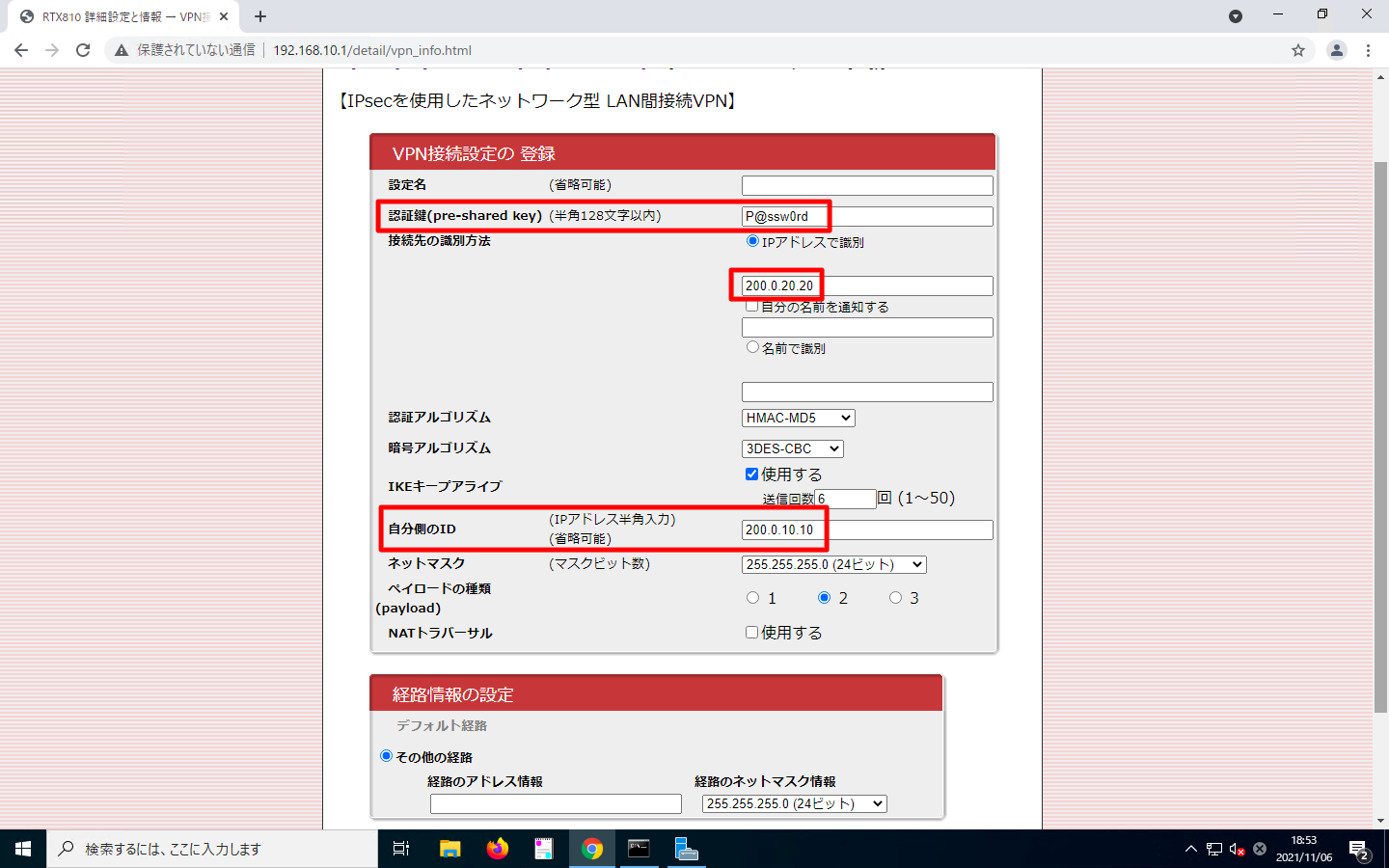

IPsec設定 : R10側

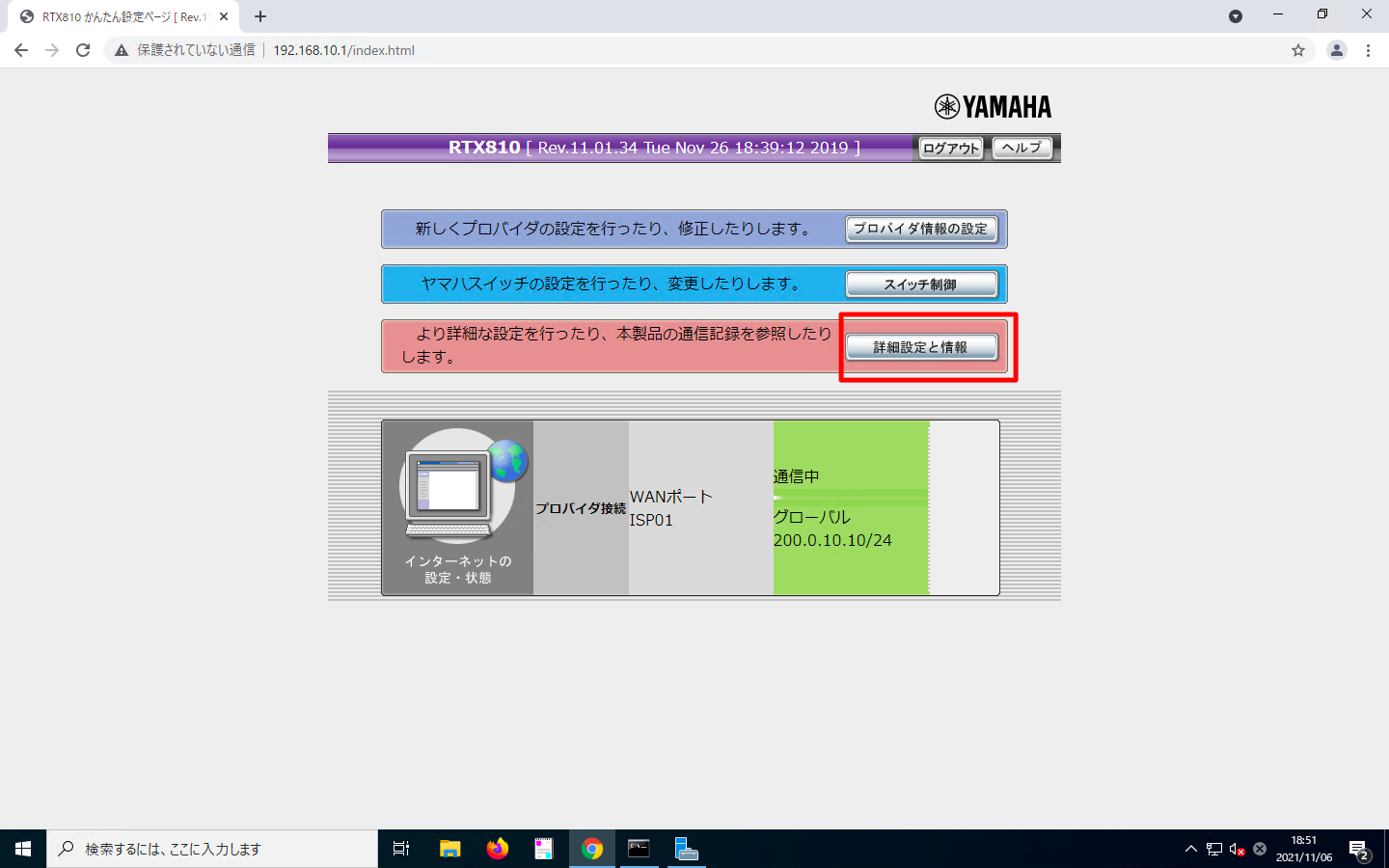

Yamaha RTXのトップページで「詳細設定と情報」を押下します。

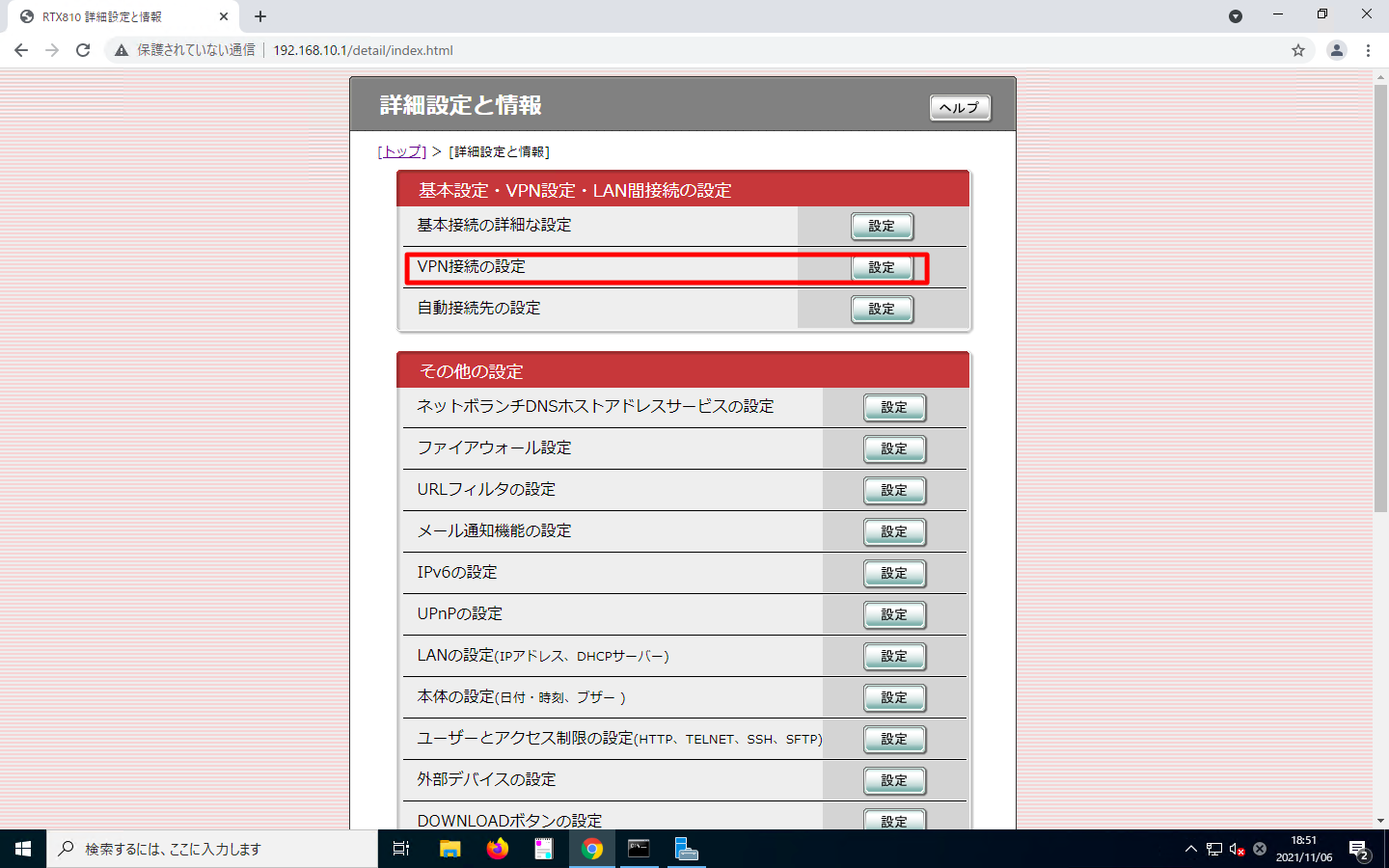

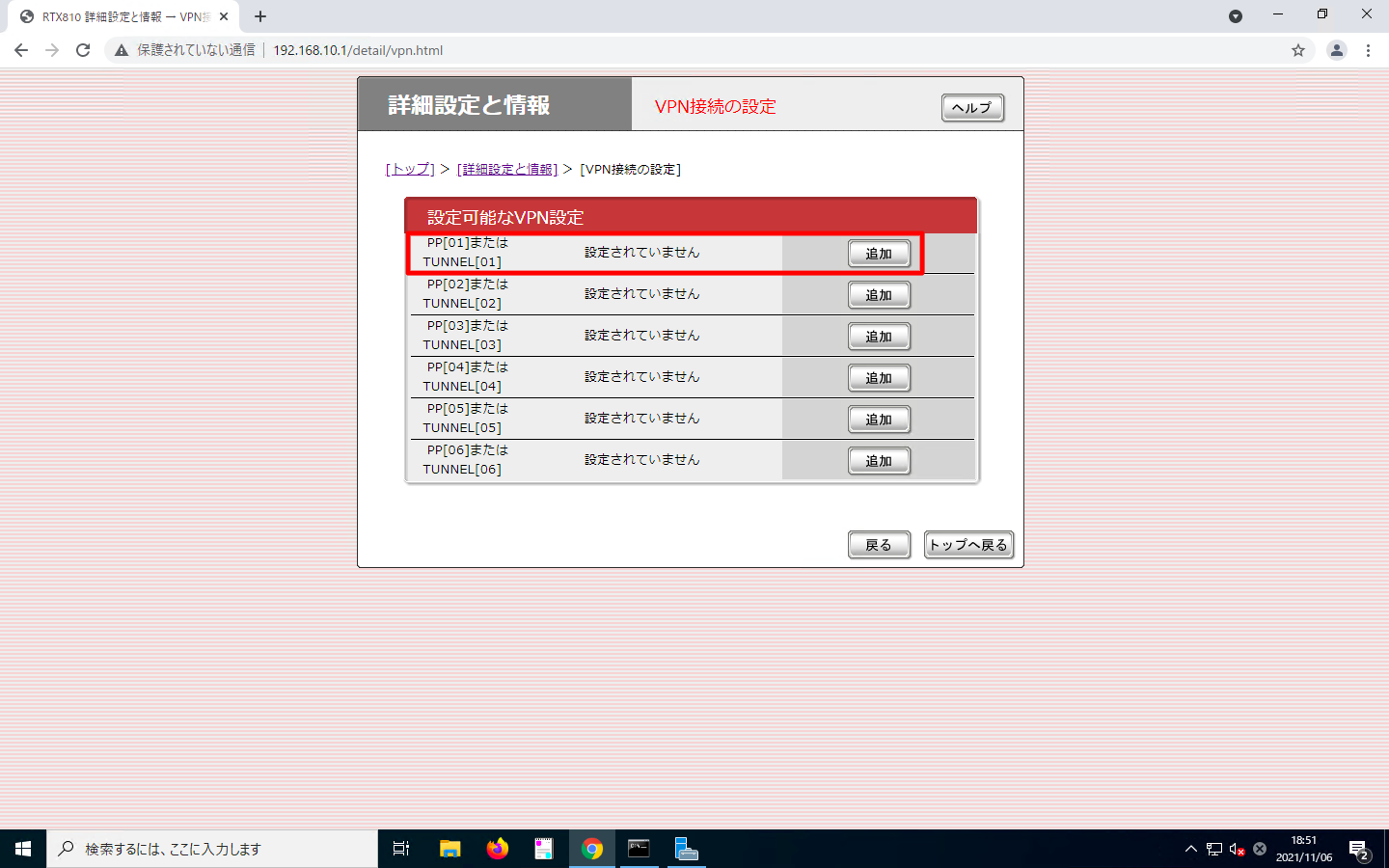

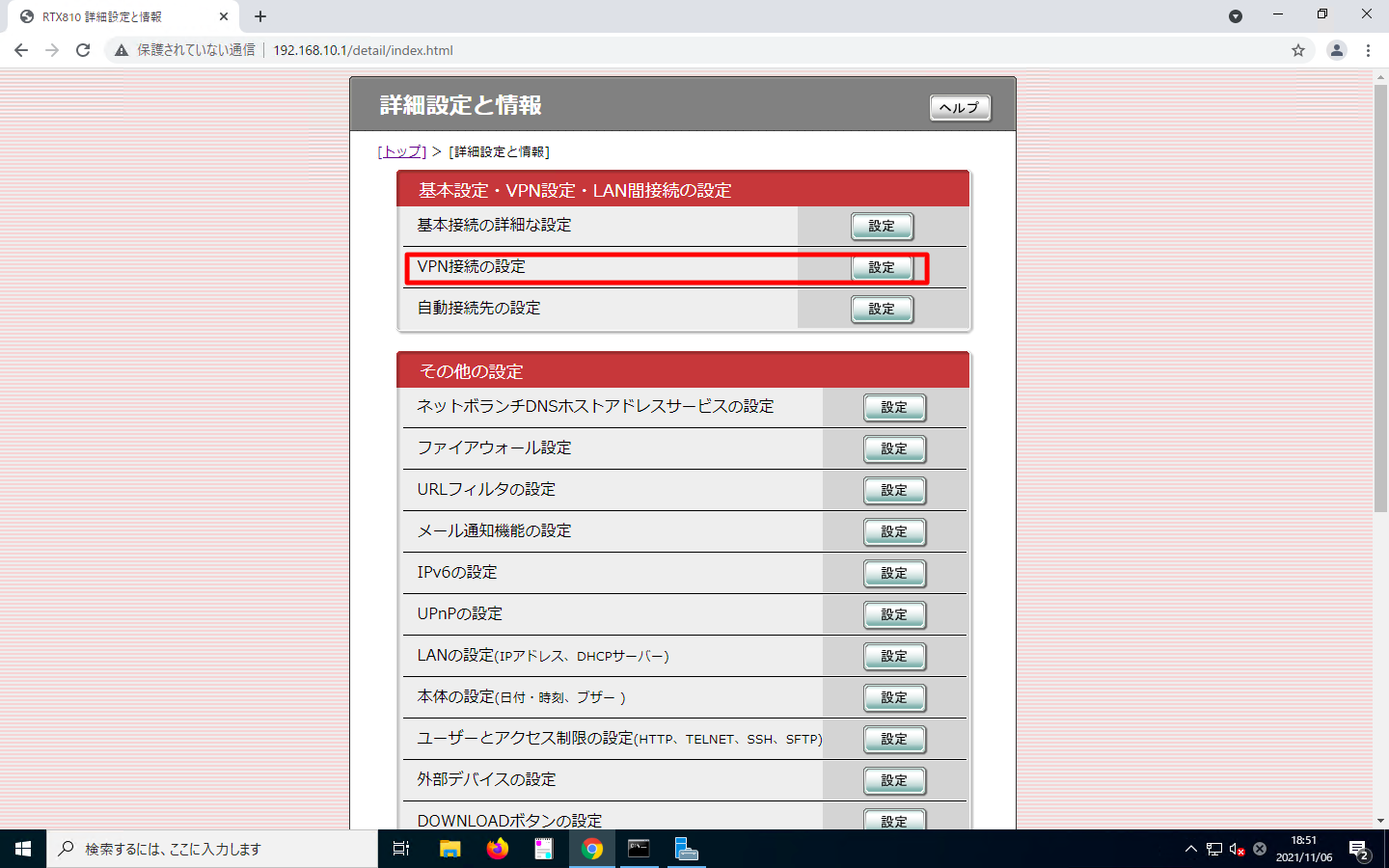

「VPN接続の設定」欄の「設定」を押下します。

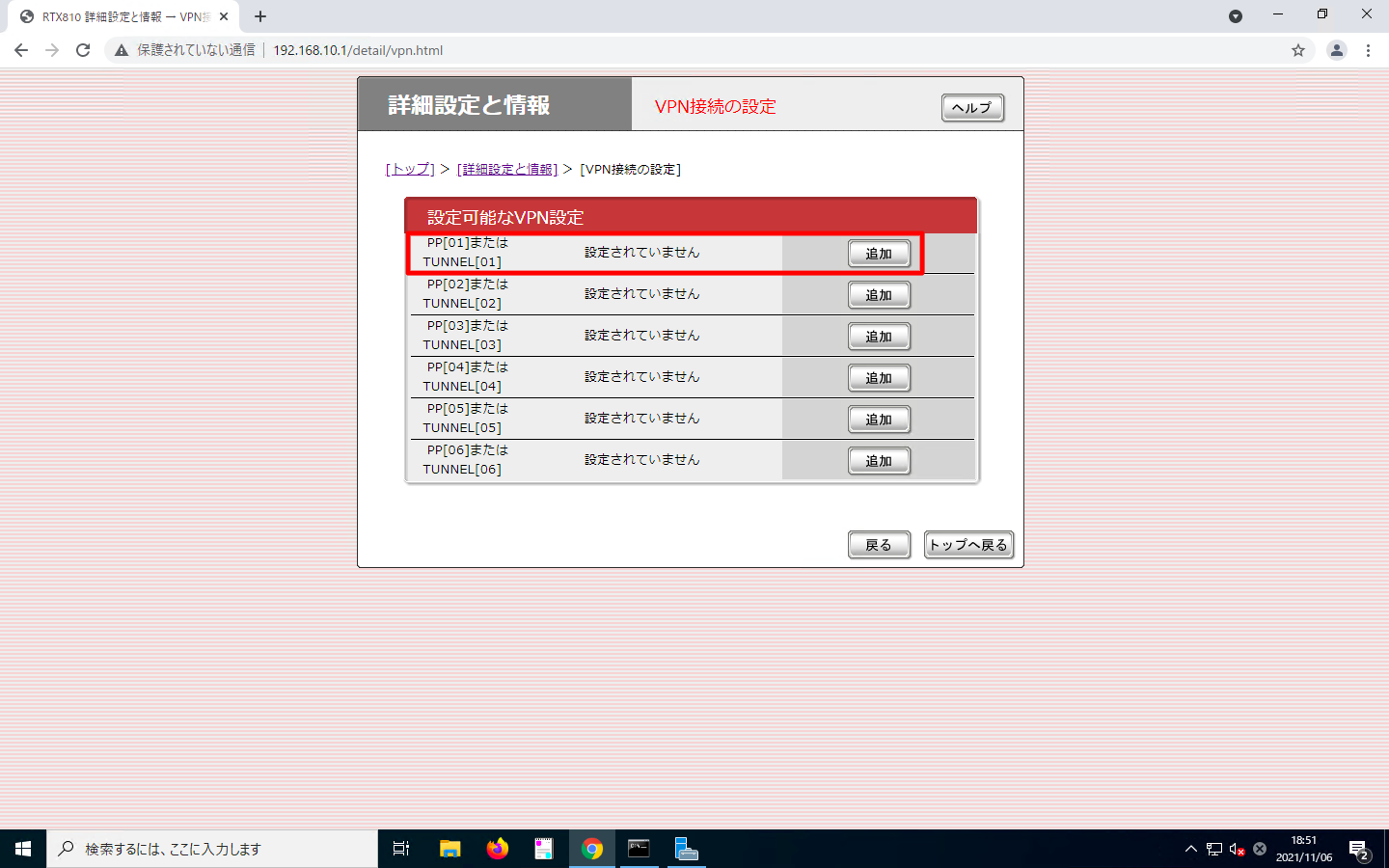

「TUNNEL01」欄の「追加」を押下します。

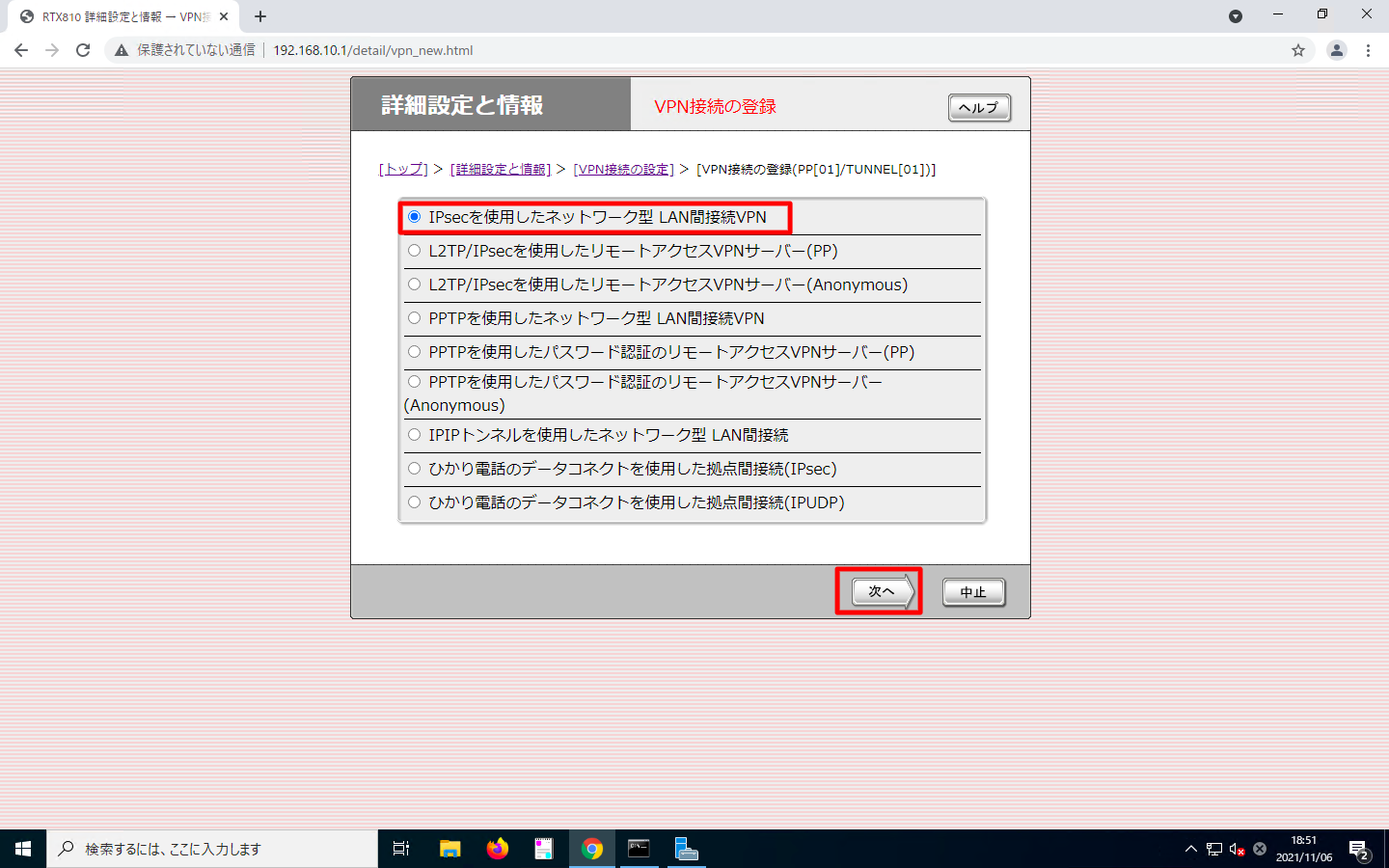

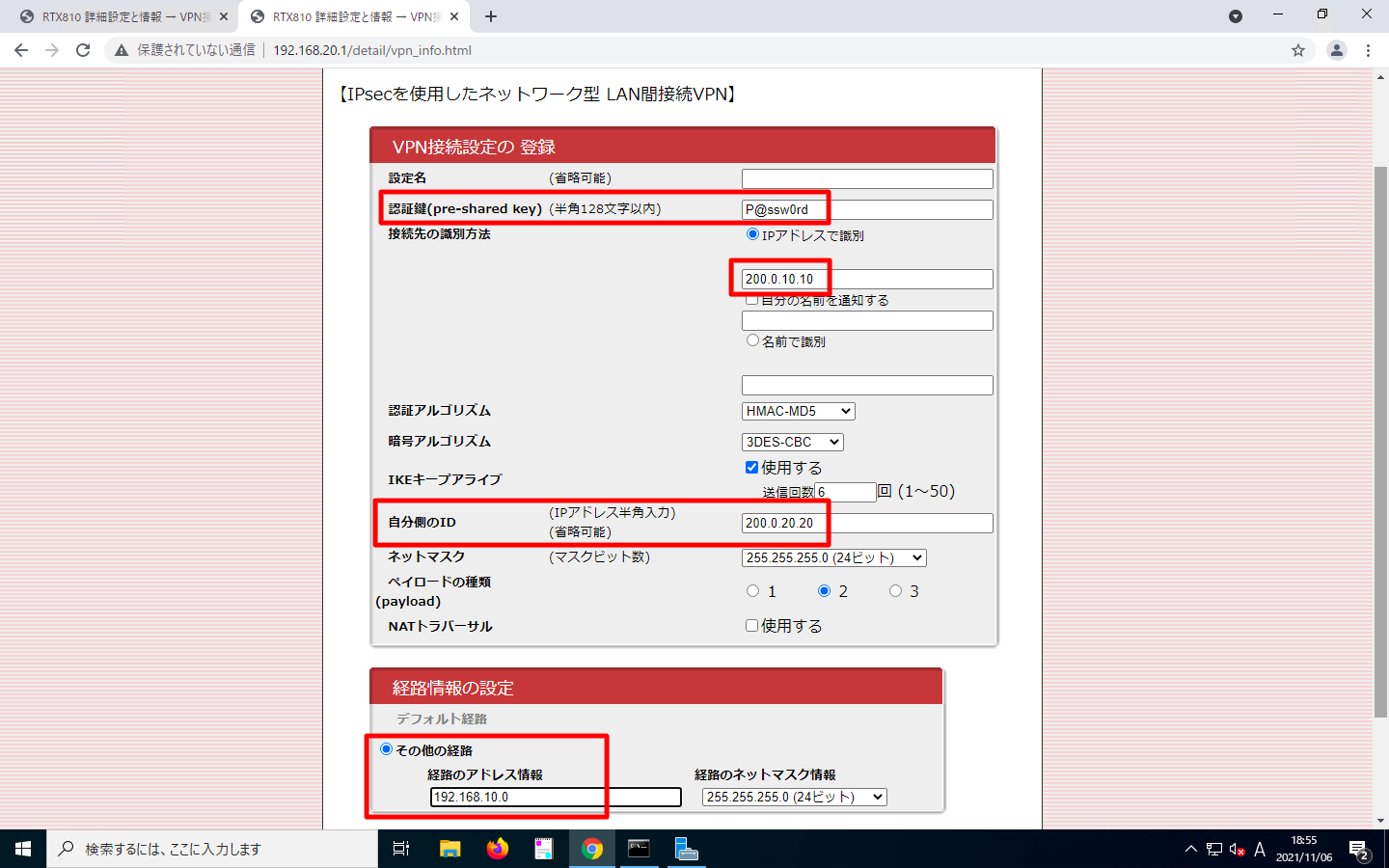

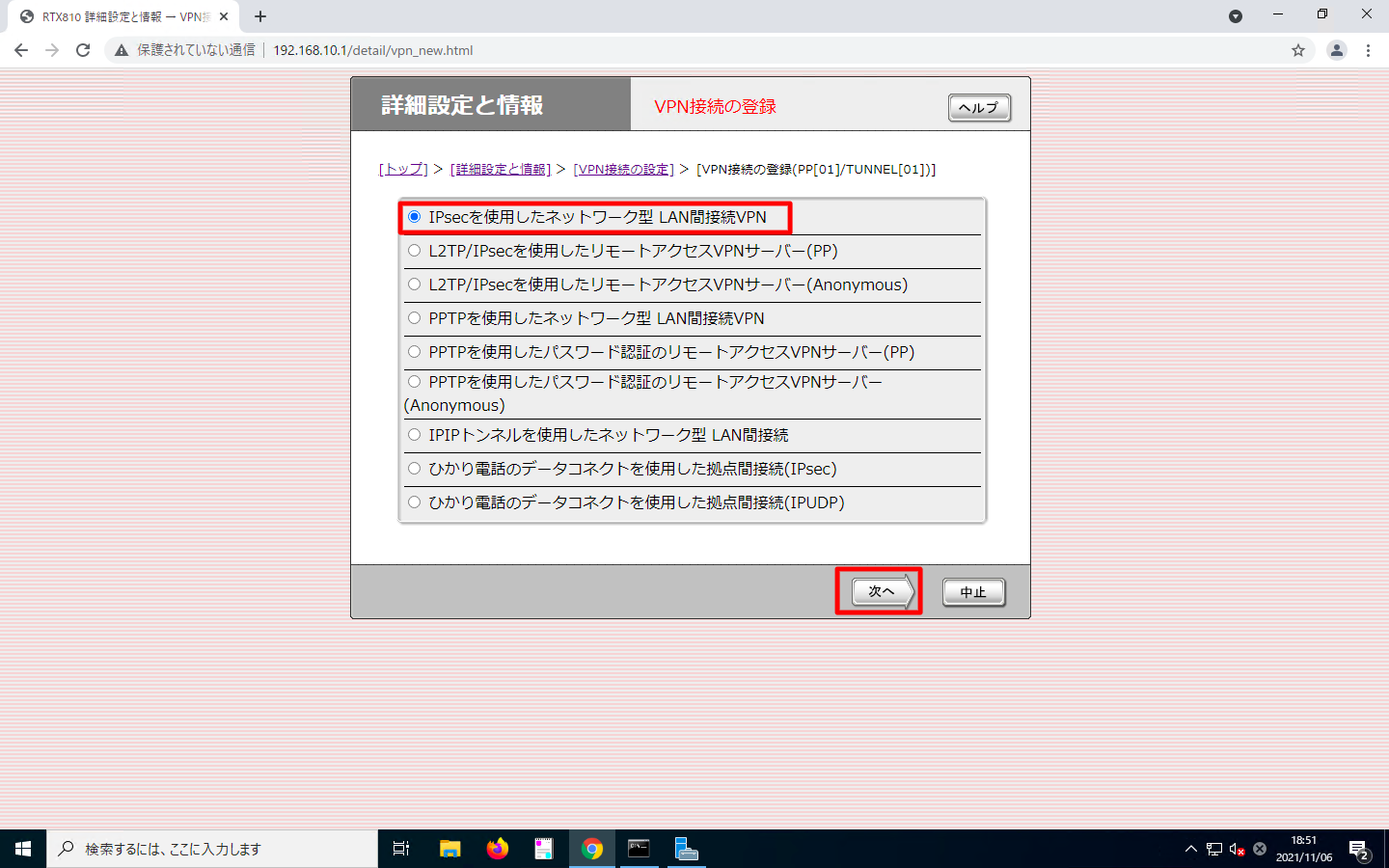

「IPsecを使用したネットワーク型 LAN間接続VPN」を選択し、「次へ」を押下します。

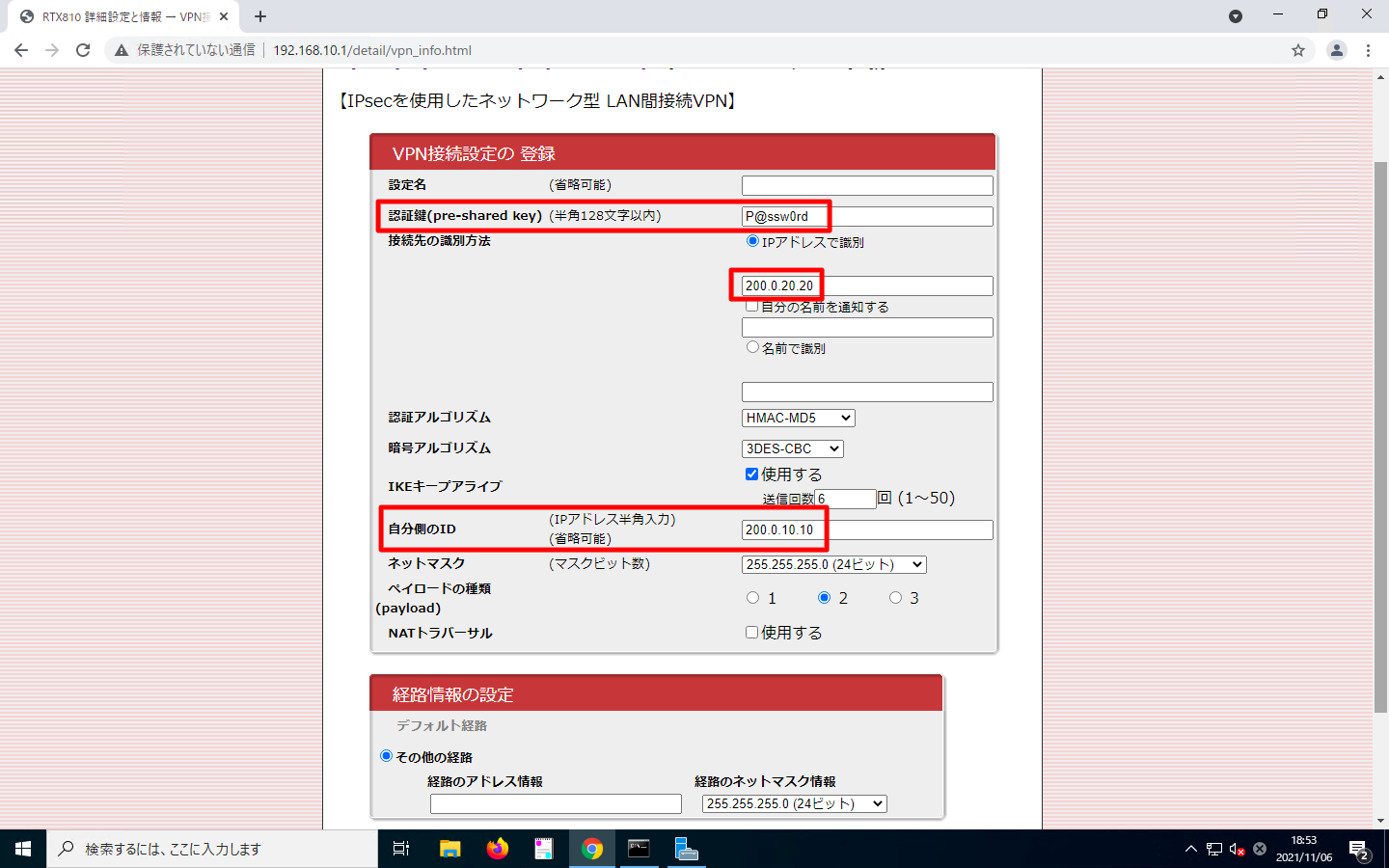

「事前共有鍵」を入力します。対向拠点と同じ値ならば、どのような文字列でも差し支えございません。

「接続先の識別方法」欄は、デフォルト設定の状態ならば対向拠点のIPアドレスを入力します。

「自分側のID」は、自身のIPアドレスを入力します。NAT機器を挟まない状態ならば入力省略可能ですが、念の為に明示指定します。

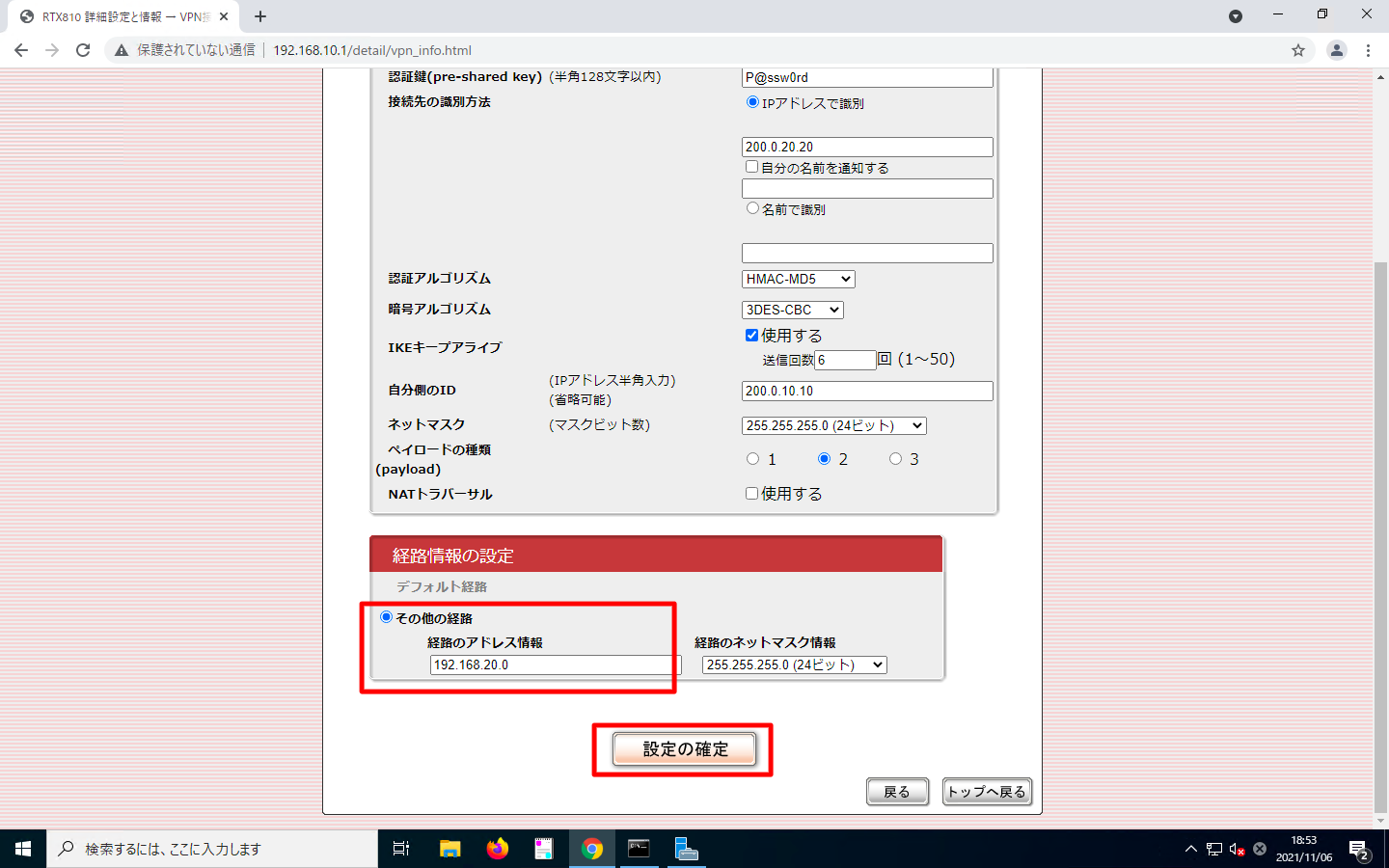

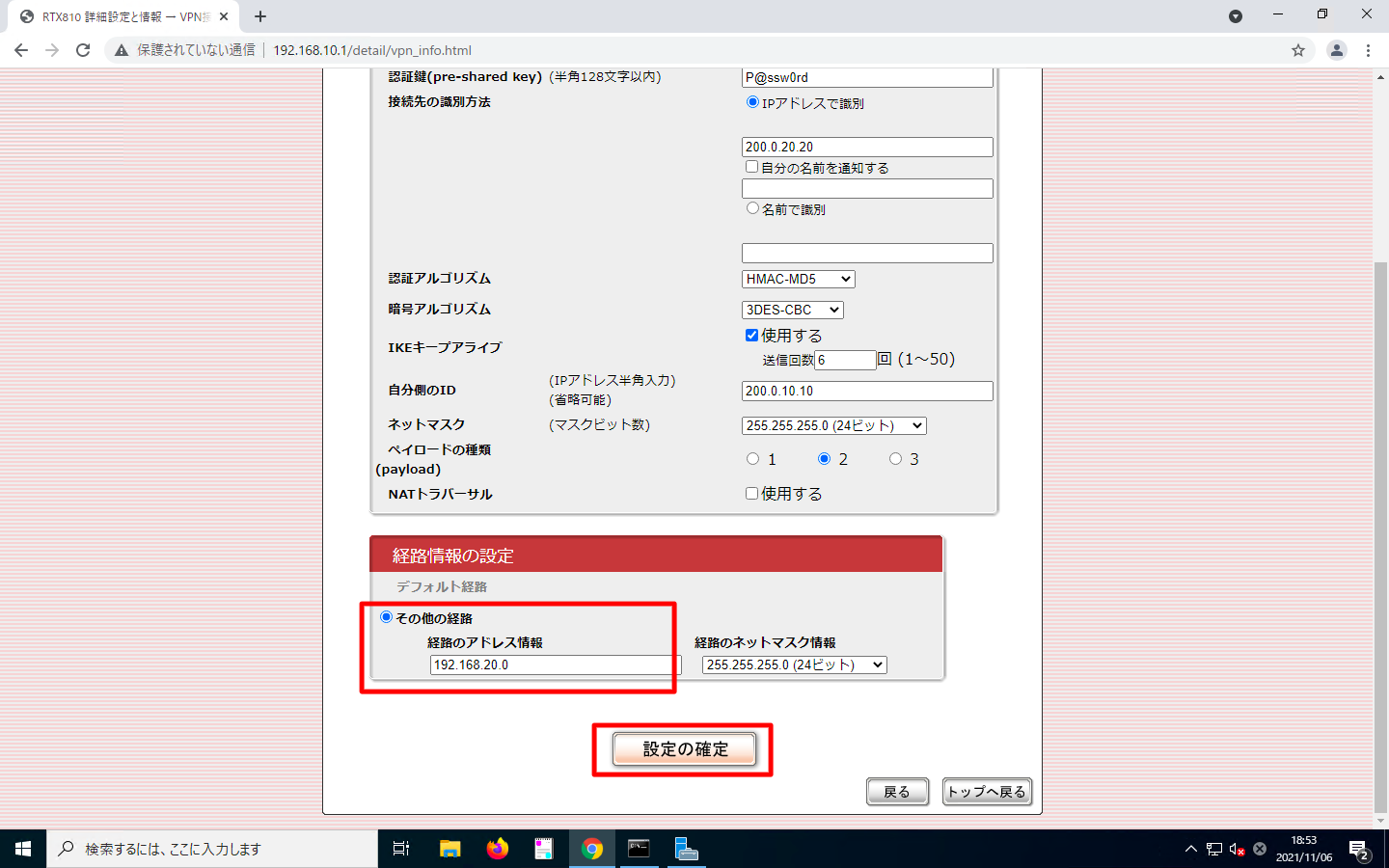

「その他の経路」欄には、対向拠点のサブネットを入力します。この入力によって、IPsec経由する対向拠点へのstatic routeが定義されます。

入力完了後、「設定の確定」を押下します。

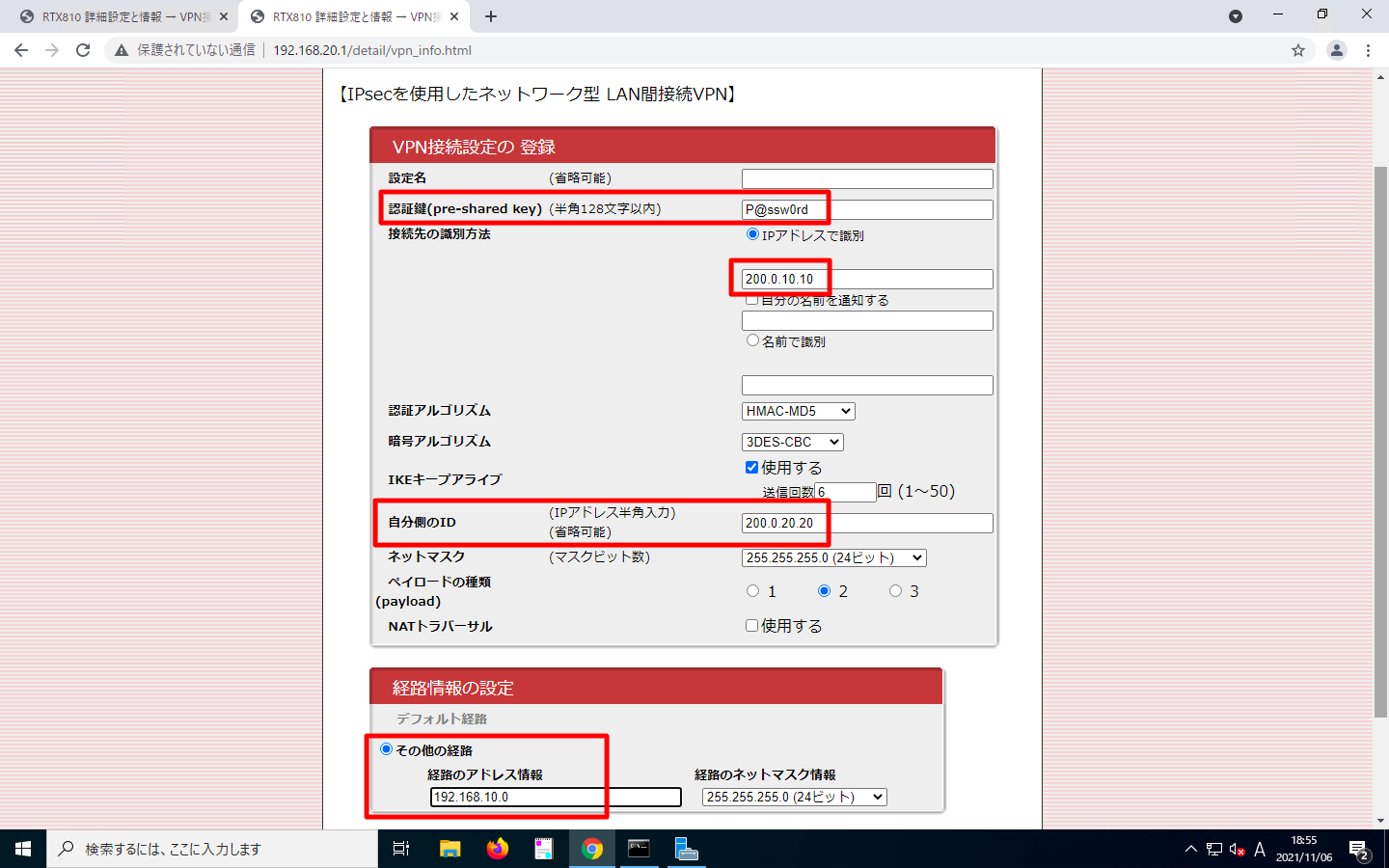

IPsec設定 : R20側

対向拠点であるR20にも同様の設定を入れます。「接続先の識別方法」「自分自信のID」のパラメタは同一ではなく、R10とR20で入れ子になる事に注意して下さい。また、「その他経路」も同一パラメタではなく、対向拠点のサブネットを入力しなければならない事に注意ください。

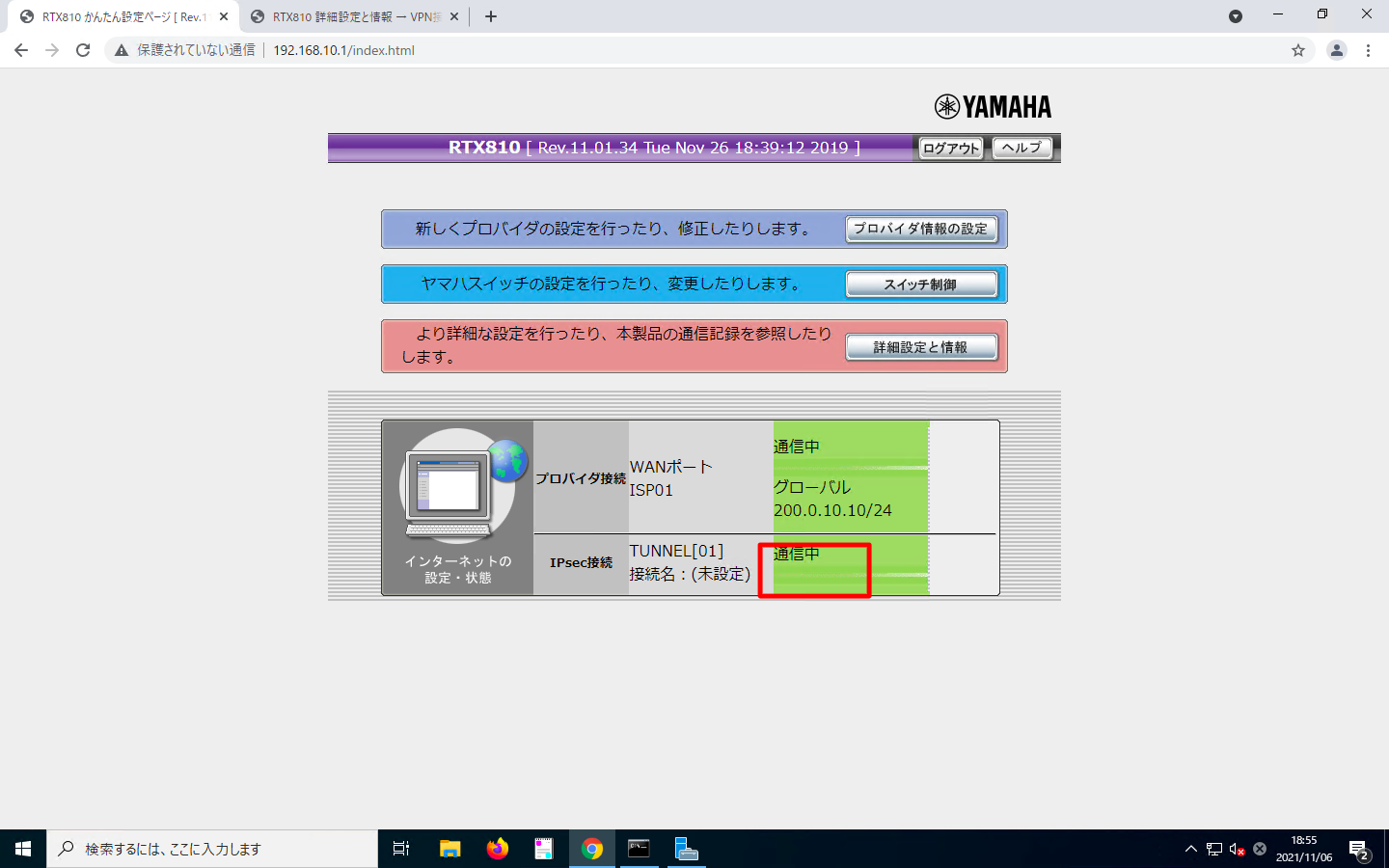

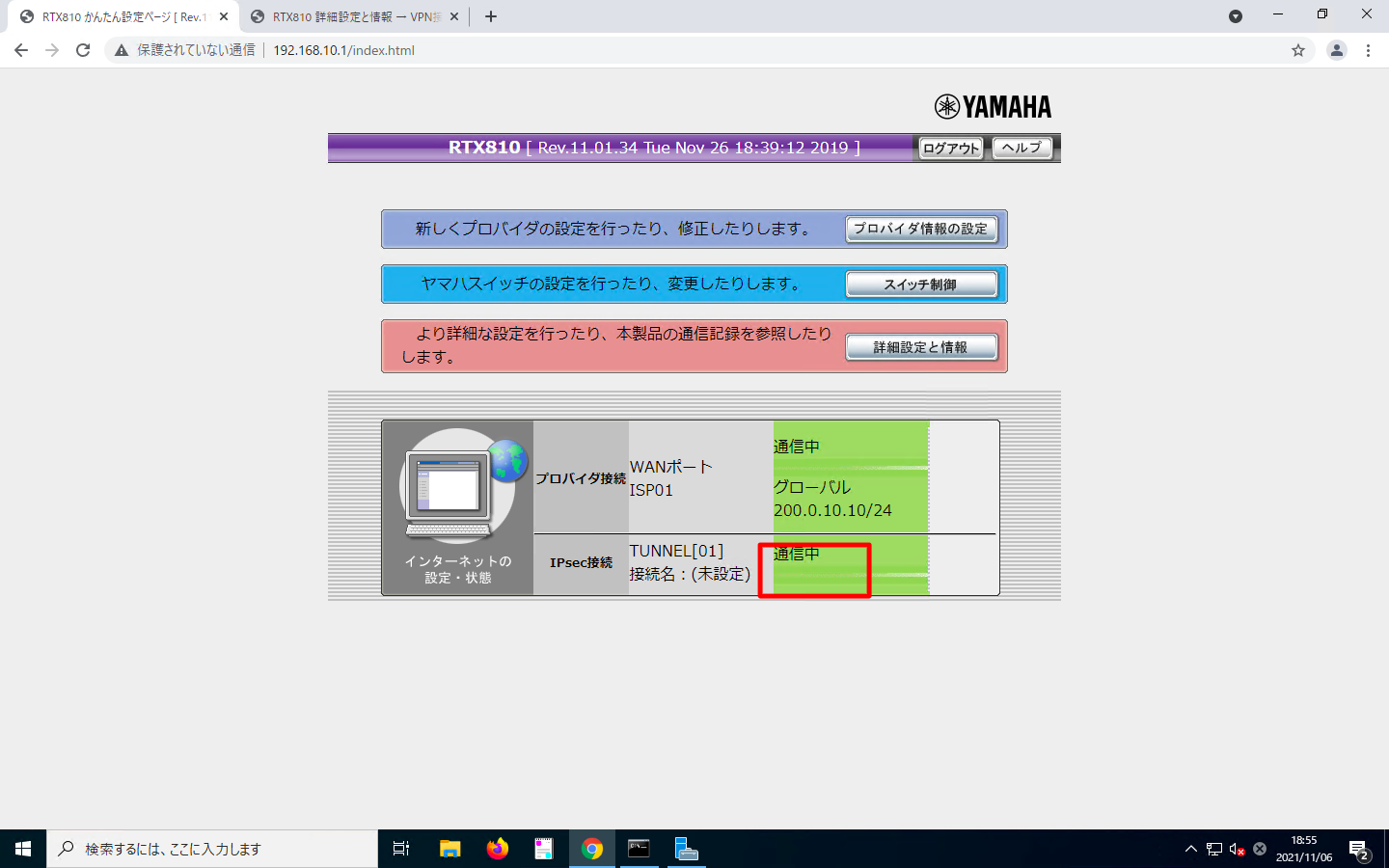

疎通確認

IPsecが確立された状態ならば、トップページの「IPsec接続」欄に「通信中」と記載されます。

host010からhost020への疎通可能である事を確認します。

[host010:RockyLinux8.4]

[root@host010 ‾]# ping -c 3 192.168.20.20

PING 192.168.20.20 (192.168.20.20) 56(84) bytes of data.

64 bytes from 192.168.20.20: icmp_seq=1 ttl=62 time=1.77 ms

64 bytes from 192.168.20.20: icmp_seq=2 ttl=62 time=1.34 ms

64 bytes from 192.168.20.20: icmp_seq=3 ttl=62 time=1.26 ms

--- 192.168.20.20 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2004ms

rtt min/avg/max/mdev = 1.263/1.455/1.765/0.223 ms

[root@host010 ‾]#

補足説明

最終的なconfig

GUI操作でIPsecを設定した場合は、最終的に以下のようなconfigになります。不要な設定が多い事に留意が必要です。

R10 : Yamaha RTX 810

ip route default gateway 200.0.20.1

ip route 192.168.10.0/24 gateway tunnel 1

ip keepalive 1 icmp-echo 10 5 200.0.20.1

ip lan1 address 192.168.20.1/24

ip lan1 ospf area backbone passive

ip lan2 address 200.0.20.20/24

ip lan2 secure filter in 101003 101020 101021 101022 101023 101024 101025 101030 101032 101080 101081

ip lan2 secure filter out 101013 101020 101021 101022 101023 101024 101025 101099 dynamic 101080 101081 101082 101083 101084 101085 101098 101099

ip lan2 nat descriptor 200

provider lan1 name LAN:

provider lan2 name PRV/0/1/5/0/0/0:

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp 3des-cbc md5-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on heartbeat 10 6

ipsec ike local address 1 192.168.20.1

ipsec ike local id 1 200.0.20.20/24

ipsec ike pre-shared-key 1 text P@ssw0rd

ipsec ike remote address 1 200.0.10.10

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 101000 reject 10.0.0.0/8 * * * *

ip filter 101001 reject 172.16.0.0/12 * * * *

ip filter 101002 reject 192.168.0.0/16 * * * *

ip filter 101003 reject 192.168.20.0/24 * * * *

ip filter 101010 reject * 10.0.0.0/8 * * *

ip filter 101011 reject * 172.16.0.0/12 * * *

ip filter 101012 reject * 192.168.0.0/16 * * *

ip filter 101013 reject * 192.168.20.0/24 * * *

ip filter 101020 reject * * udp,tcp 135 *

ip filter 101021 reject * * udp,tcp * 135

ip filter 101022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 101023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 101024 reject * * udp,tcp 445 *

ip filter 101025 reject * * udp,tcp * 445

ip filter 101030 pass * * icmp * *

ip filter 101031 pass * * established * *

ip filter 101032 pass * * tcp * ident

ip filter 101033 pass * * tcp ftpdata *

ip filter 101034 pass * * tcp,udp * domain

ip filter 101035 pass * * udp domain *

ip filter 101036 pass * * udp * ntp

ip filter 101037 pass * * udp ntp *

ip filter 101080 pass * 192.168.20.1 udp * 500

ip filter 101081 pass * 192.168.20.1 esp * *

ip filter 101098 reject-nolog * * established

ip filter 101099 pass * * * * *

ip filter 500000 restrict * * * * *

ip filter dynamic 101080 * * ftp

ip filter dynamic 101081 * * domain

ip filter dynamic 101082 * * www

ip filter dynamic 101083 * * smtp

ip filter dynamic 101084 * * pop3

ip filter dynamic 101085 * * submission

ip filter dynamic 101098 * * tcp

ip filter dynamic 101099 * * udp

nat descriptor address outer 100 primary

nat descriptor type 200 masquerade

nat descriptor address outer 200 primary

nat descriptor masquerade static 200 1 192.168.20.1 udp 500

nat descriptor masquerade static 200 2 192.168.20.1 esp

ipsec use on

ipsec auto refresh on

syslog debug off

tftp host any

dns server dhcp lan2

dns private address spoof on

httpd host lan1

R20 : Yamaha RTX 810

ip route default gateway 200.0.10.1

ip route 192.168.20.0/24 gateway tunnel 1

ip keepalive 1 icmp-echo 10 5 200.0.10.1

ip lan1 address 192.168.10.1/24

ip lan1 ospf area backbone passive

ip lan2 address 200.0.10.10/24

ip lan2 secure filter in 101003 101020 101021 101022 101023 101024 101025 101030 101032 101080 101081

ip lan2 secure filter out 101013 101020 101021 101022 101023 101024 101025 101099 dynamic 101080 101081 101082 101083 101084 101085 101098 101099

ip lan2 nat descriptor 200

provider lan1 name LAN:

provider lan2 name PRV/0/1/5/0/0/0:ISP01

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp 3des-cbc md5-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on heartbeat 10 6

ipsec ike local address 1 192.168.10.1

ipsec ike local id 1 200.0.10.10/24

ipsec ike pre-shared-key 1 text P@ssw0rd

ipsec ike remote address 1 200.0.20.20

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 100000 pass * 192.168.101.0/24 icmp

ip filter 100010 pass * 192.168.100.0/24 udp * 33434-33523

ip filter 101000 reject 10.0.0.0/8 * * * *

ip filter 101001 reject 172.16.0.0/12 * * * *

ip filter 101002 reject 192.168.0.0/16 * * * *

ip filter 101003 reject 192.168.10.0/24 * * * *

ip filter 101010 reject * 10.0.0.0/8 * * *

ip filter 101011 reject * 172.16.0.0/12 * * *

ip filter 101012 reject * 192.168.0.0/16 * * *

ip filter 101013 reject * 192.168.10.0/24 * * *

ip filter 101020 reject * * udp,tcp 135 *

ip filter 101021 reject * * udp,tcp * 135

ip filter 101022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 101023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 101024 reject * * udp,tcp 445 *

ip filter 101025 reject * * udp,tcp * 445

ip filter 101030 pass * * icmp * *

ip filter 101031 pass * * established * *

ip filter 101032 pass * * tcp * ident

ip filter 101033 pass * * tcp ftpdata *

ip filter 101034 pass * * tcp,udp * domain

ip filter 101035 pass * * udp domain *

ip filter 101036 pass * * udp * ntp

ip filter 101037 pass * * udp ntp *

ip filter 101080 pass * 192.168.10.1 udp * 500

ip filter 101081 pass * 192.168.10.1 esp * *

ip filter 101098 reject-nolog * * established

ip filter 101099 pass * * * * *

ip filter 500000 restrict * * * * *

ip filter dynamic 101080 * * ftp

ip filter dynamic 101081 * * domain

ip filter dynamic 101082 * * www

ip filter dynamic 101083 * * smtp

ip filter dynamic 101084 * * pop3

ip filter dynamic 101085 * * submission

ip filter dynamic 101098 * * tcp

ip filter dynamic 101099 * * udp

nat descriptor type 100 masquerade

nat descriptor address outer 100 primary

nat descriptor type 200 masquerade

nat descriptor address outer 200 primary

nat descriptor masquerade static 200 1 192.168.10.1 udp 500

nat descriptor masquerade static 200 2 192.168.10.1 esp

ipsec use on

ipsec auto refresh on

syslog info off

syslog debug off

telnetd host lan

dns server dhcp lan2

dns private address spoof on

httpd host lan1