条件付きアクセスを使用すると、Azureが提供するアプリケーションへのきめ細やかなアクセス制御を実装できます。例えば、日本国内のみアクセスを許可したり社内ルールに準拠した端末のみアクセスを許可したりする事ができます。

このページでは、条件付きアクセスの一例としてコンプライアンスポリシー非準拠の端末を拒否する設定を紹介します。

設定次第では条件付きアクセスは全てのアカウントに適用されます。設定によっては管理者の権限も制限しえるので、全くのアクセス不能になるリスクがあります。設定には細心の注意を払って下さい。

事前準備

セキュリティの規定値群

「条件付きアクセス」を使用するにはAzureのセキュリティの規定値群を無効化する必要があります。無効化する方法は「条件付きアクセス (1/3) 日本国内のみに限定する設定例」を参照ください。

デバイスの準備

動作確認のため、1台の端末はコンプライアンスポリシーに準拠した状態にし、もう1台はコンプライアンスポリシーに準拠していない状態にします。操作例は「Windows端末 intune コンプライアンスポリシーの定義」を参照ください。

条件付きアクセスの設定

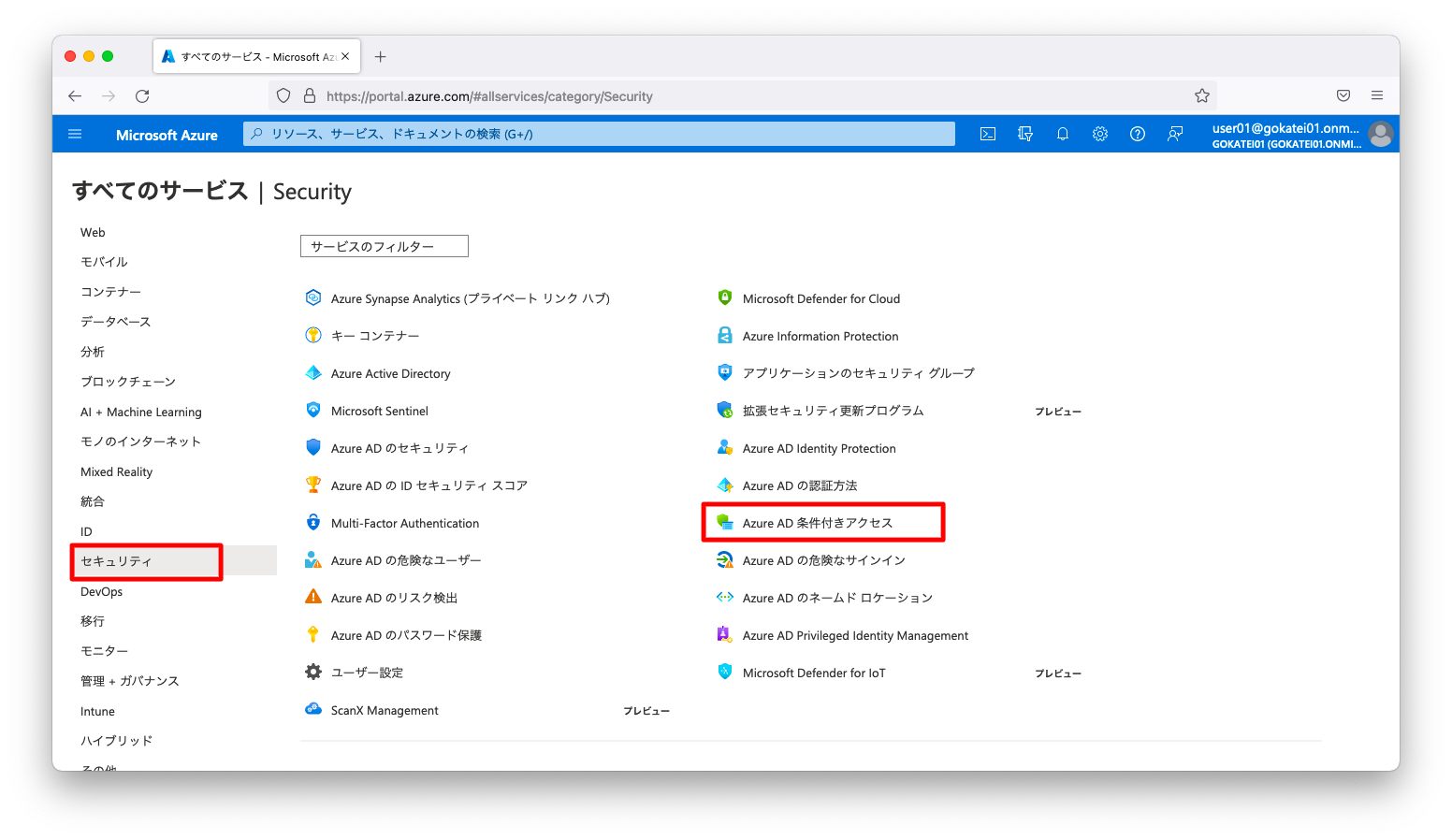

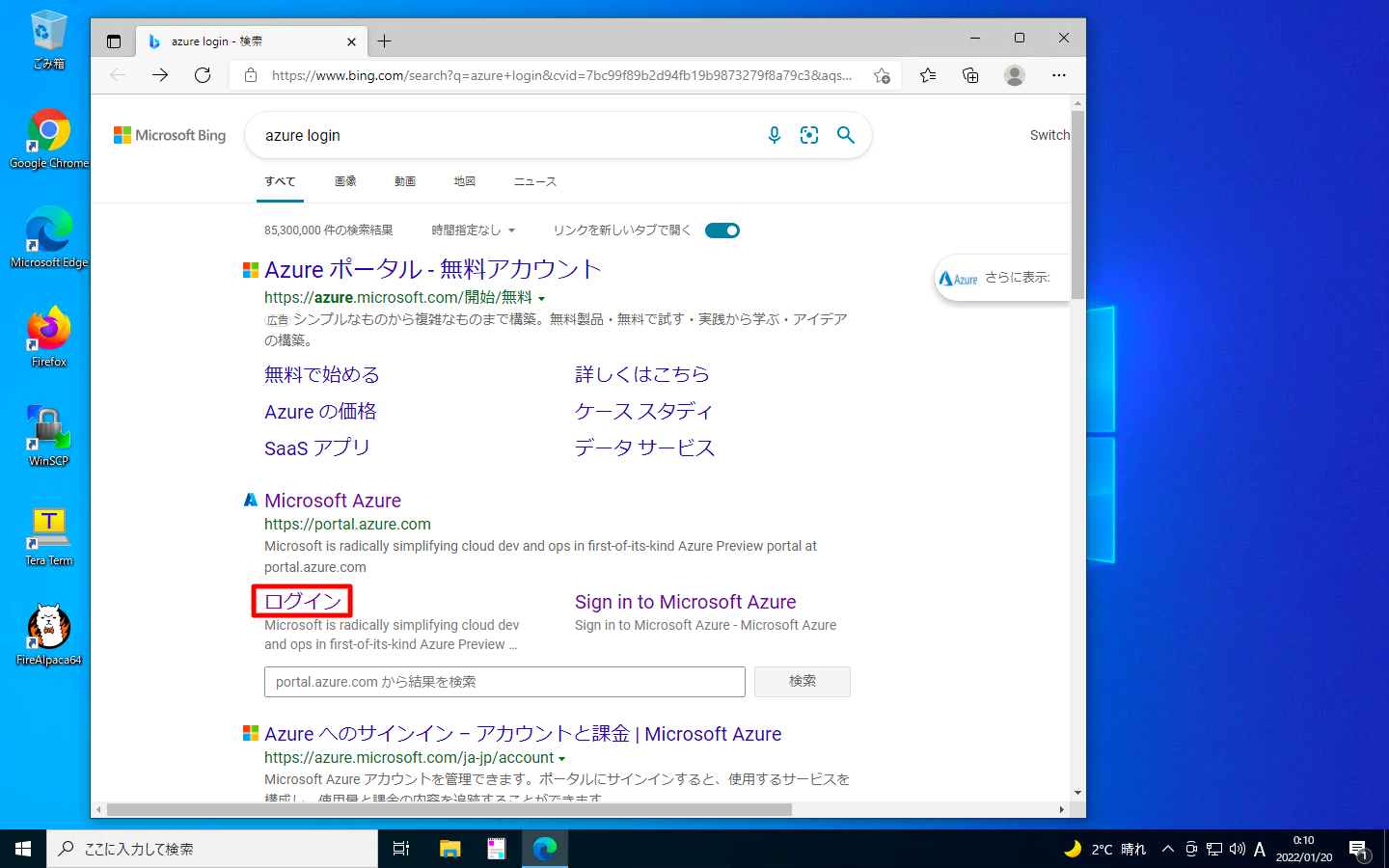

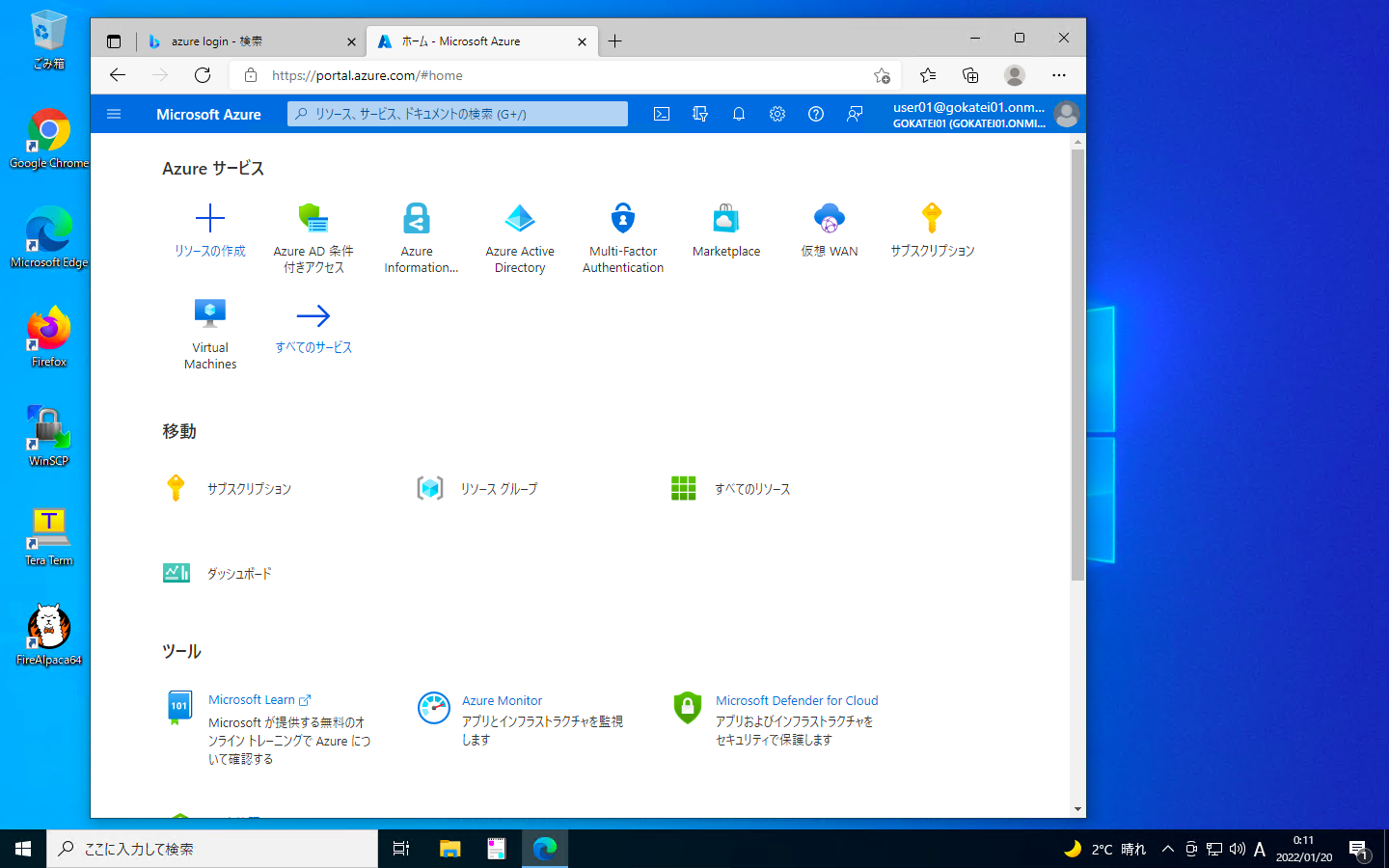

「Azure ポータル」をブラウザで開きます。「セキュリティ」「Azure AD 条件付きアクセス」の順に押下し、「Azure AD 条件付きアクセス」の画面を開きます。

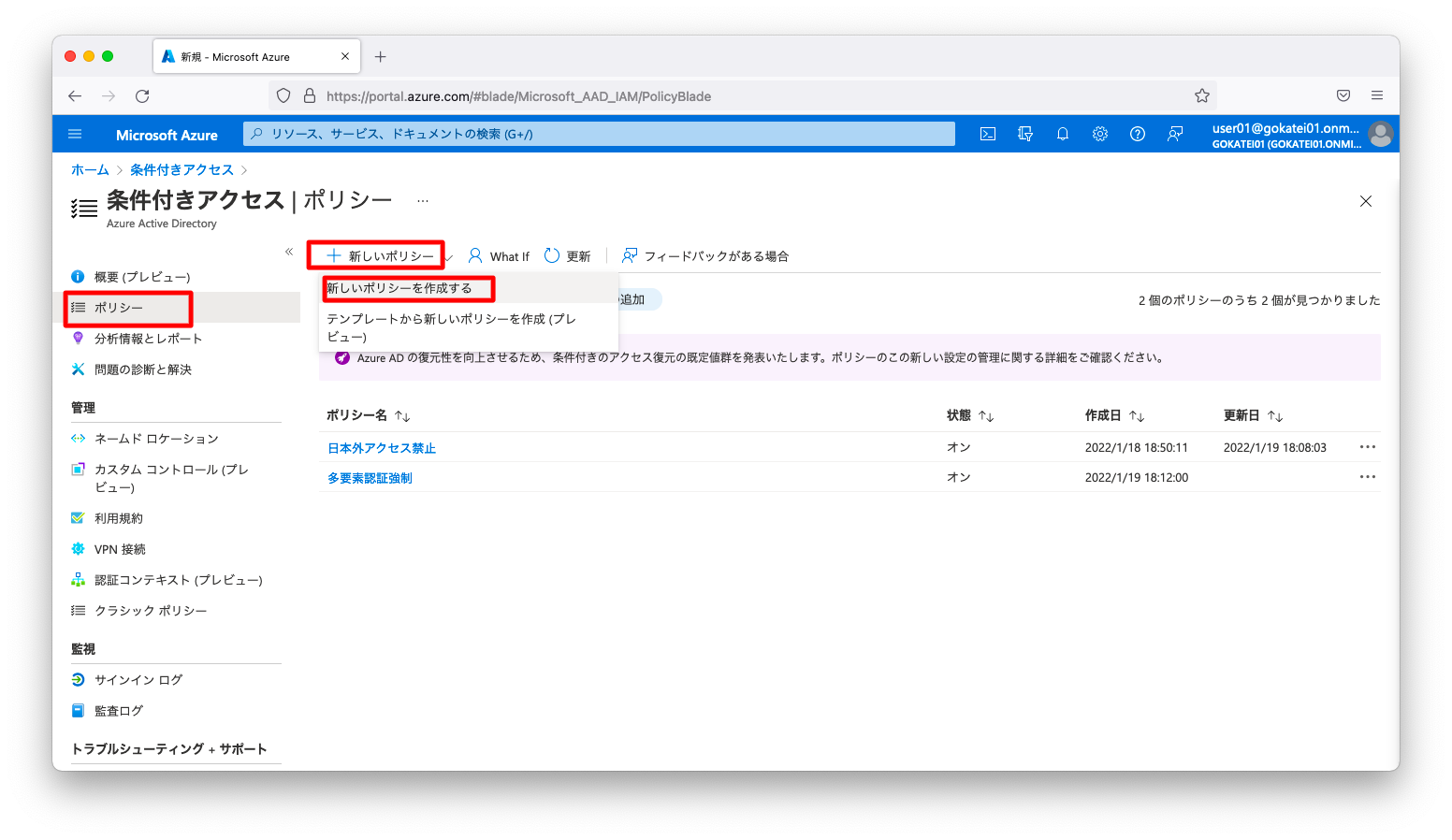

「Azure AD 条件付きアクセス」の画面にて、「ポリシー」「新しいポリシー」「新しいポリシーを作成する」の順に押下します。

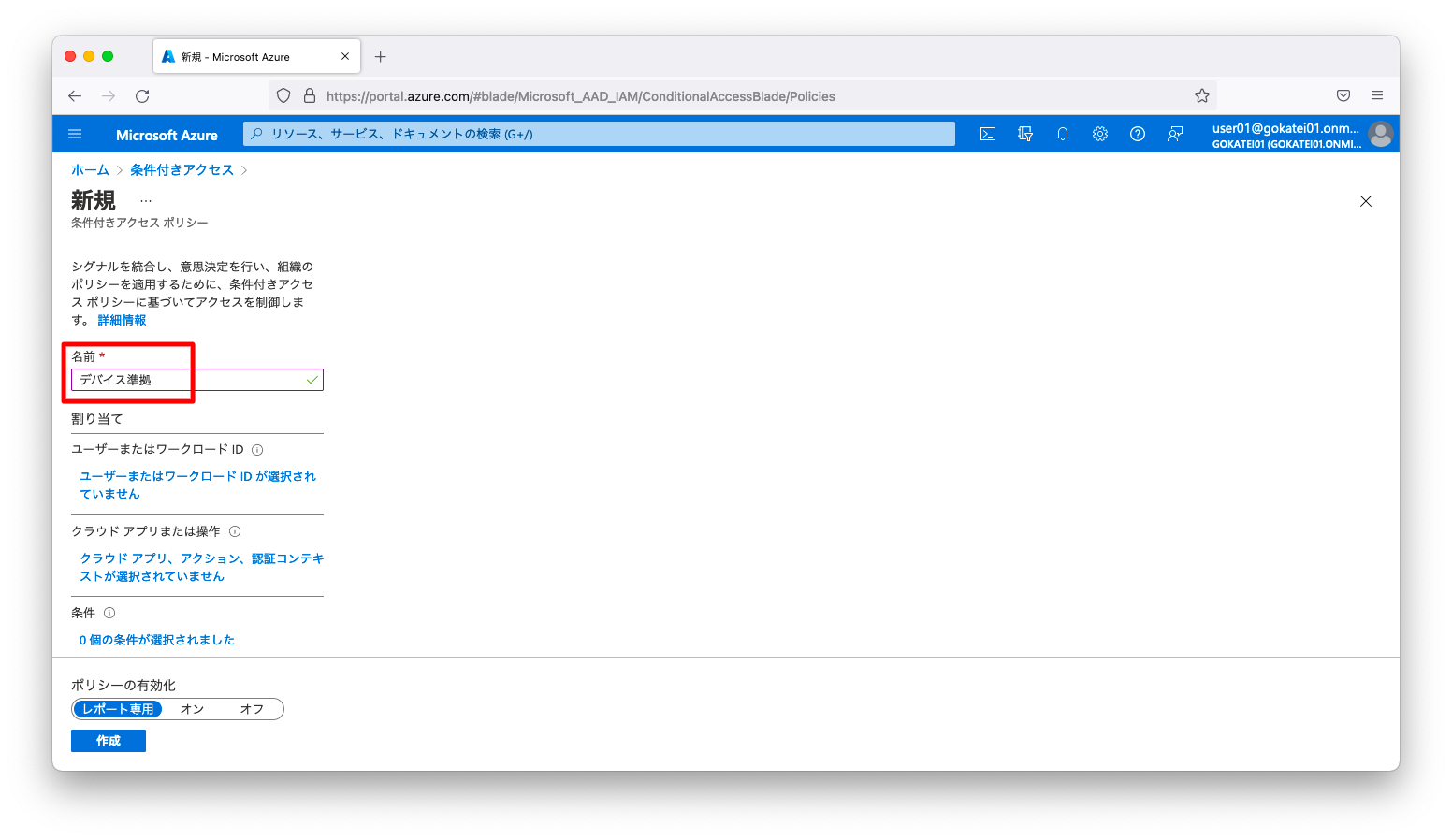

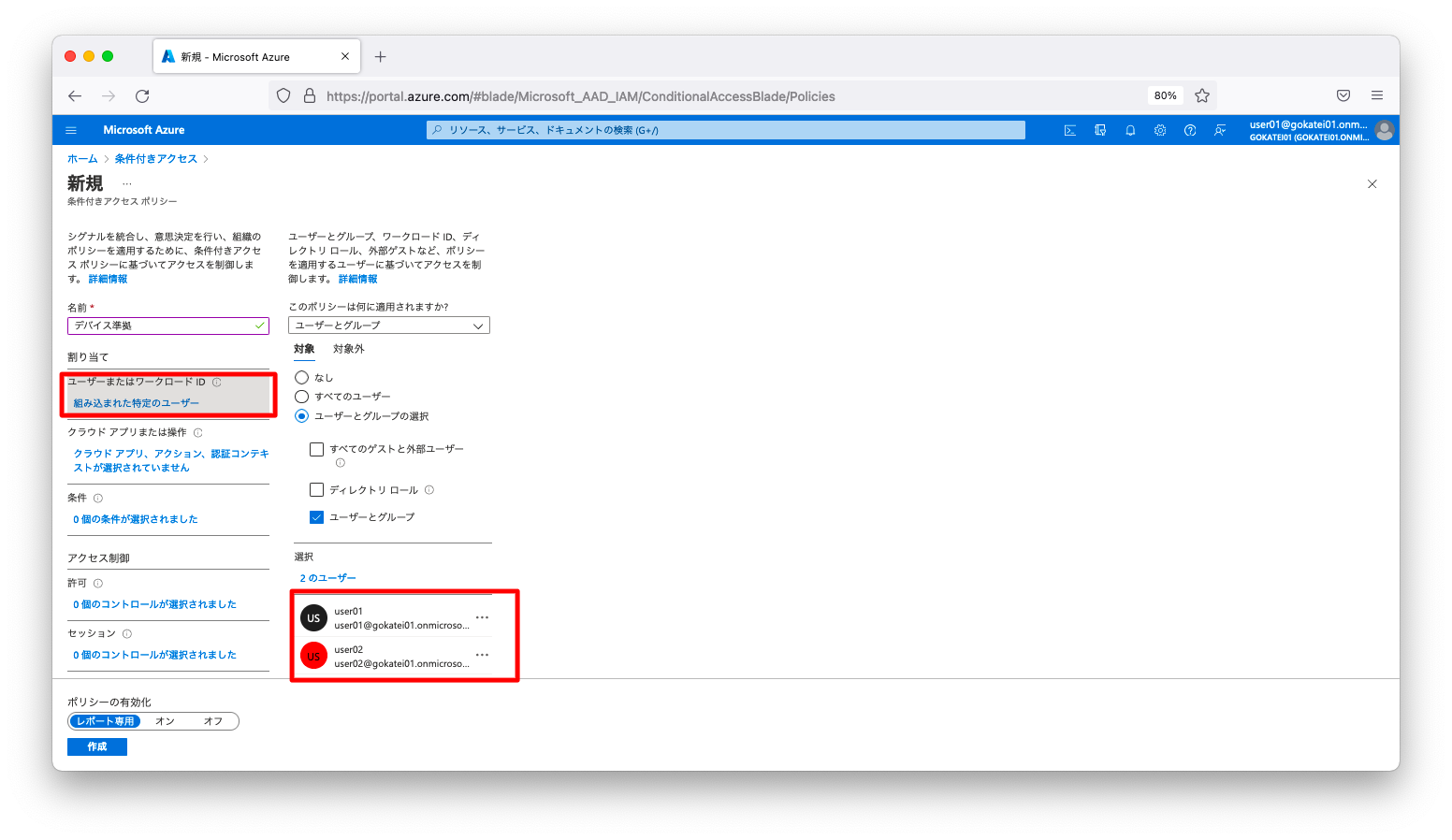

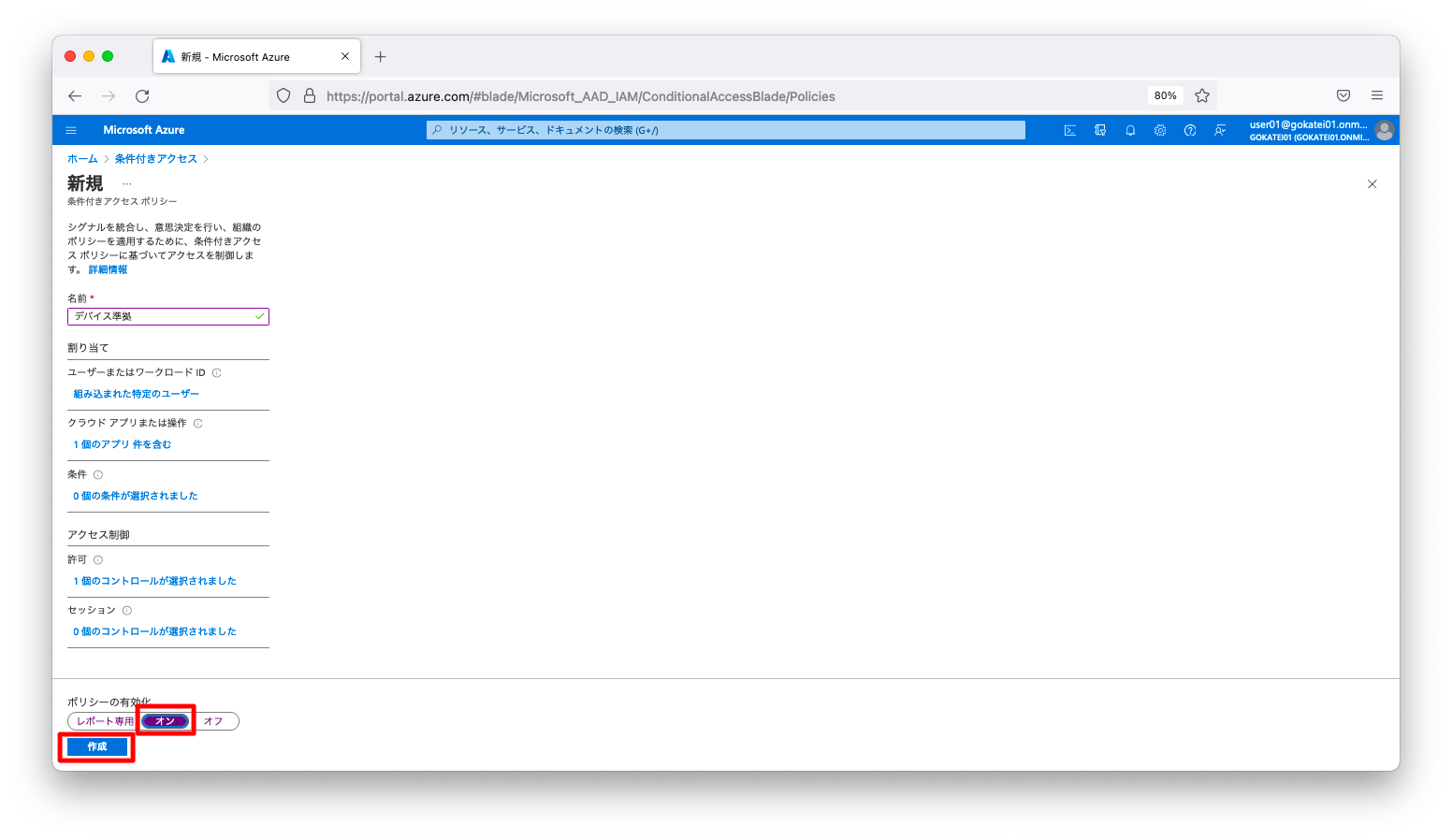

「名前」欄に分かりやすい名前を記入します。

「ユーザー」を指定します。万が一、管理者アカウントのアクセスを制限してしまうと復旧困難になりますので、慣れないうちは、管理者以外のアカウントに絞り込んでアクセス制限を打鍵してみましょう。

設定を誤るとAzureポータルが操作不能になります。不安な方は、復旧目的として管理者以外で「グローバル管理者」ロールを付与したアカウントを作成しておきましょう。

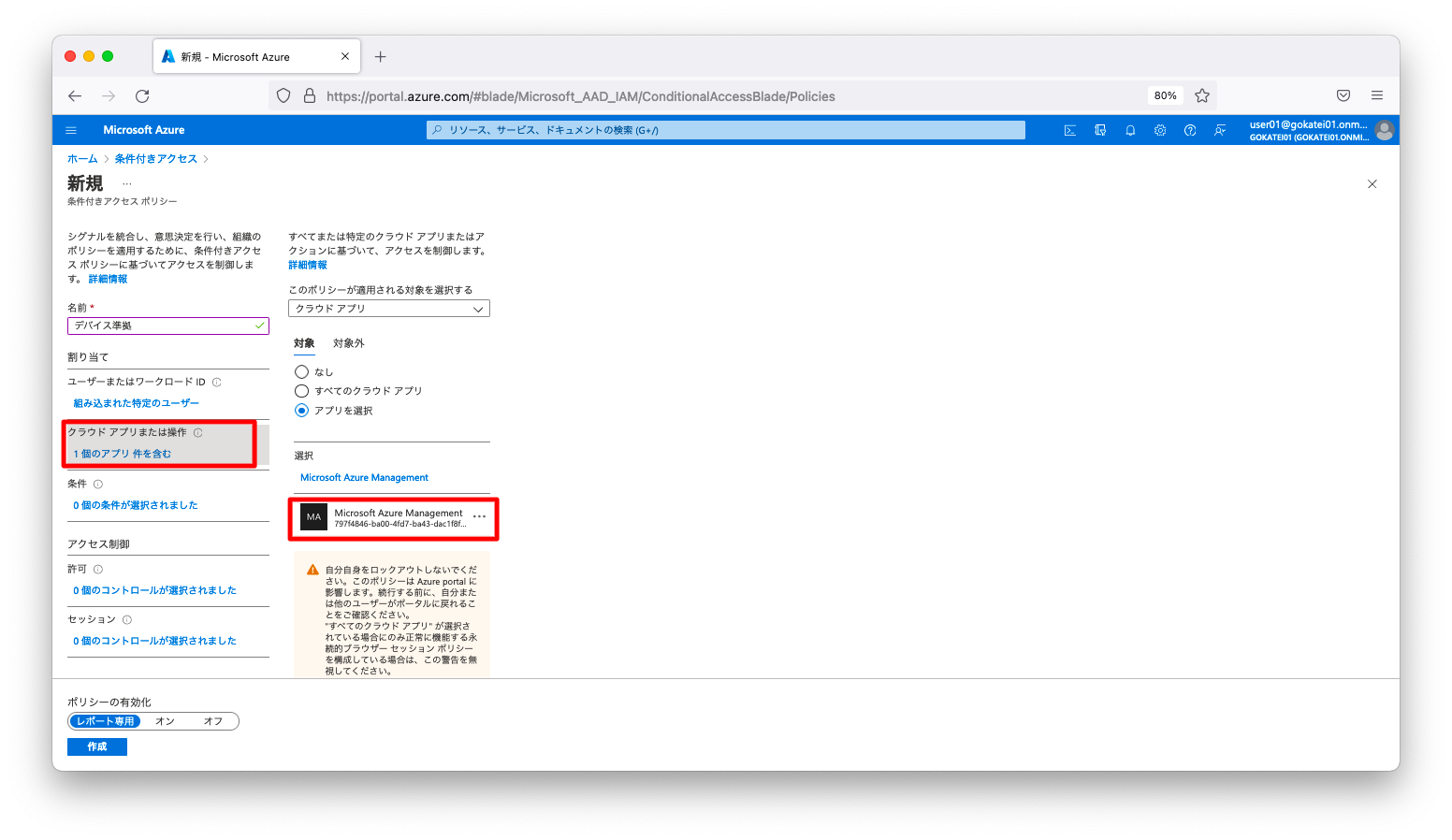

「クラウドアプリ」は「Microsoft Azure Management」を指定します。これはAzureを操作する画面を意味します。

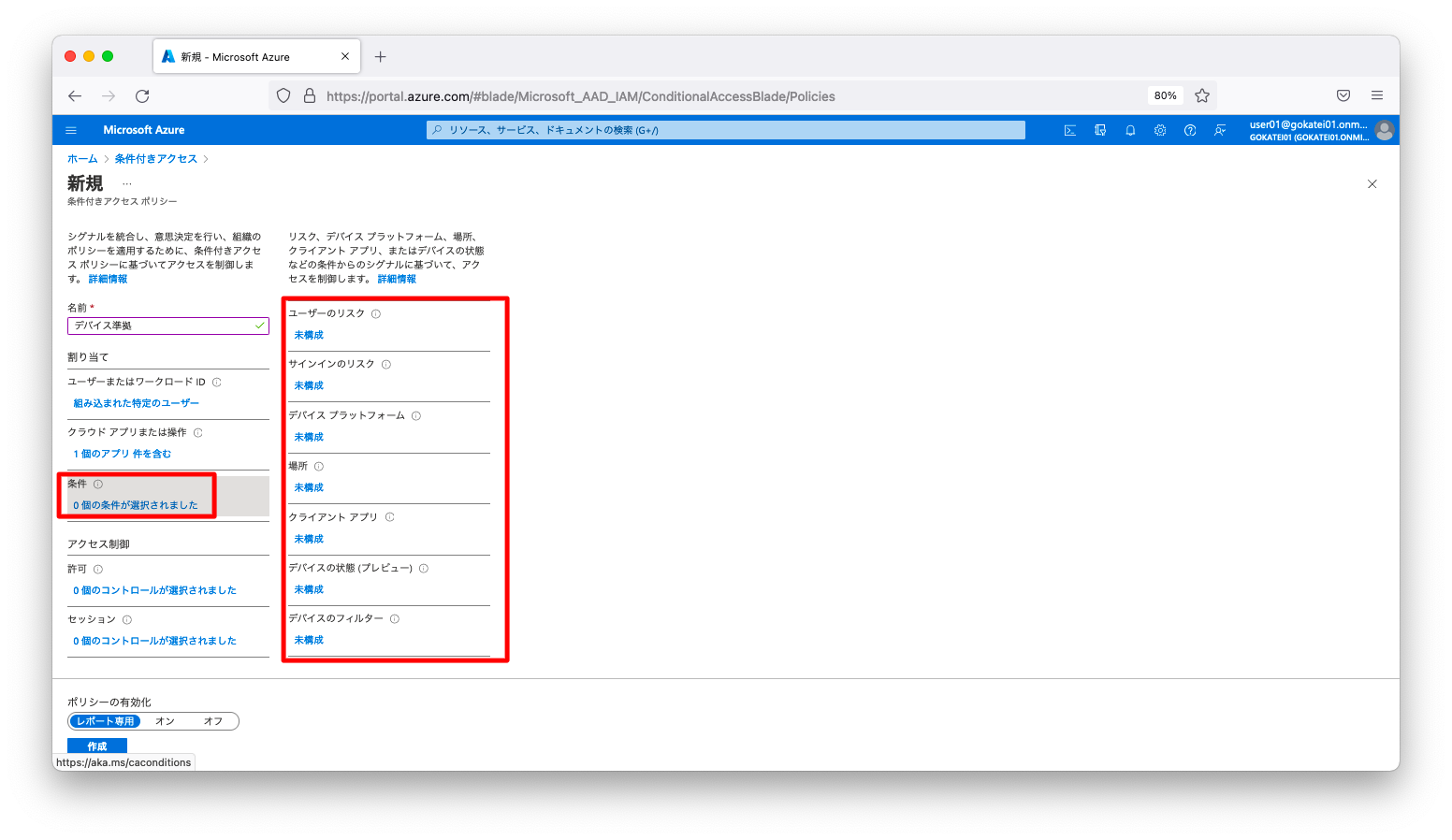

「条件」はデフォルトのまま(すべて「未構成」)とします。

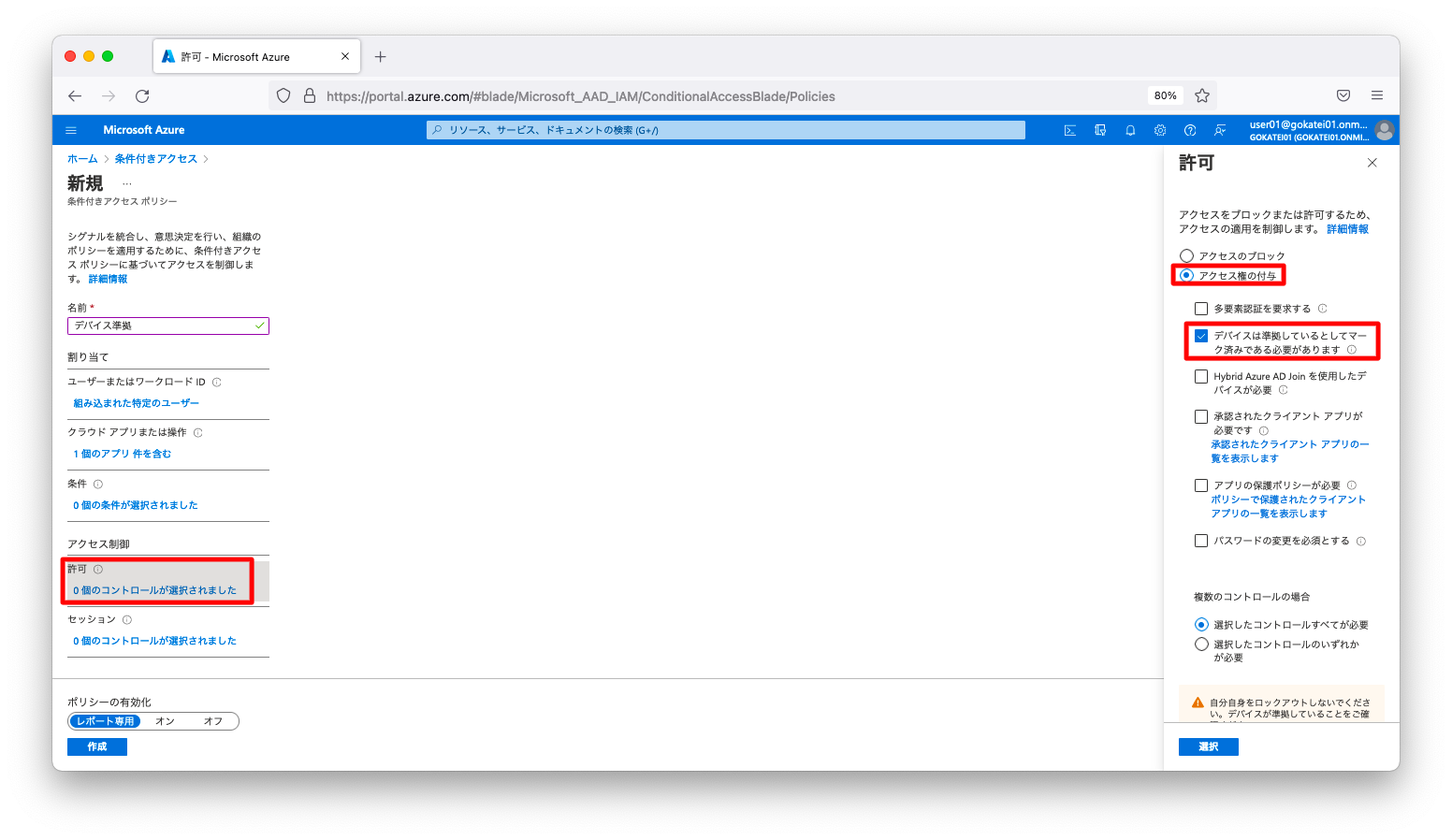

「許可」欄は「アクセス権を付与する」「デバイスは準拠としてマーク済みである必要があります」を選びます。

「ポリシーの有効化」欄を「オン」に変更し、「作成」を押下します。

条件付きアクセスの動作確認

ログイン操作

成功

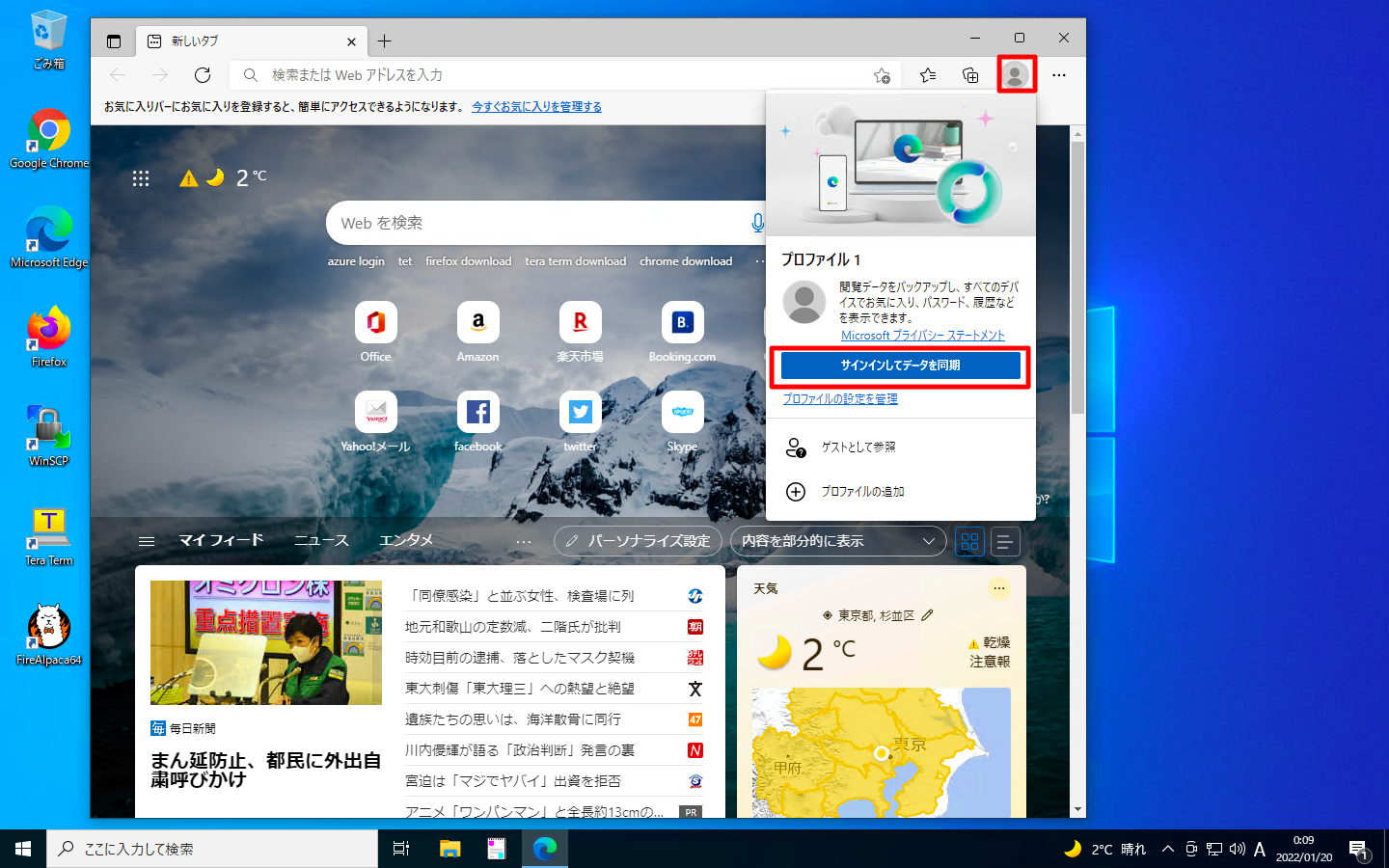

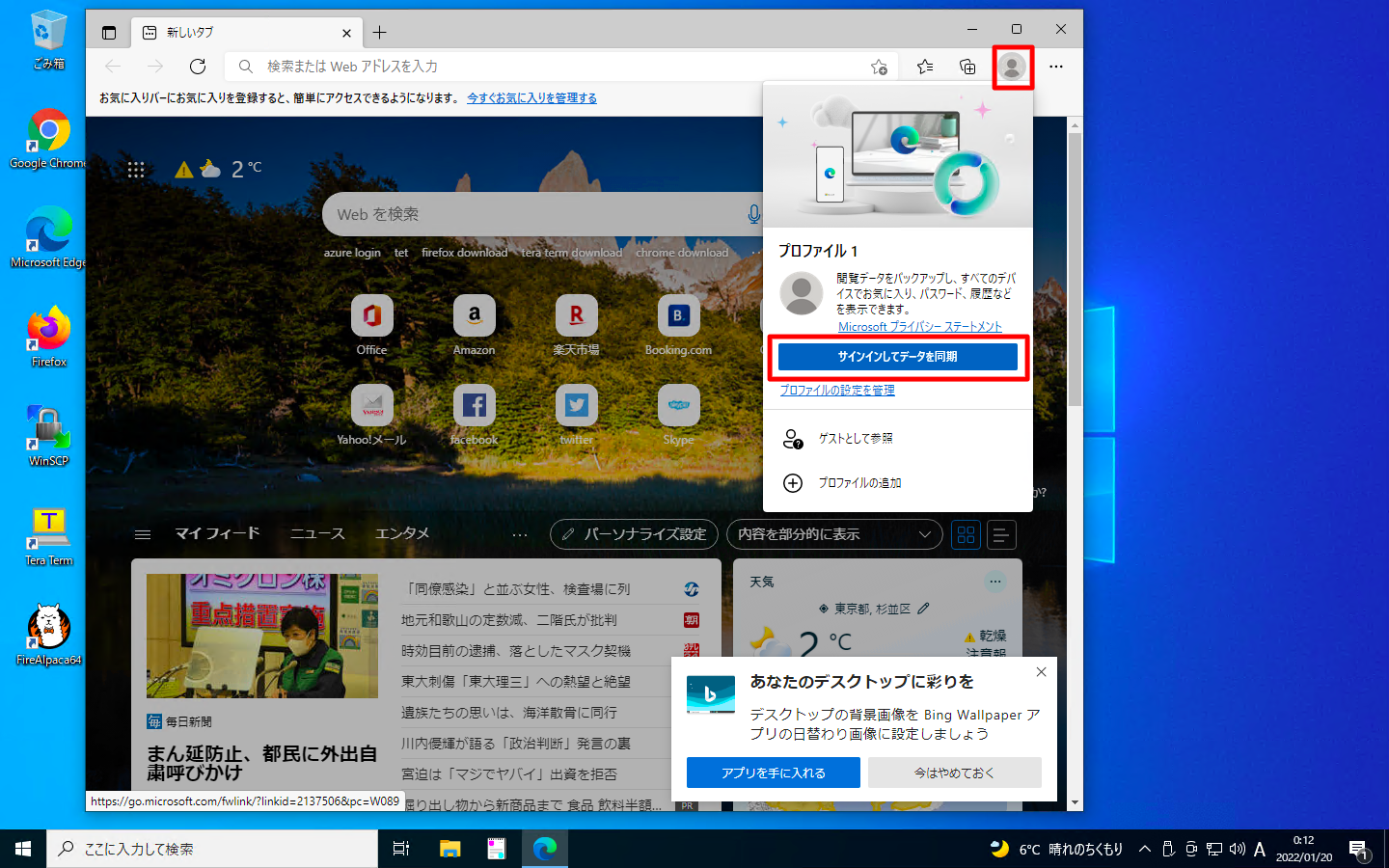

デバイス準拠のテストをする場合はブラウザの仕様にやや注意が必要です。Internet ExplorerやEdgeを使用する場合はブラウザのサインイン情報を使用し、chromeやfirefoxを使用する場合はMicrosoft Accountなどのブラウザ拡張機能が必要です。以下、Edgeを使用する場合の操作例を示します。

コンプライアンスポリシーを遵守している端末にて、Edgeの右上ボタンのメニューを開き、「サインインしてデータを同期」を押下します。

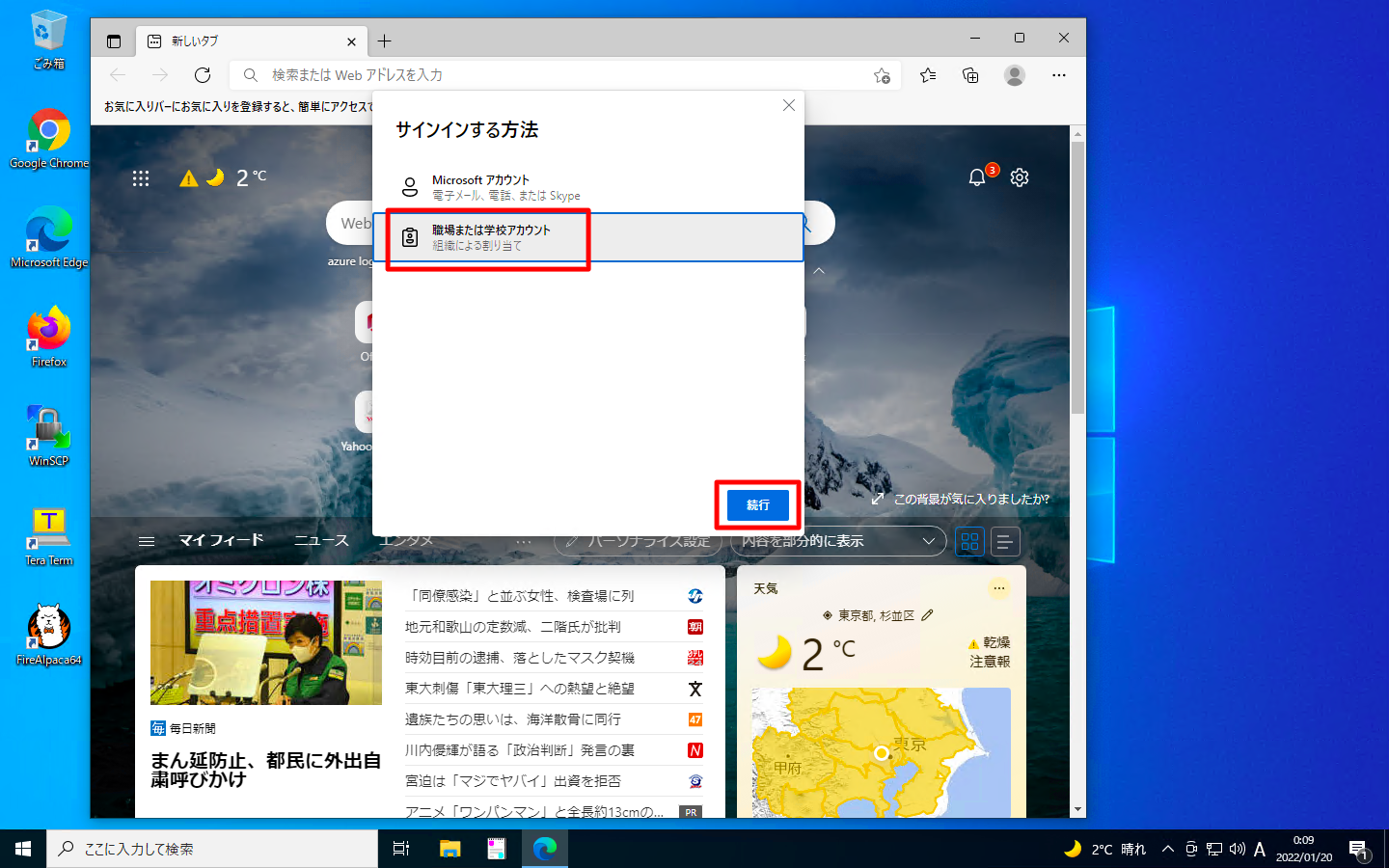

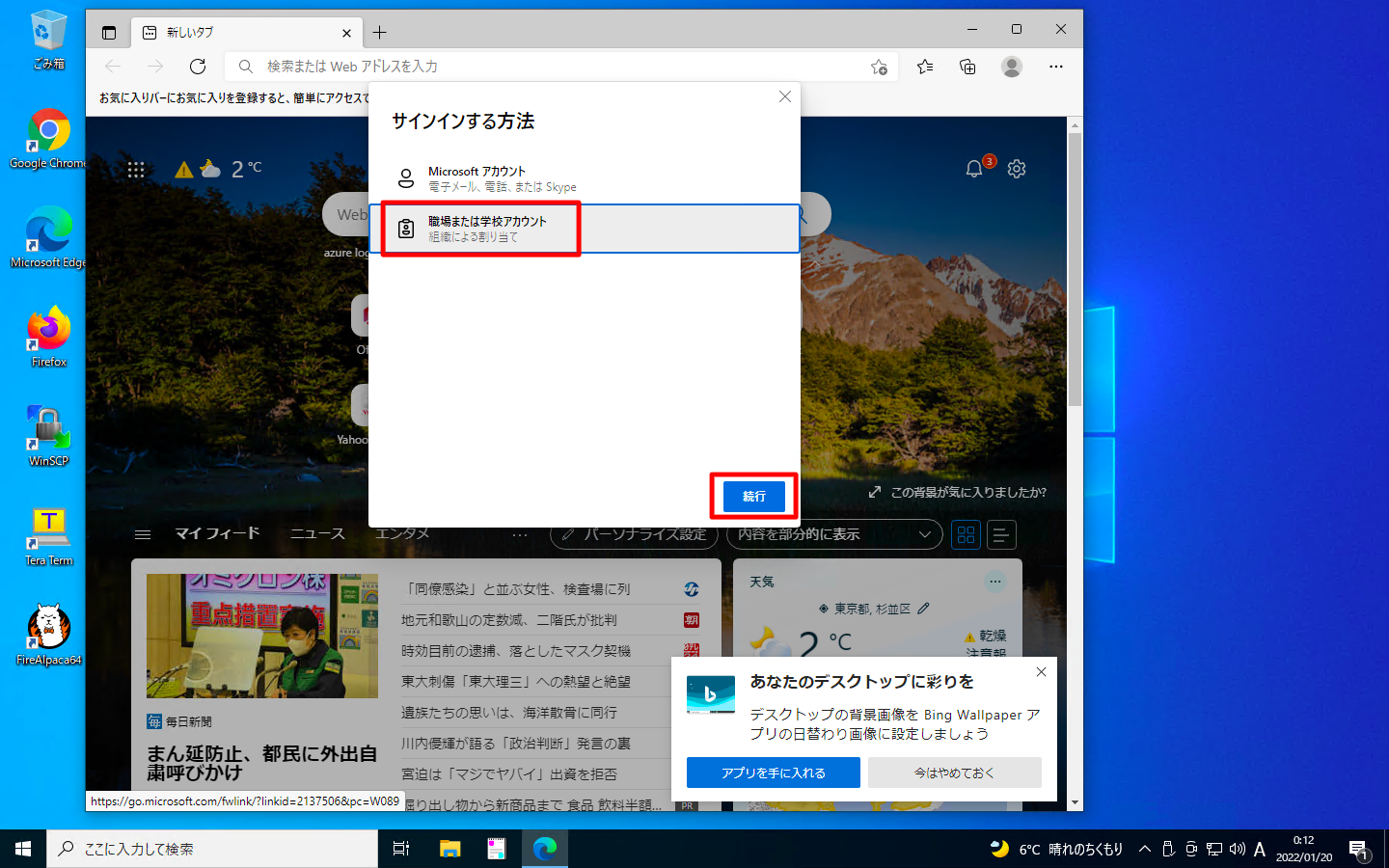

「職場または学校アカウント」を選択し、「続行」を押下します。

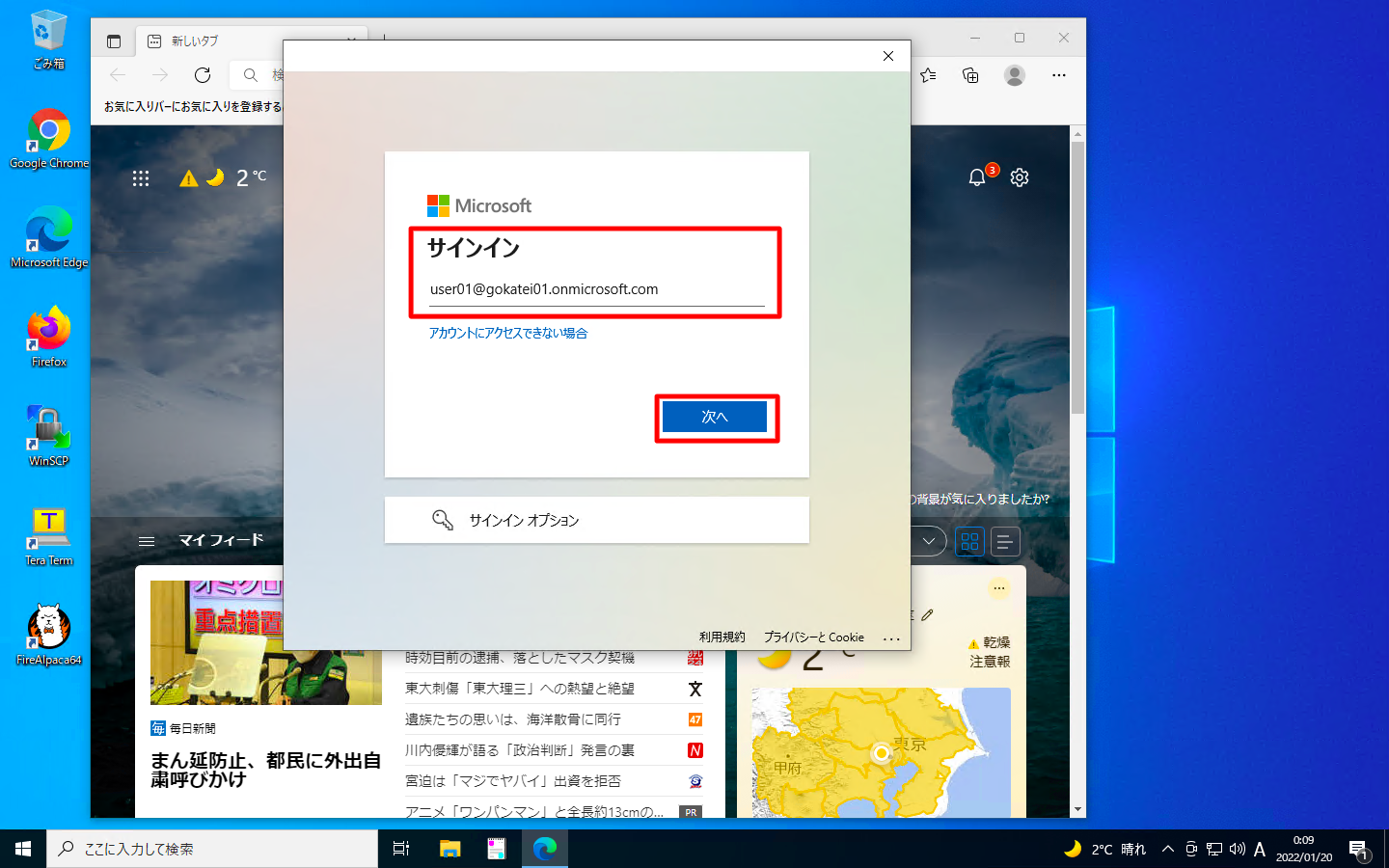

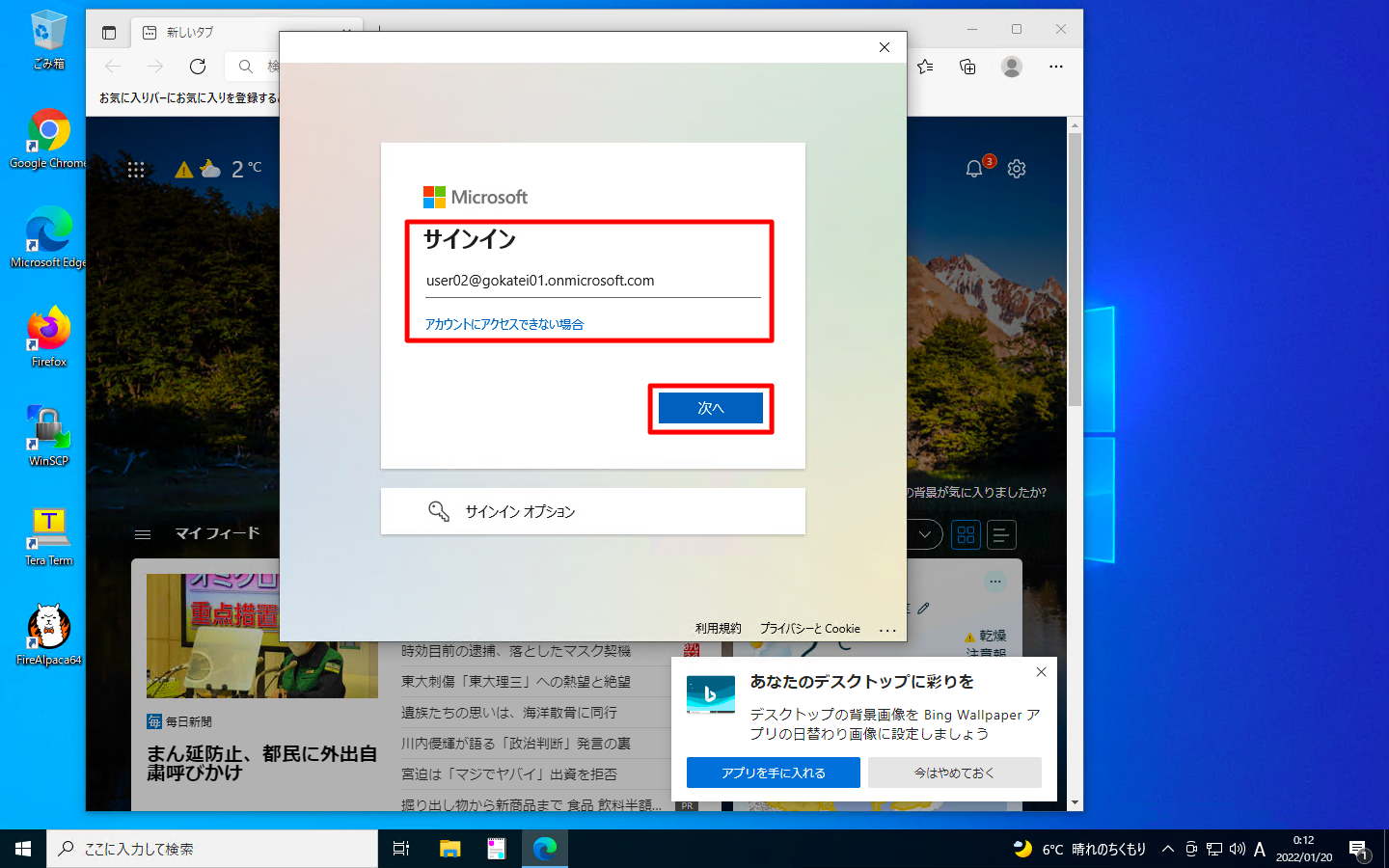

認証情報を入力します。

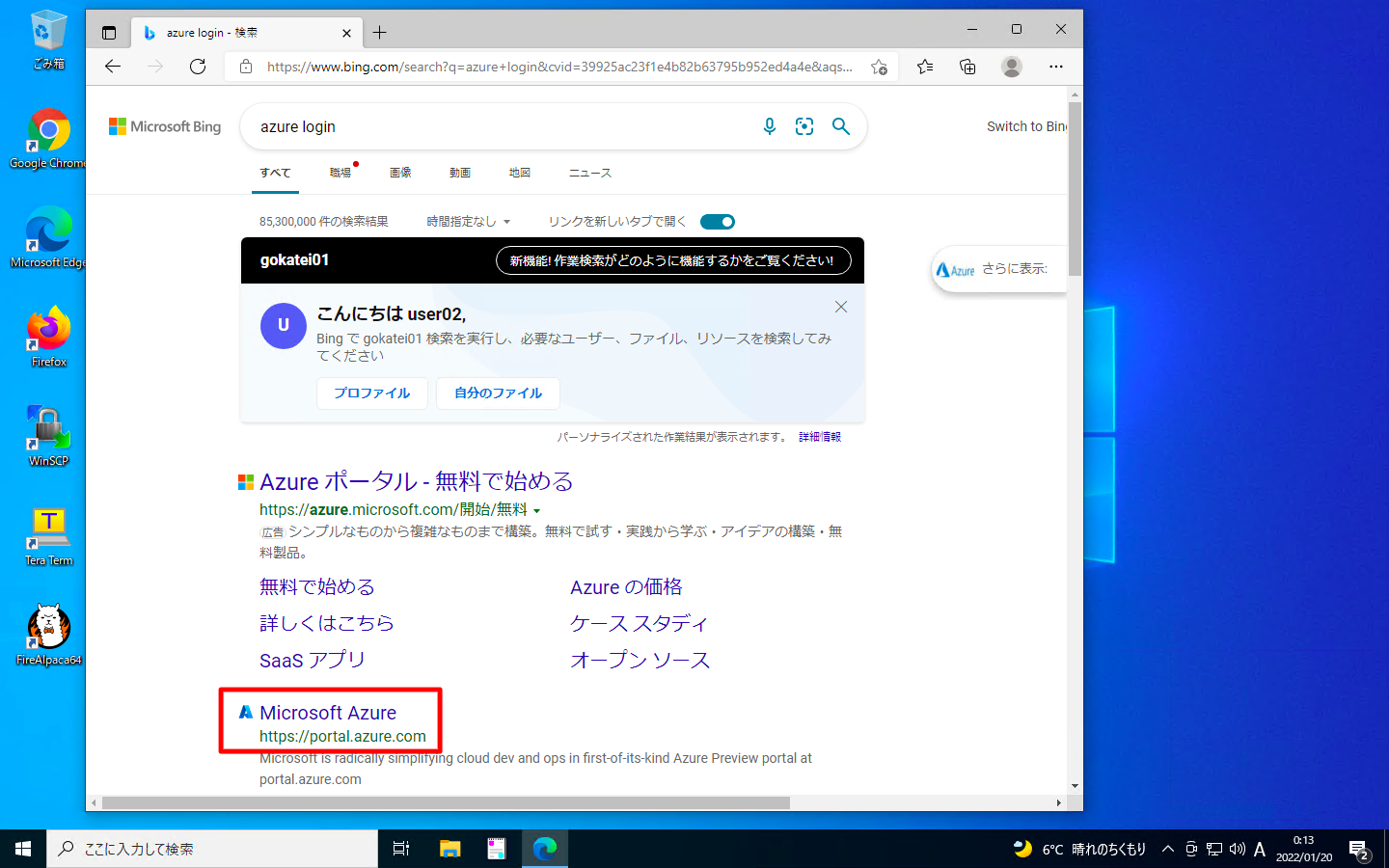

サインイン後、Azureのポータルページを探します。

認証情報はブラウザに記憶されていますので、パスワードなどの入力なしにAzureのトップページが表示されます。

失敗

コンプライアンスポリシーを遵守していない端末にて、Edgeの右上ボタンのメニューを開き、「サインインしてデータを同期」を押下します。

「職場または学校アカウント」を選択し、「続行」を押下します。

認証情報を入力します。

サインイン後、Azureのポータルページを探します。

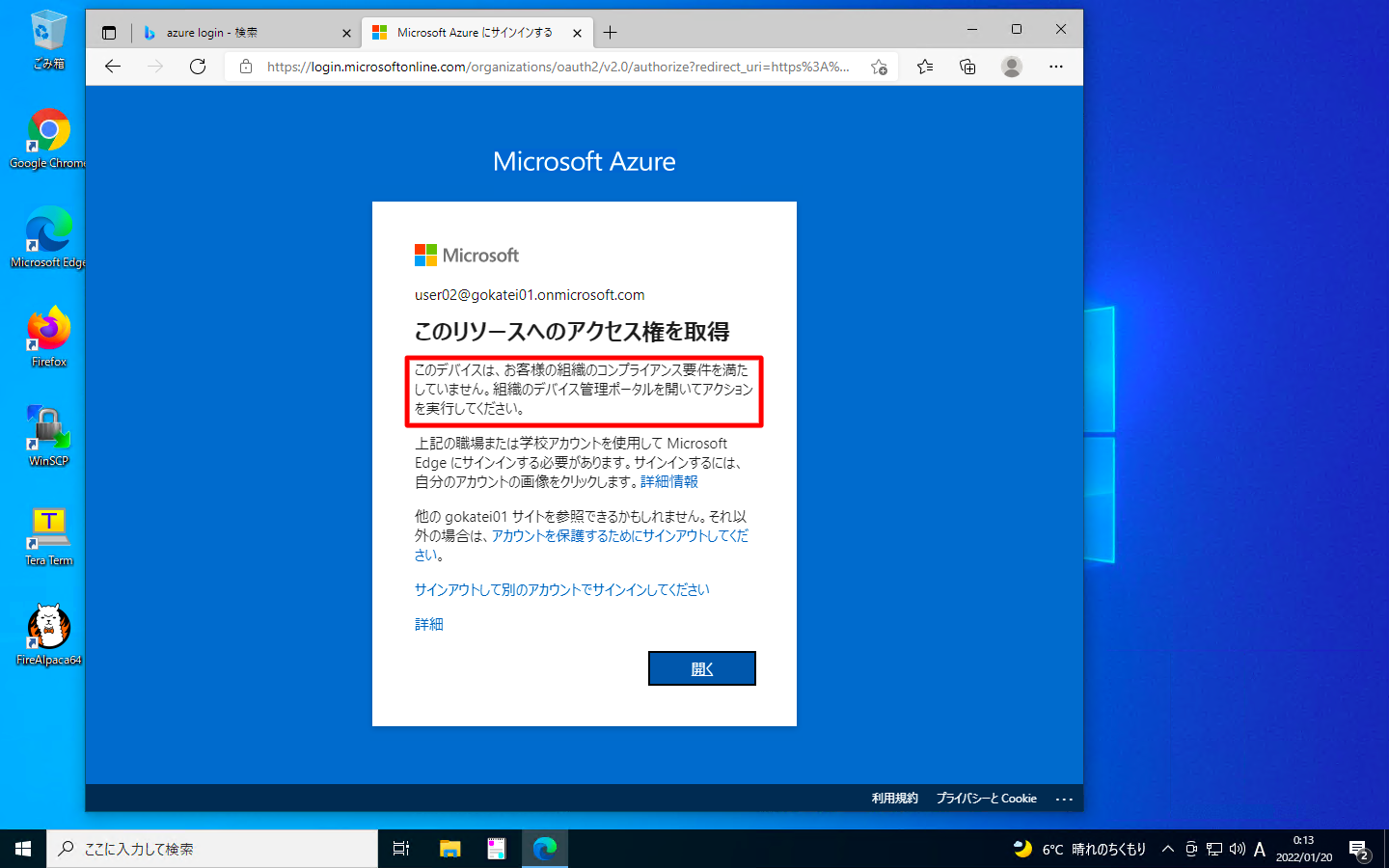

Azureポータルへのログインに失敗する事を確認します。

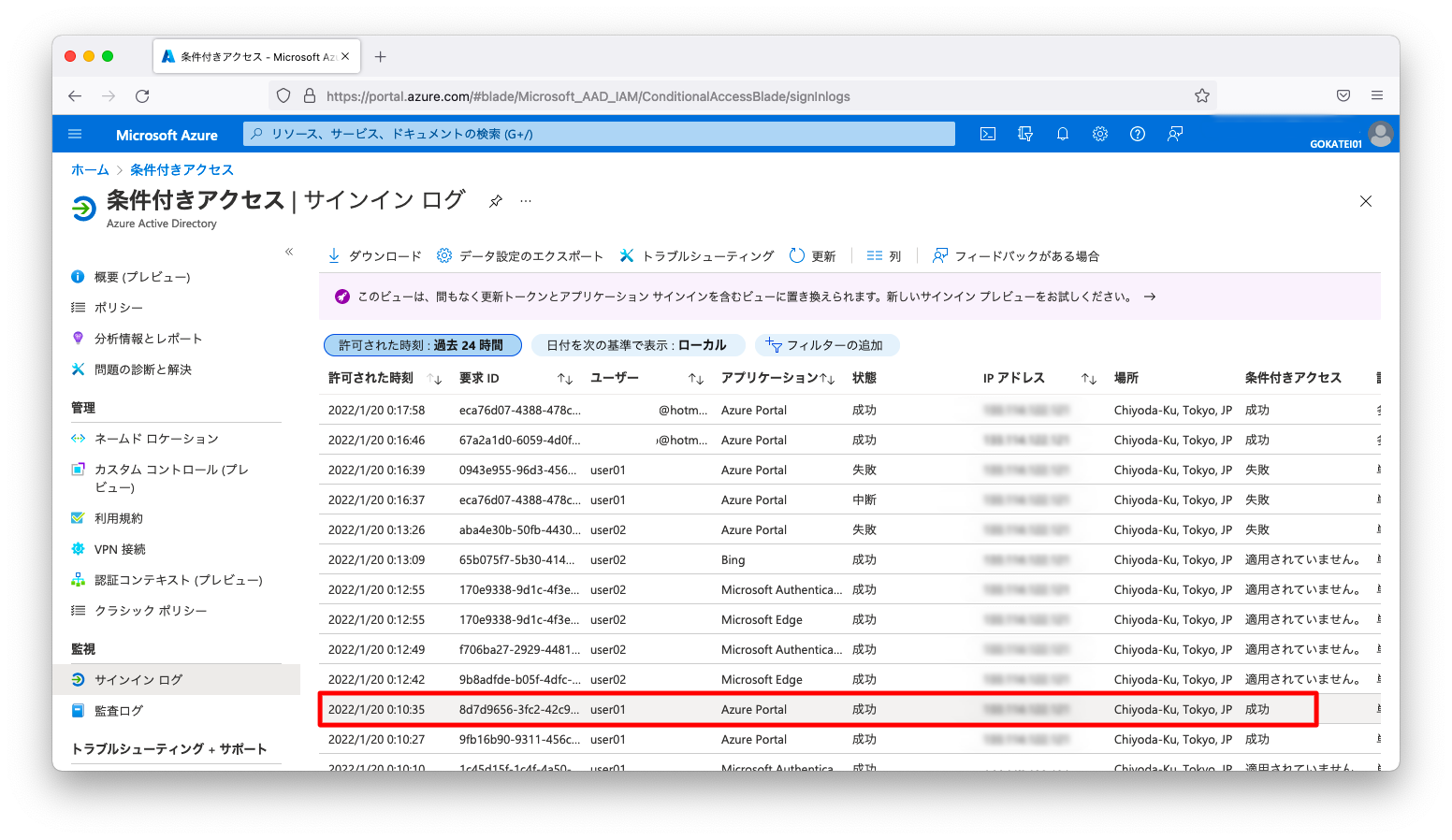

サインインログ

成功

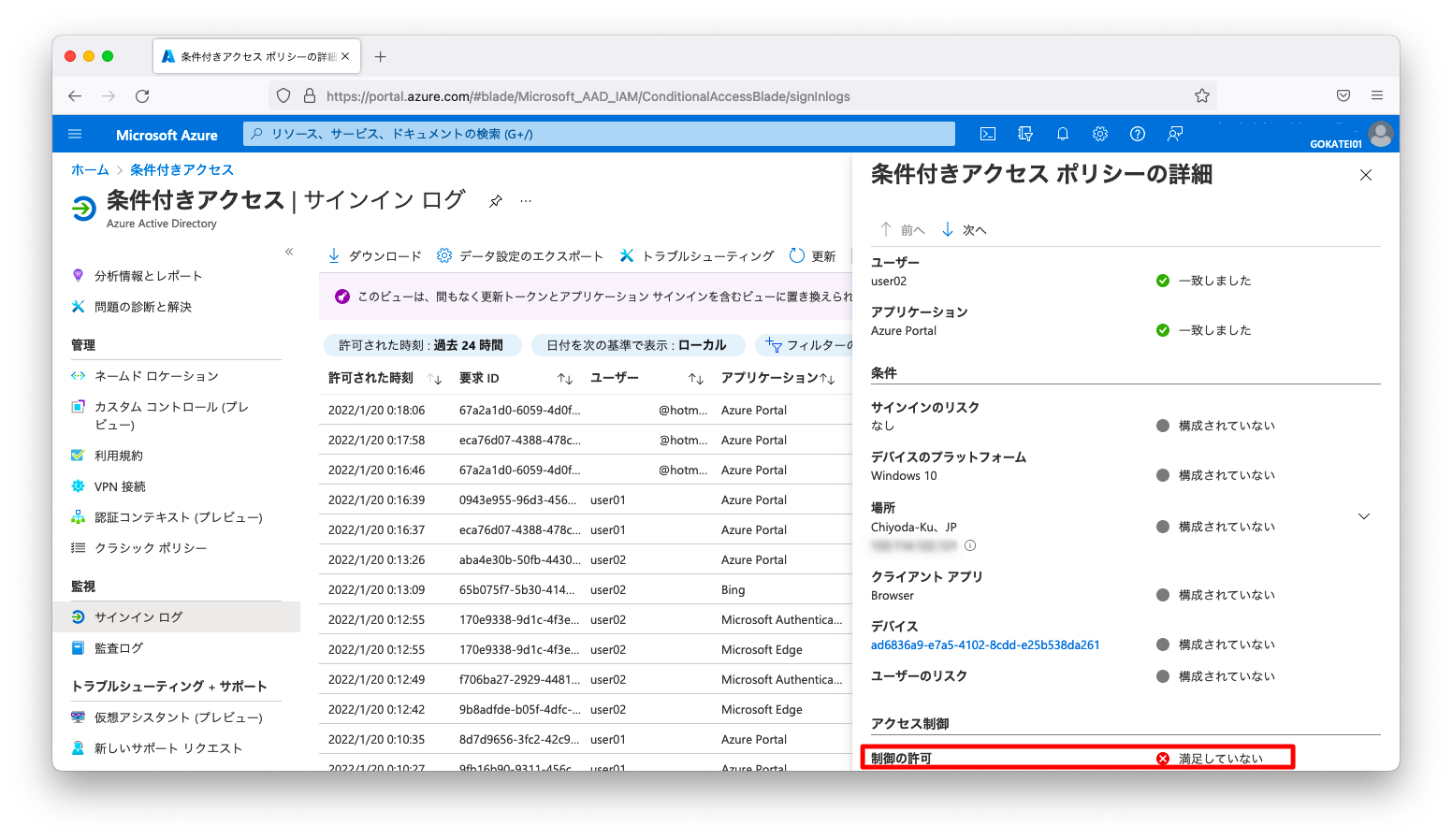

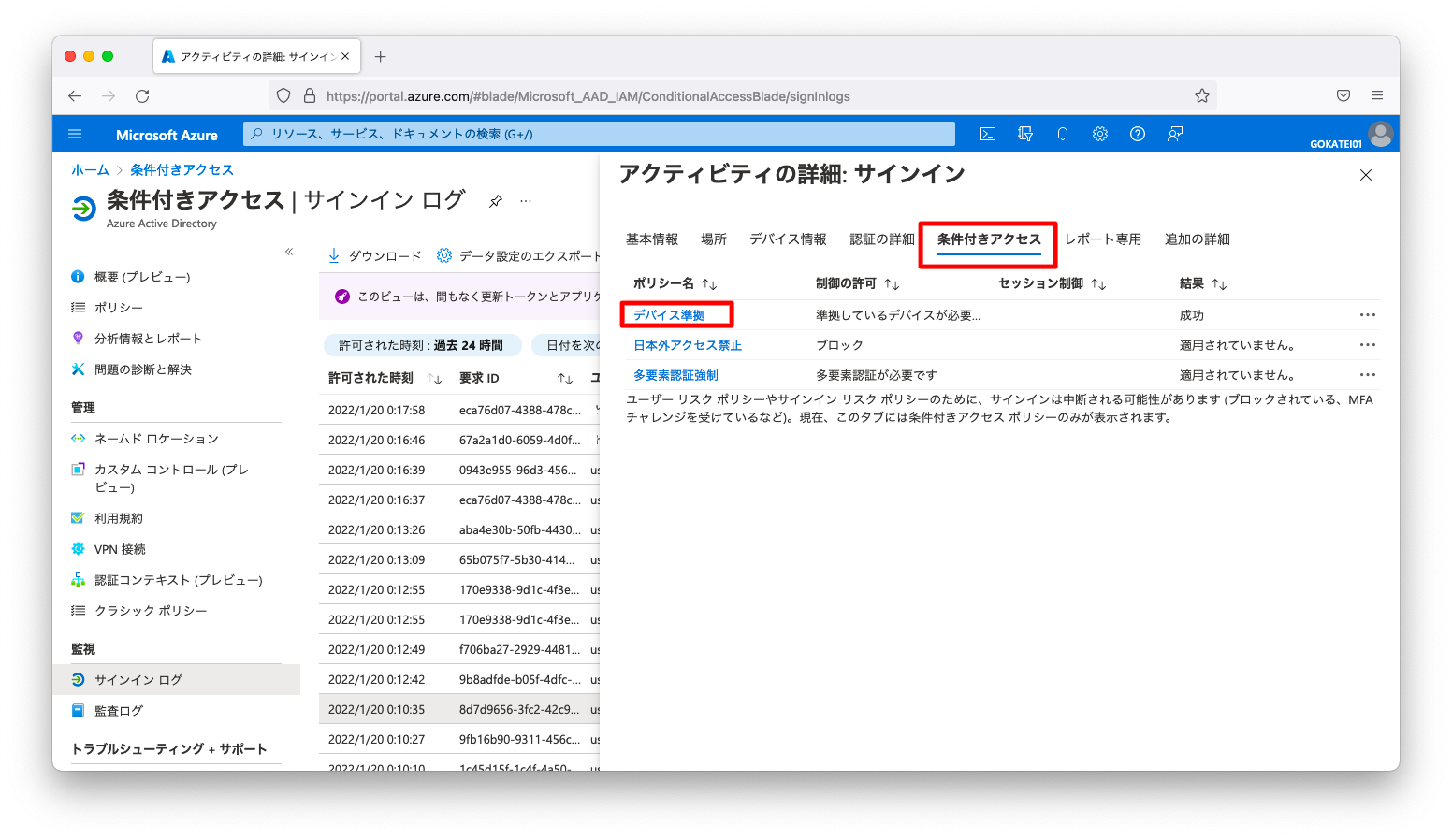

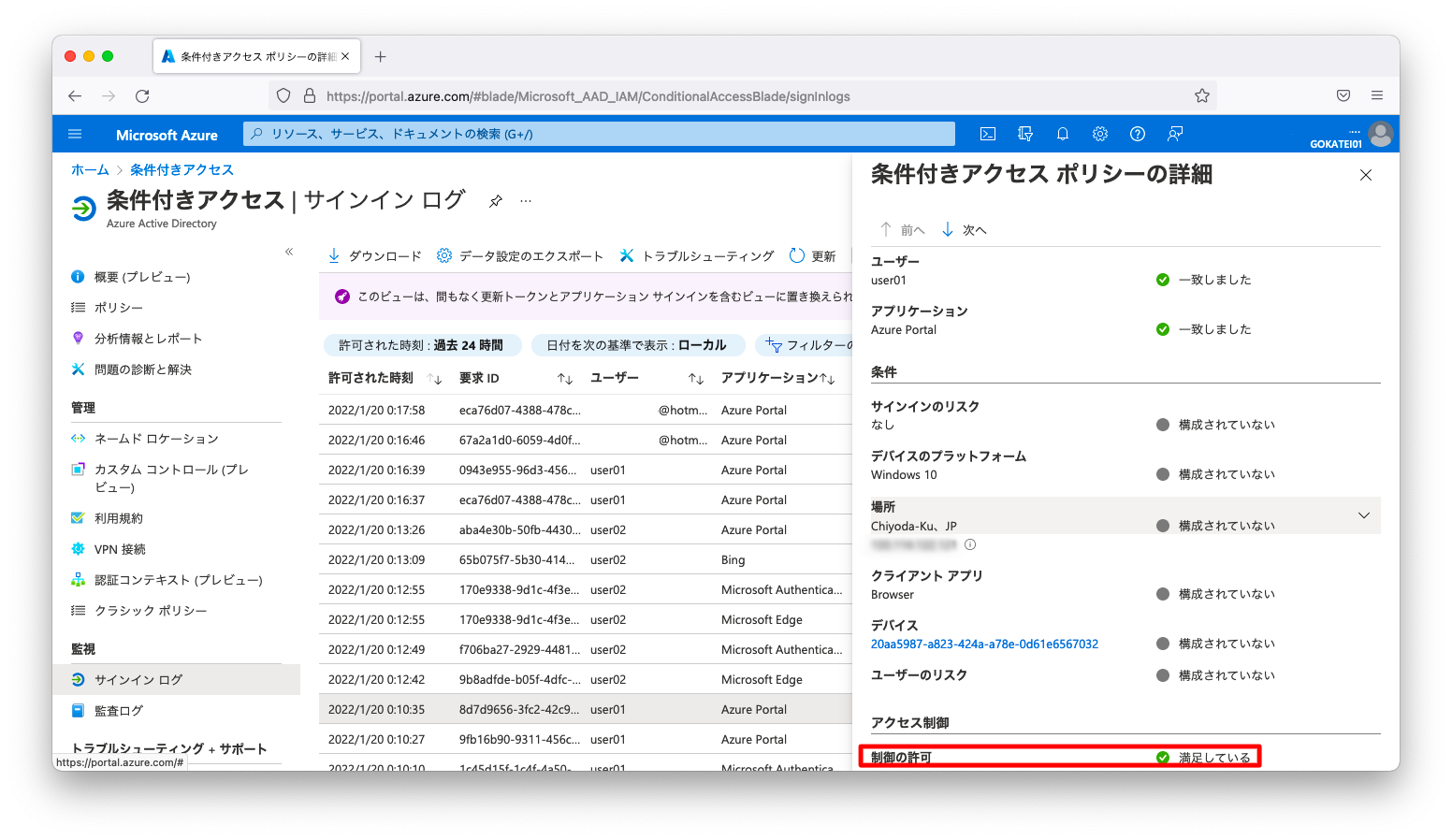

「Azure AD 条件付きアクセス」の画面で、「サインインログ」を押下します。その後、ログインに成功したログを押下します。

「条件付きアクセス」タブにて、「ポリシー名(デバイス準拠)」を押下します。

「許可の制御」欄が「満足している」と表示される事を確認します。

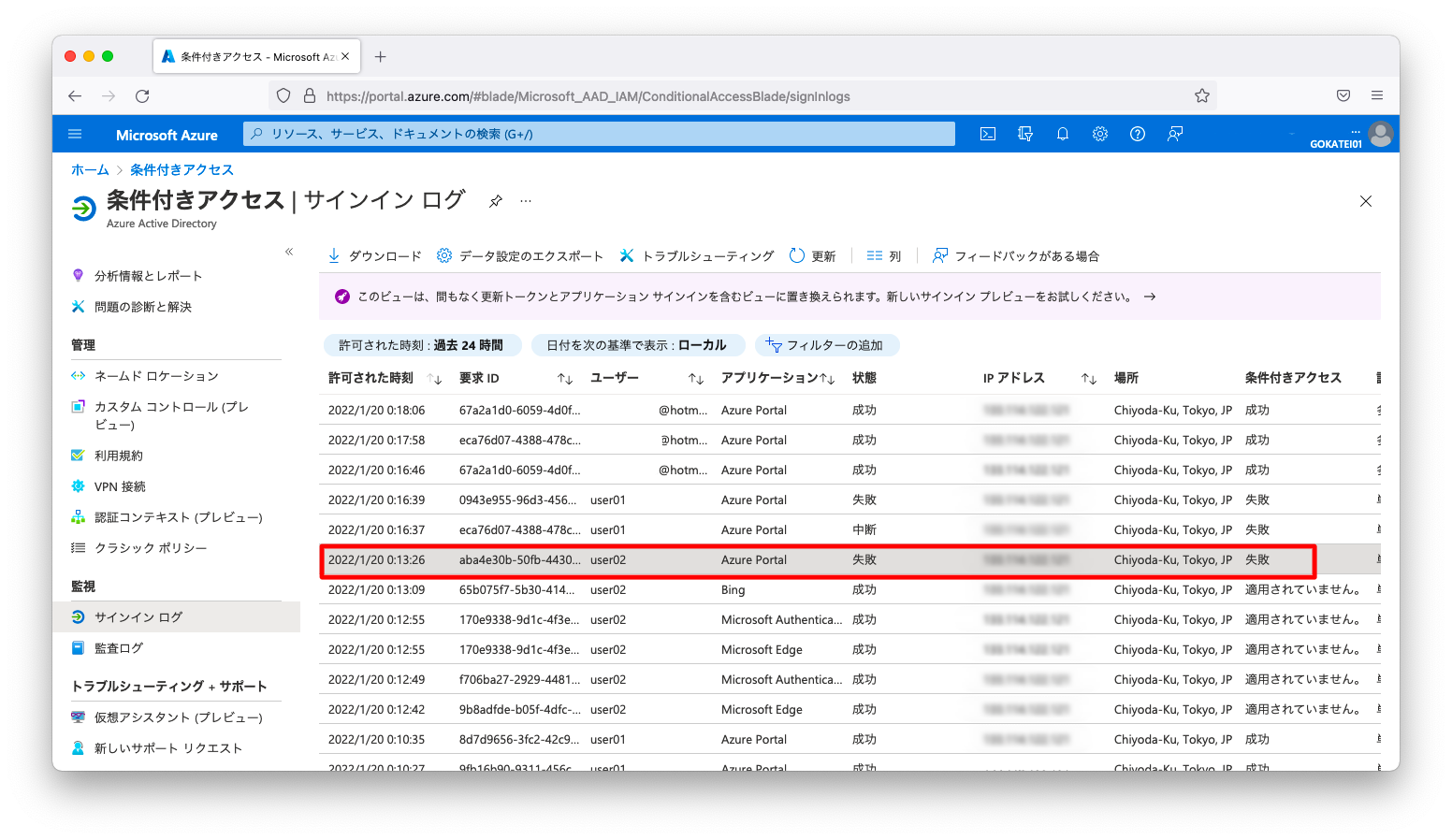

失敗

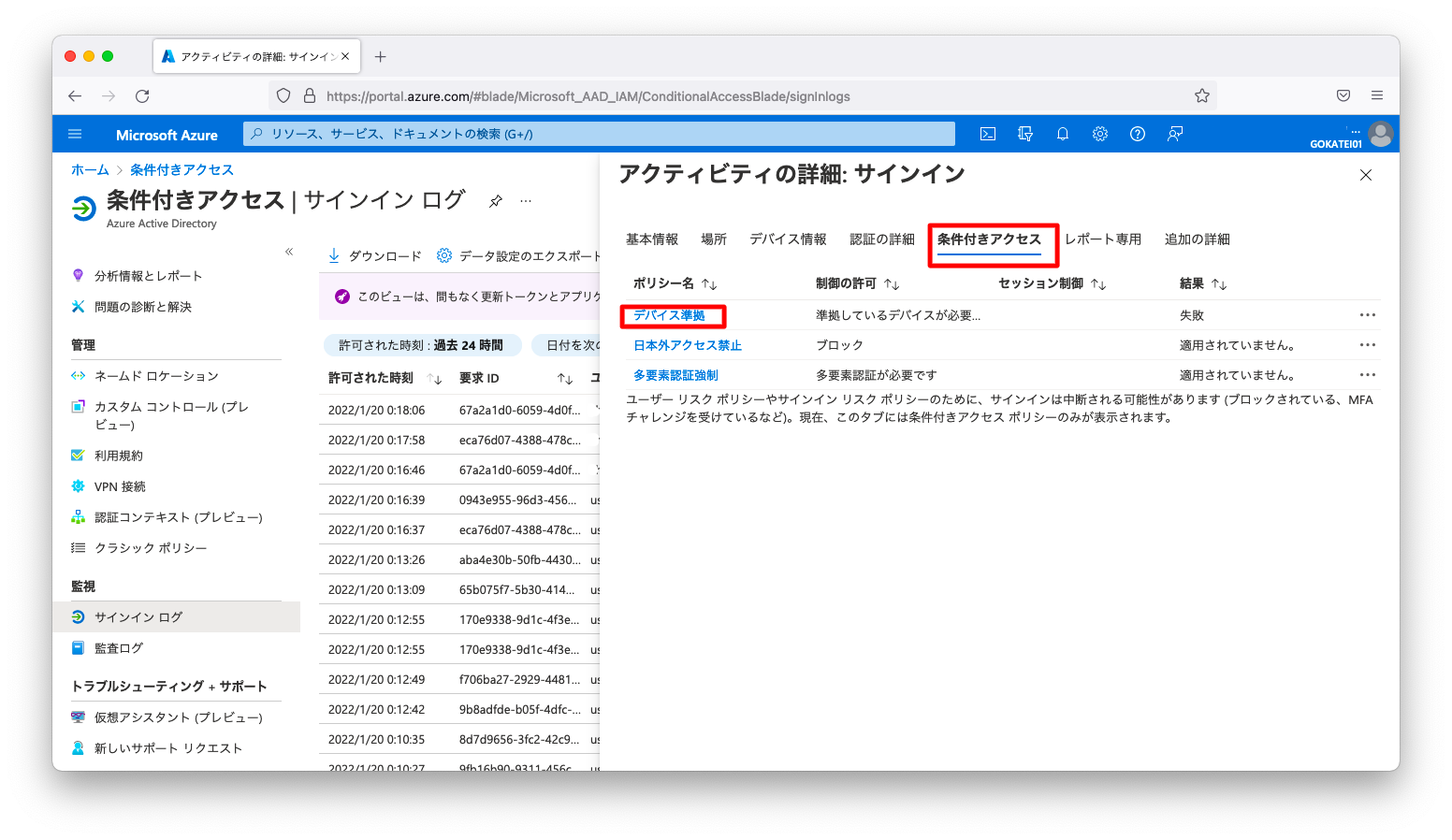

ログインに失敗したログを押下します。

「条件付きアクセス」タブにて、「ポリシー名(デバイス準拠)」を押下します。

「許可の制御」欄が「満足していない」と表示される事を確認します。