Azure PIM (Privileged Identity Management) の設定方法をまとめます。PIMは、一時的な権限を付与したり管理者承認を必要をしたりなどのID管理機能を提供します。なお、PIMを使用するには、Azure Premium P2 ライセンスが必要です。

このページではAzure Active Directoryに対する権限を付与する「Azure AD ロール」の操作方法を説明します。仮想マシンや仮想ネットワークなどのAzure リソースに対する操作方法は「Azure PIM (Privileged Identity Management) – Azure リソースの適用」を参照ください。

警告

Azure PIM (Privileged Identity Management) を一度でも有効にすると権限の割り当て方の概念が変わります。以下フォーラームの会話を見る限りでは、一度でもPIMを有効にすると無効に戻す事はできません。

以下スクリーンショットに示すように、ロール割り当て時などに「対象(eligible)」「アクション」などのPIM固有の概念が登場します。十分な学習体制を確保できない組織では混乱を招く事もあるかもしれません。

業務上の混乱が予想される場合は、Azure ADを使い捨て出来るように検証専用のディレクトリを作成した方が無難かもしれません。

事前準備

ユーザ作成

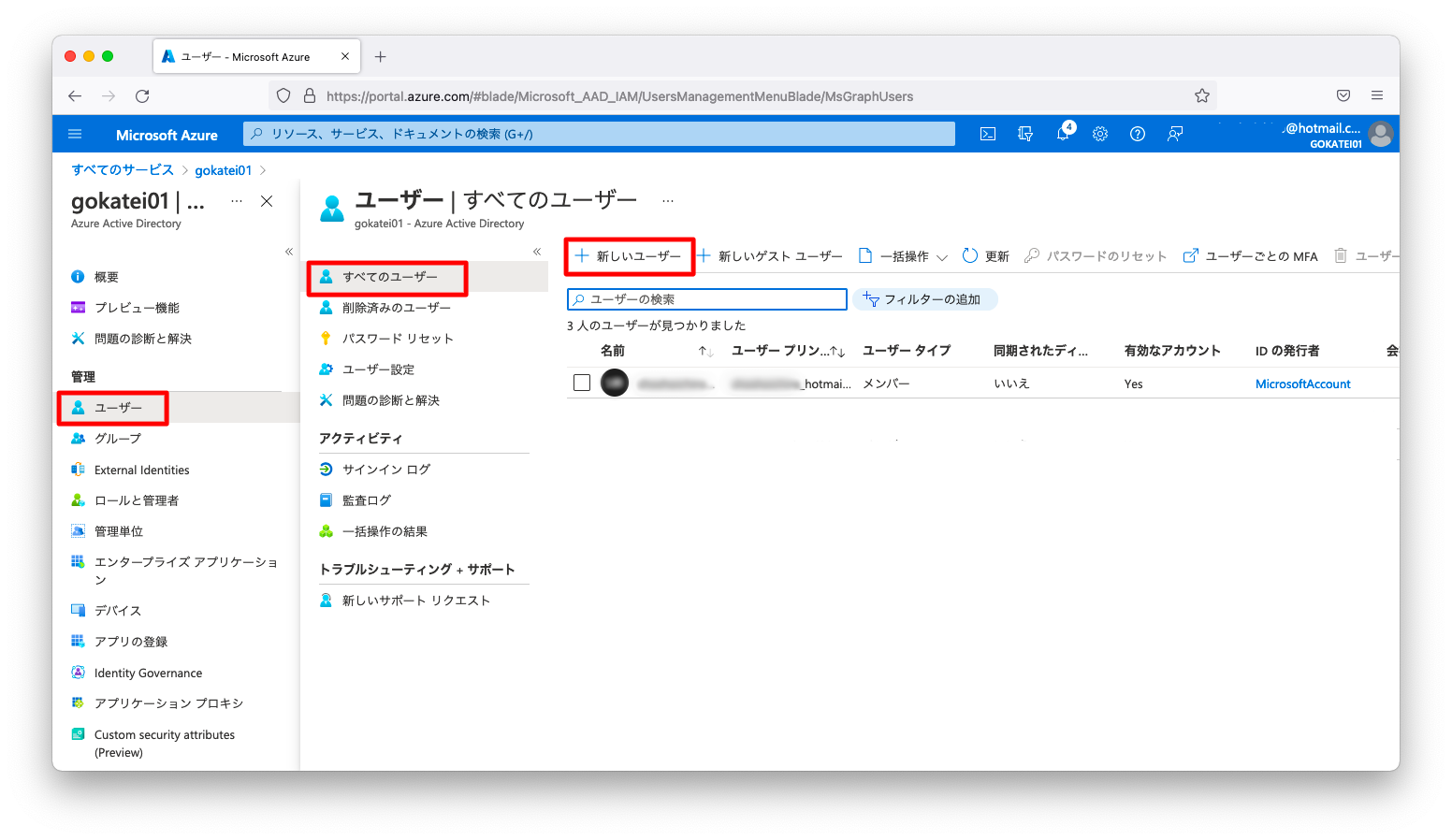

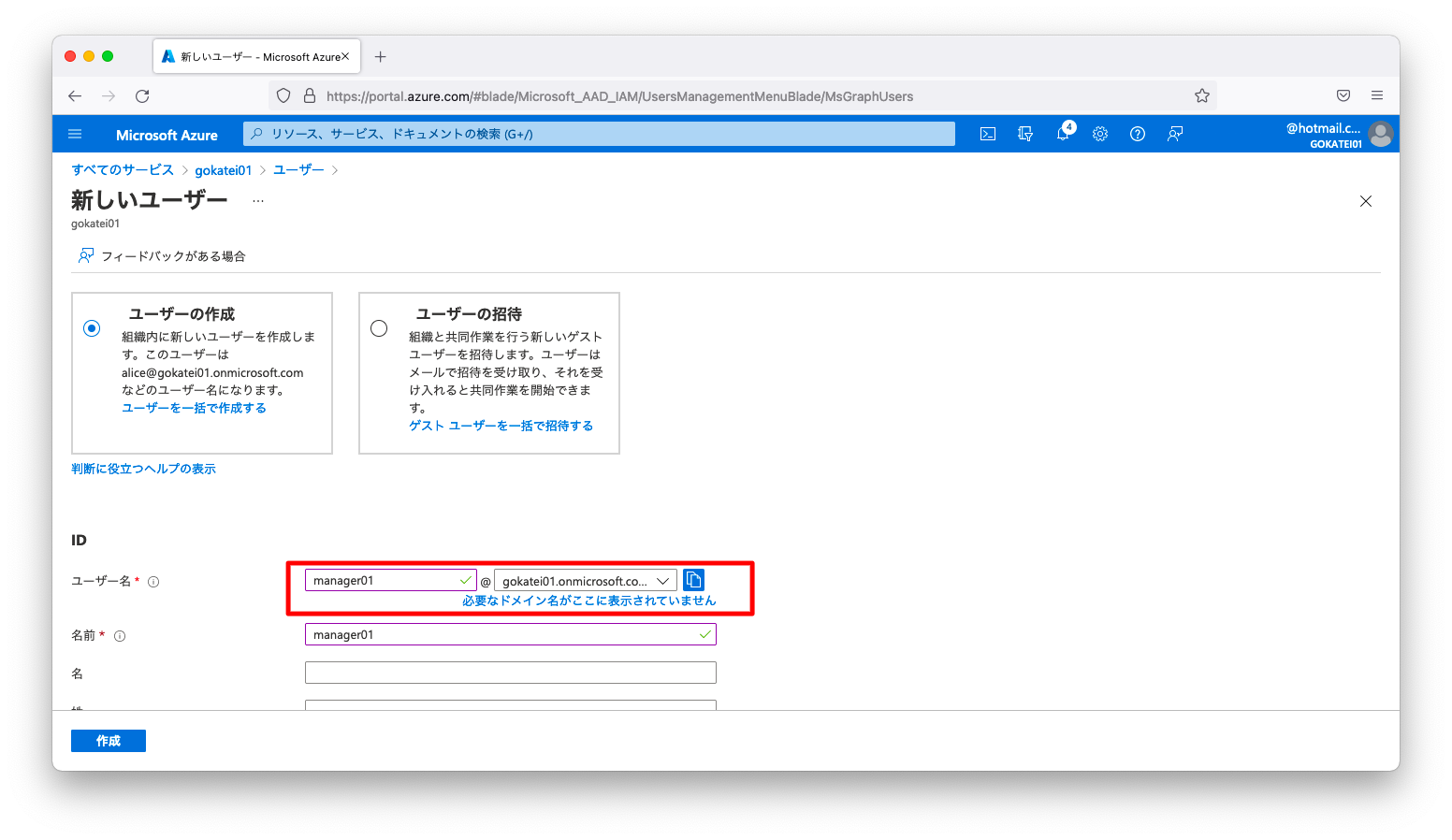

動作確認用にmanager01, user01, user02という3ユーザを作成します。user01, user02は作業前にmanager01の承認を必要とするフローを検証シナリオとします。

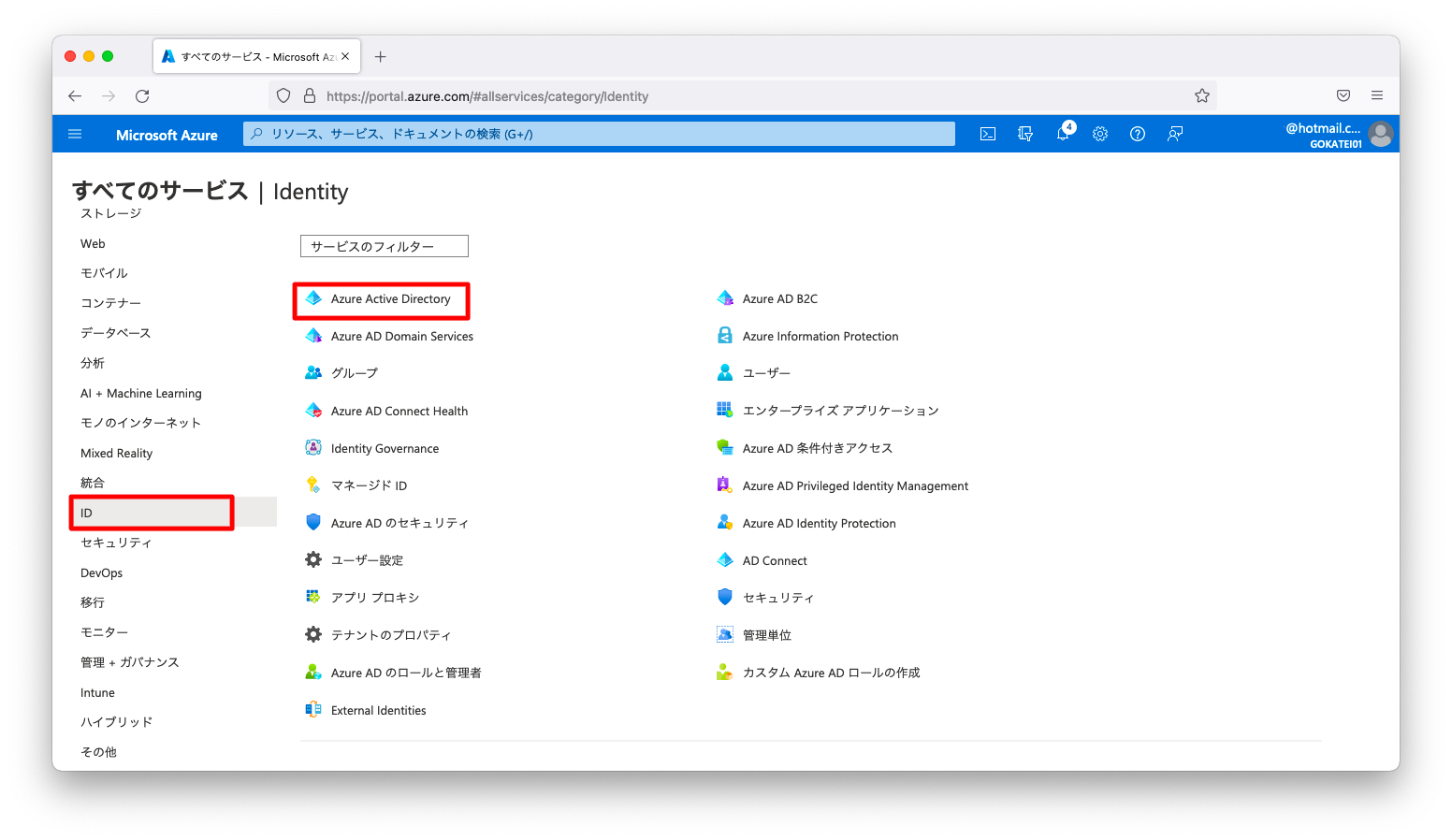

「ID」「Azure Active Directory」の順に押下し、「Azure Active Directory」の画面を開きます。

「ユーザー」「すべてのユーザー」「新しいユーザー」の順に押下します。

「ユーザー名」を入力します。

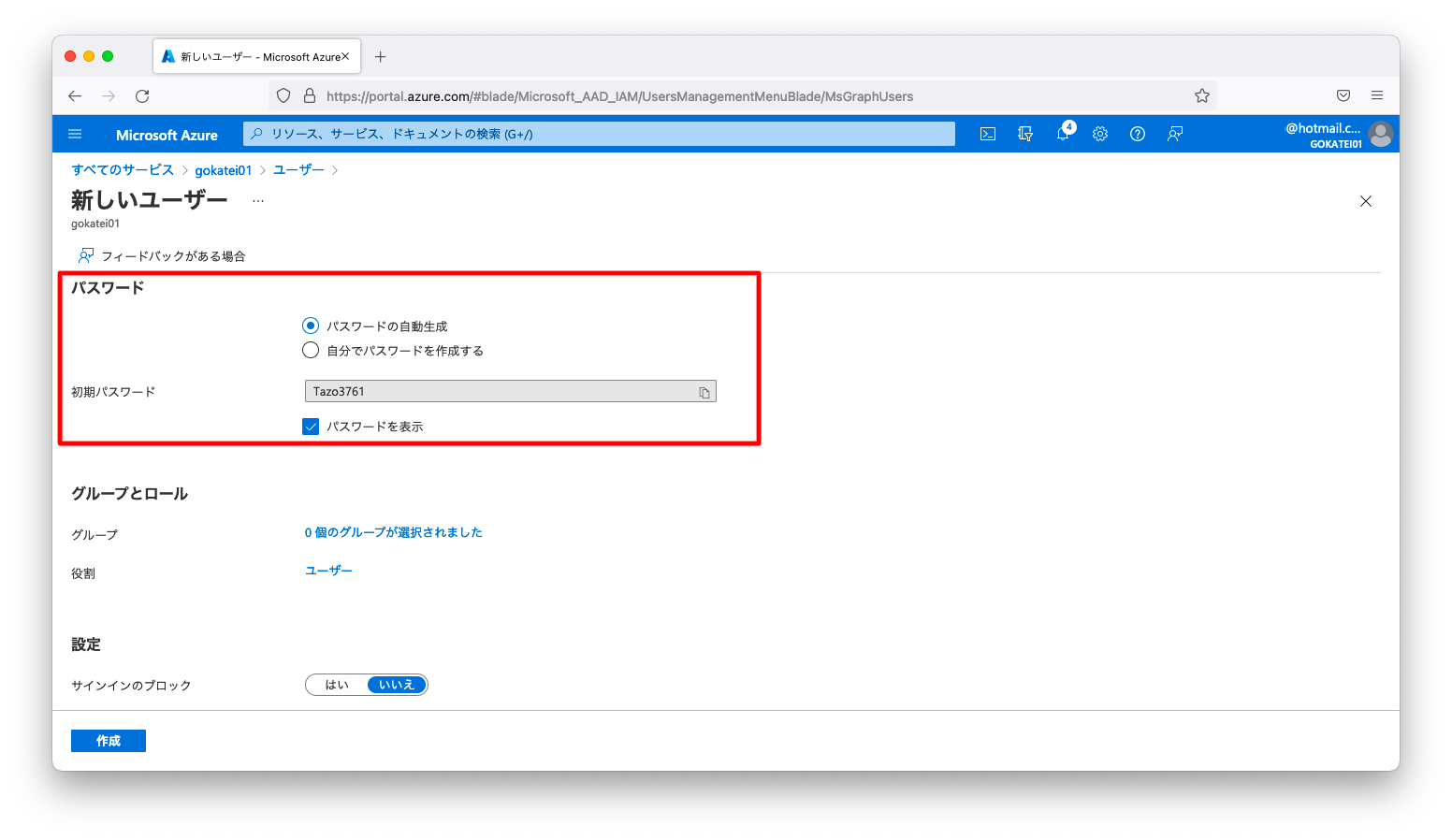

「初期パスワード」をメモに控えます。

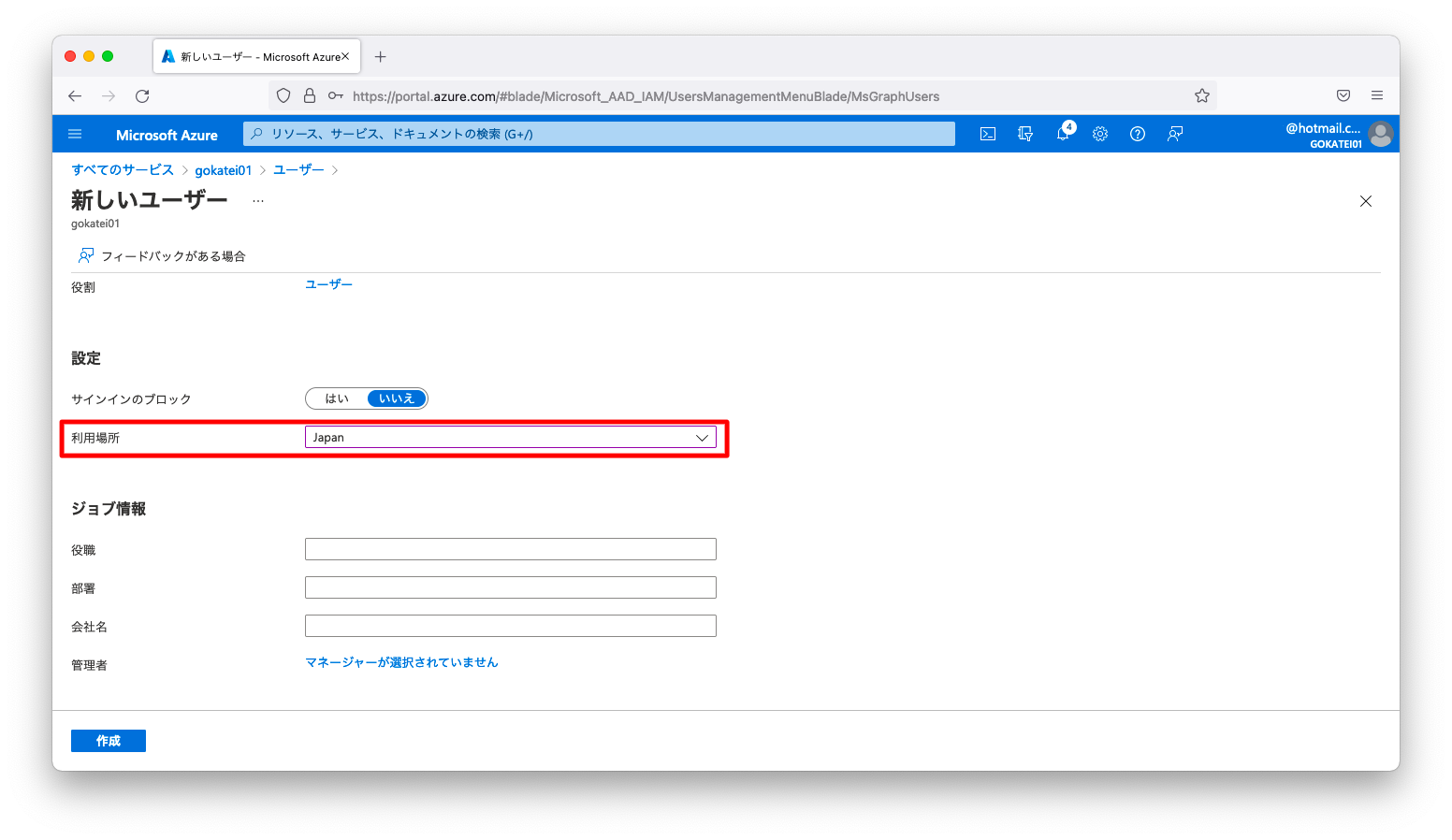

「利用場所」を入力します。Azure Premiumライセンスを適用する場合は、「利用場所」の入力が必須になります。

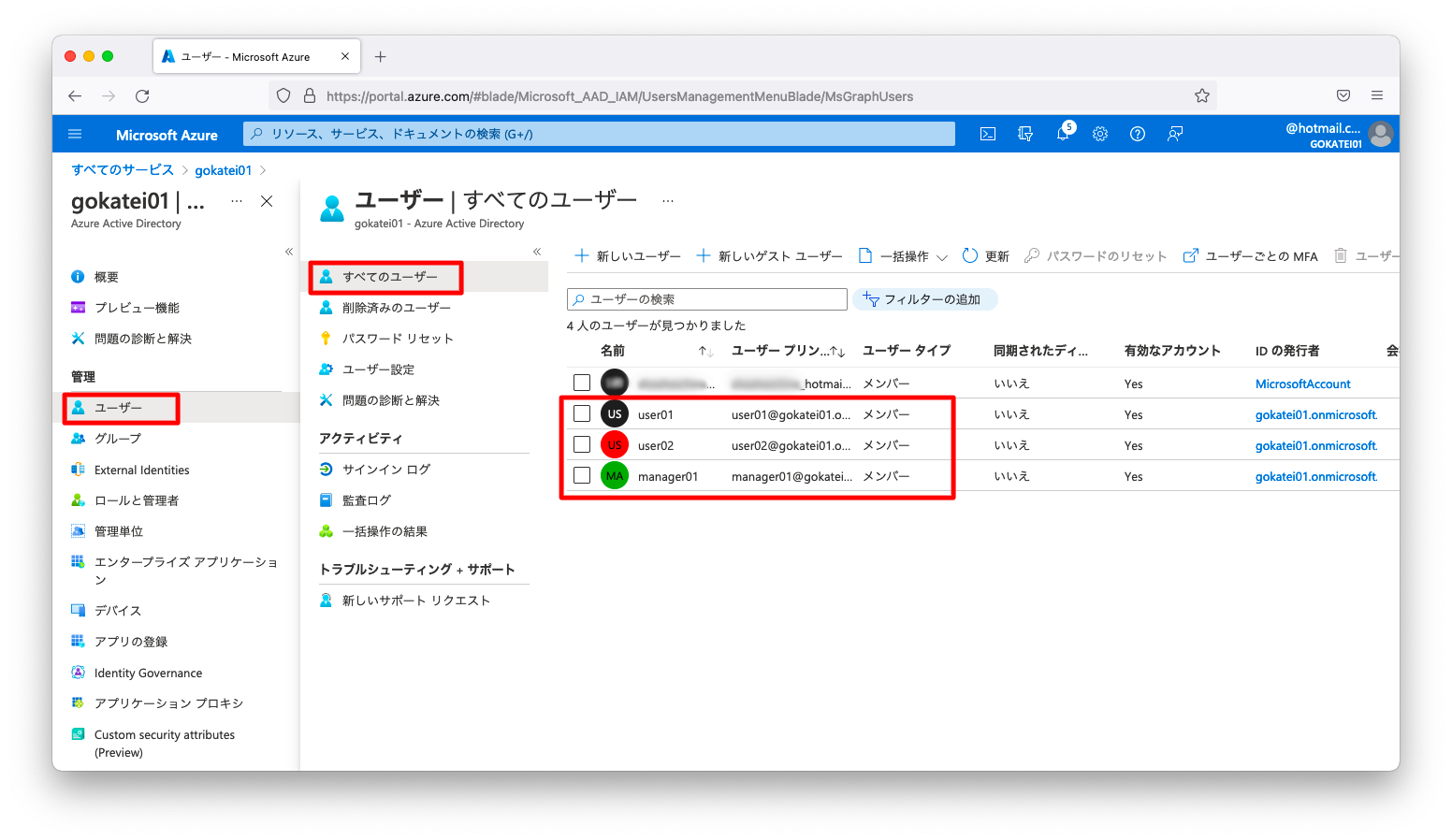

以上の操作を3回繰り返し、「ユーザー」「すべてのユーザー」の画面で、manager01, user01, user02が作成された事を確認します。

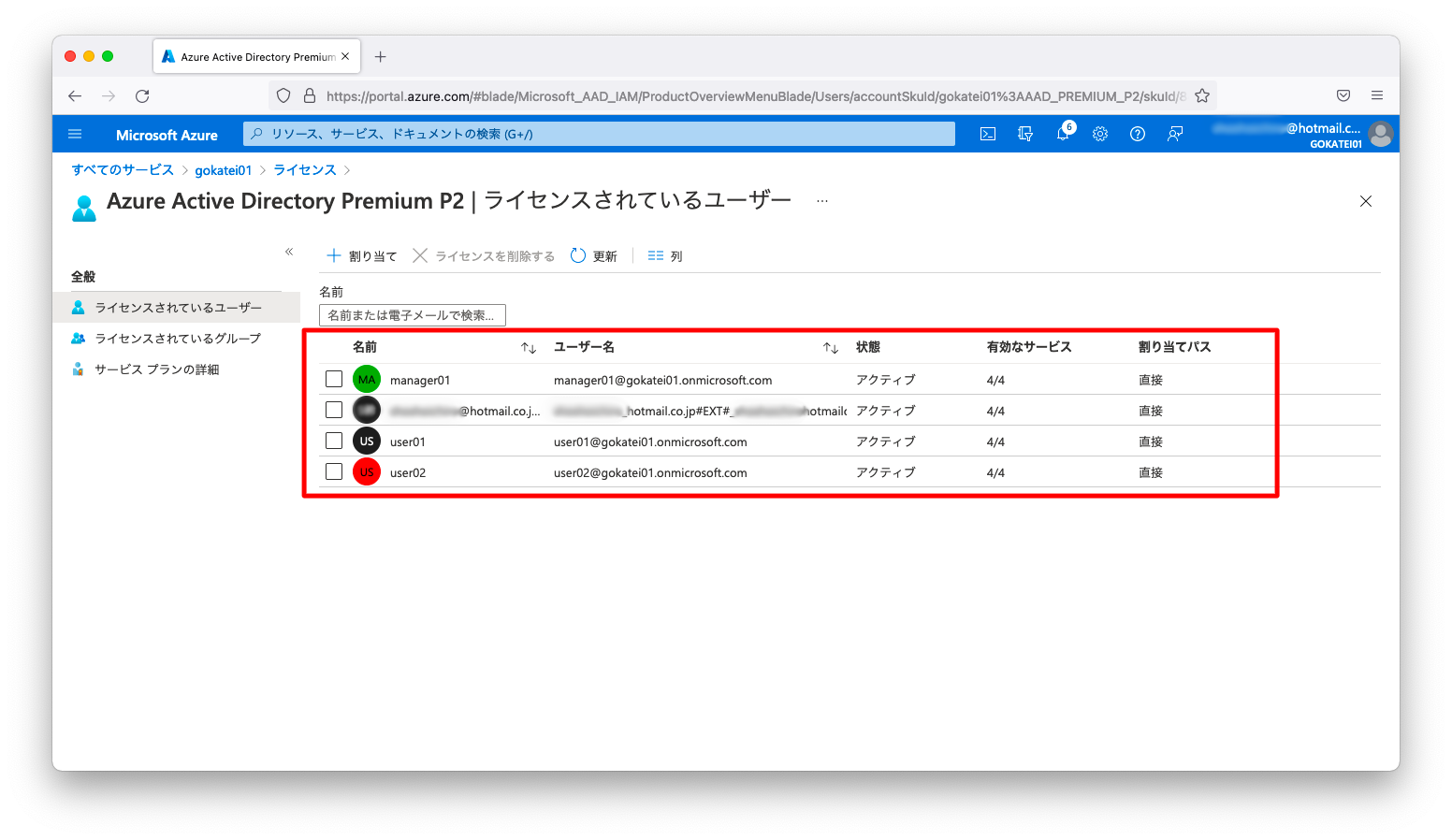

Azure Premium P2 ライセンス

Azure Premium P2 ライセンスを発行し、manager01, user01, user02の3人にライセンスを割り当てます。操作方法は「Azure Active Directory プレミアムライセンスの試用」などを参考にしてください。

サブスクリプション

「Azure リソース」に対してロールを割り当てるには、以下の権限が必要です。

- マイクロソフトアカウント以外

- サブスクリプションの所有者権限

「共同作成者」は権限付与ができないため権限不足です。「所有者」の権限が必要になります。

マイクロソフトアカウントでサブスクリプションを作成してしまった方は、そのサブスクリプションではAzure PIM (Privileged Identity Management) の動作確認はできません。マイクロソフトアカウント以外でサブスクリプションを作成しましょう。

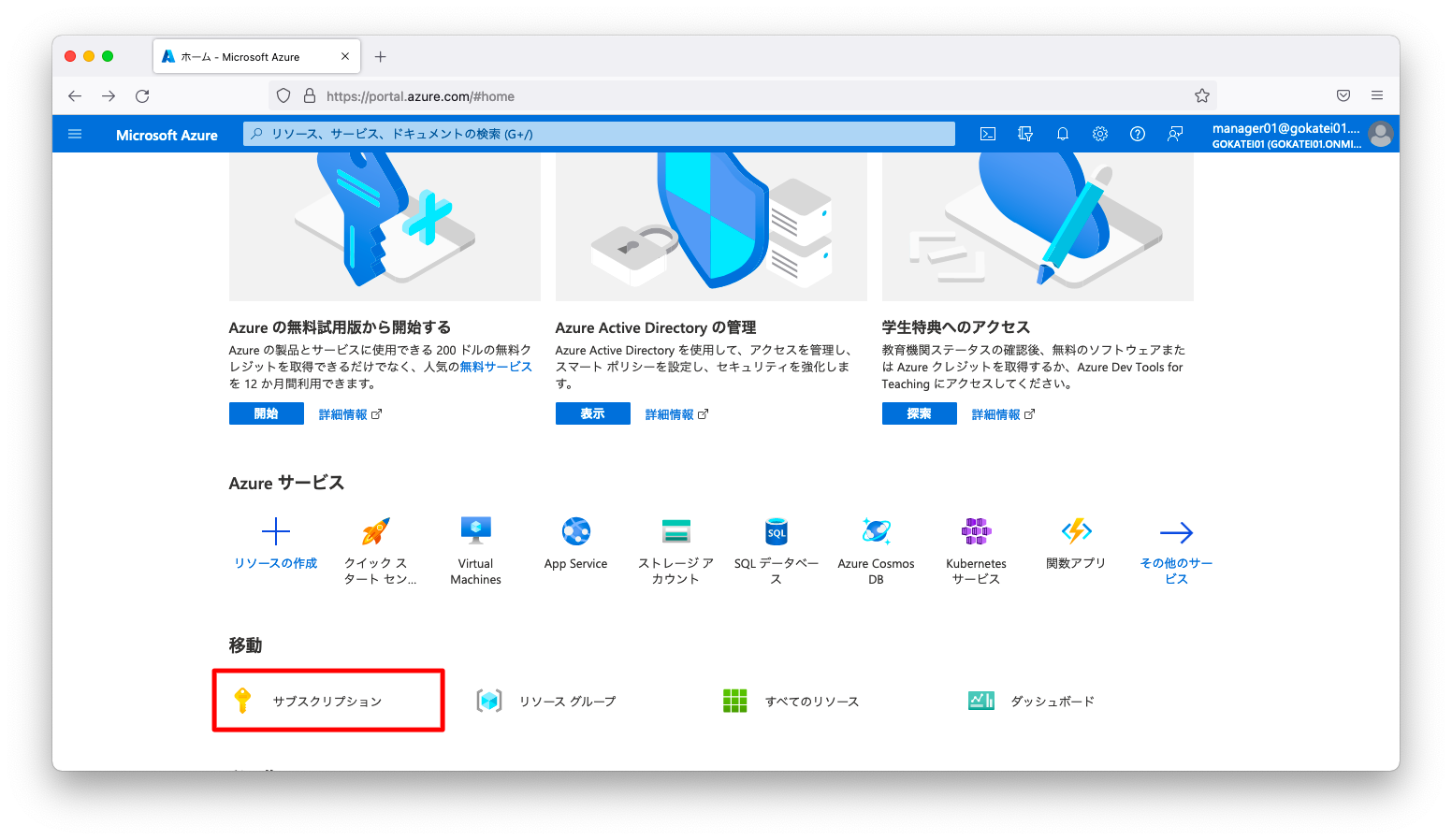

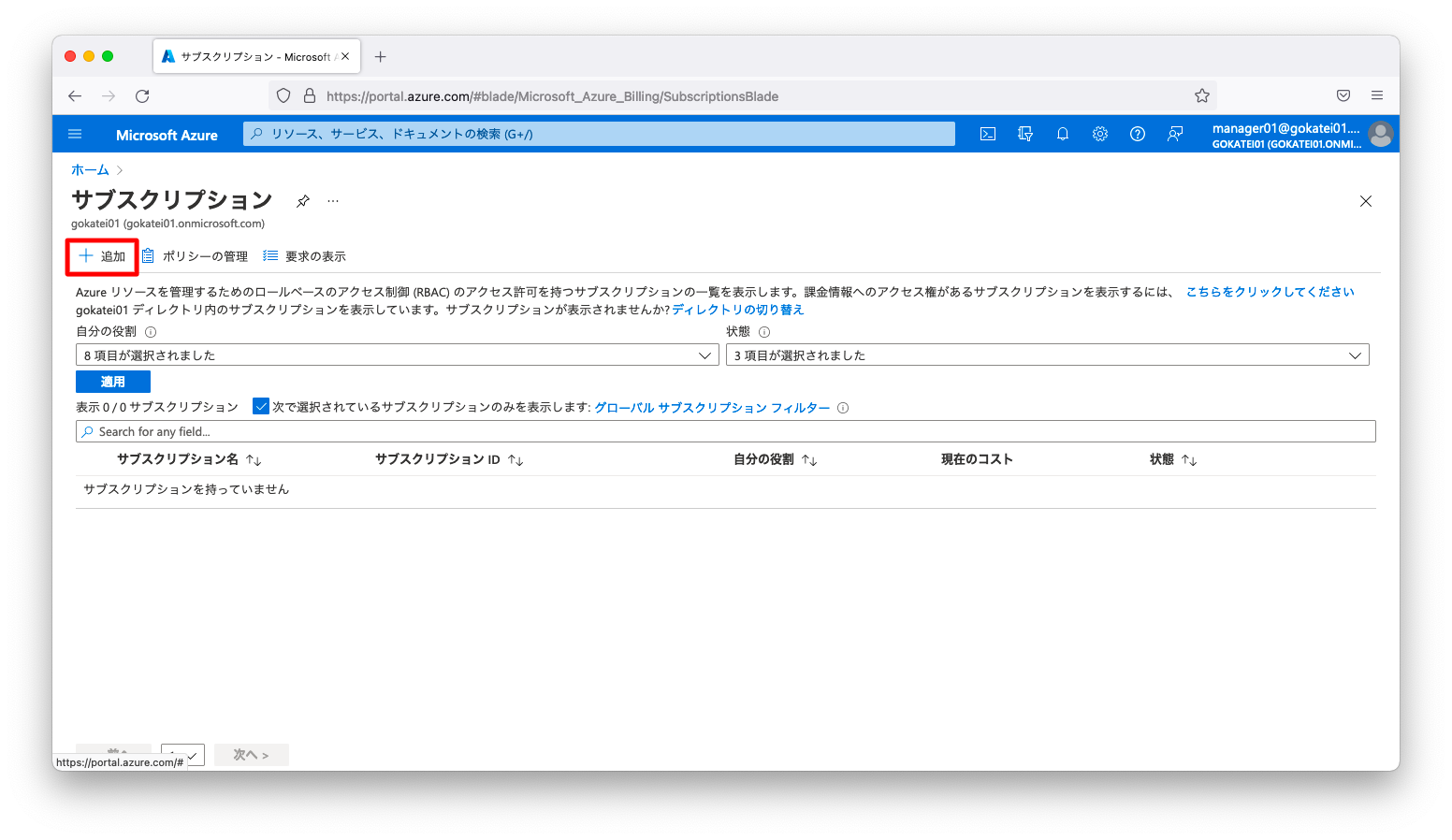

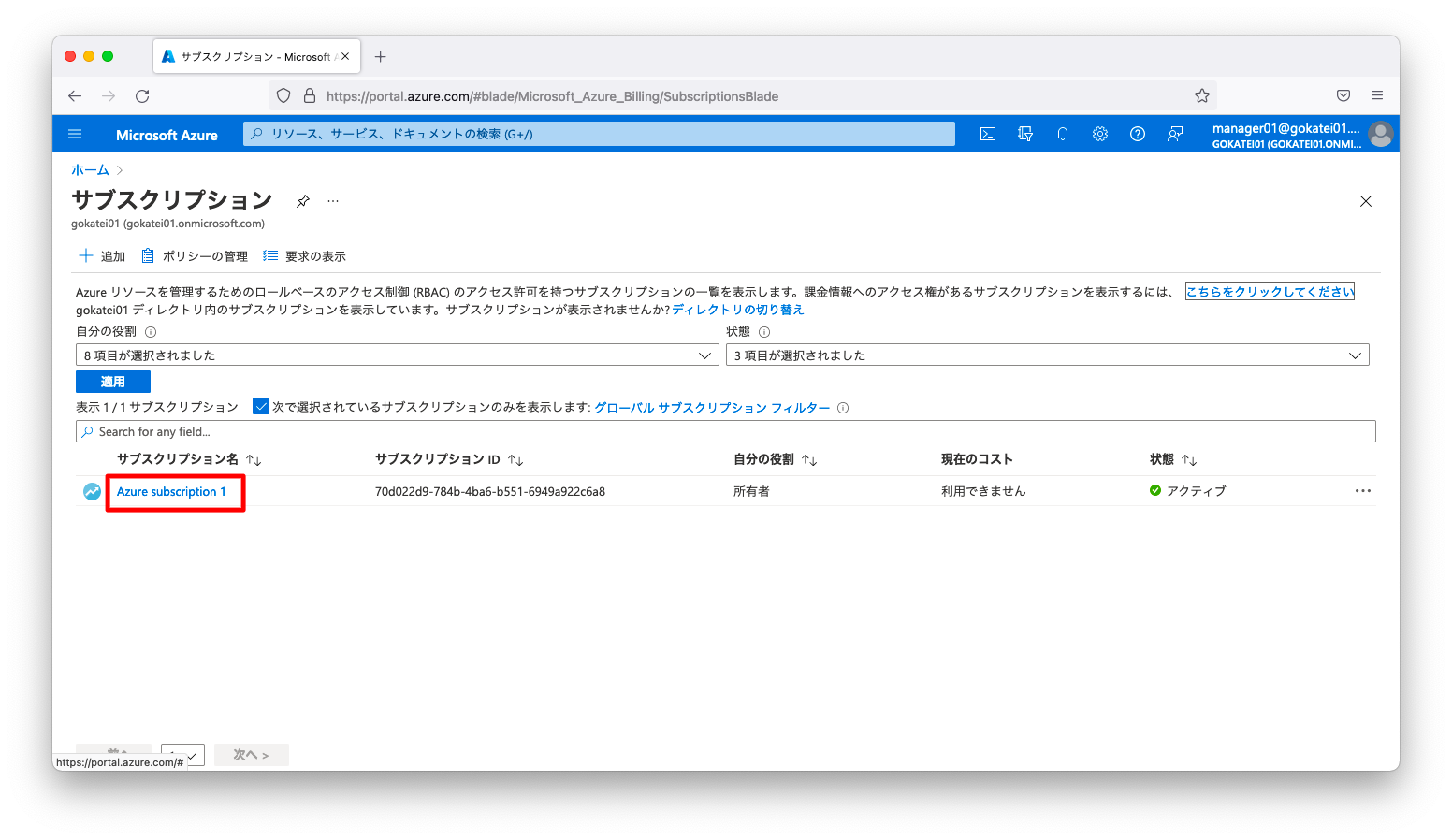

マイクロソフトアカウント以外(スクリーンショットではmanager01を例示)でログインし、「サブスクリプション」の画面を開きます。

「追加」を押下します。

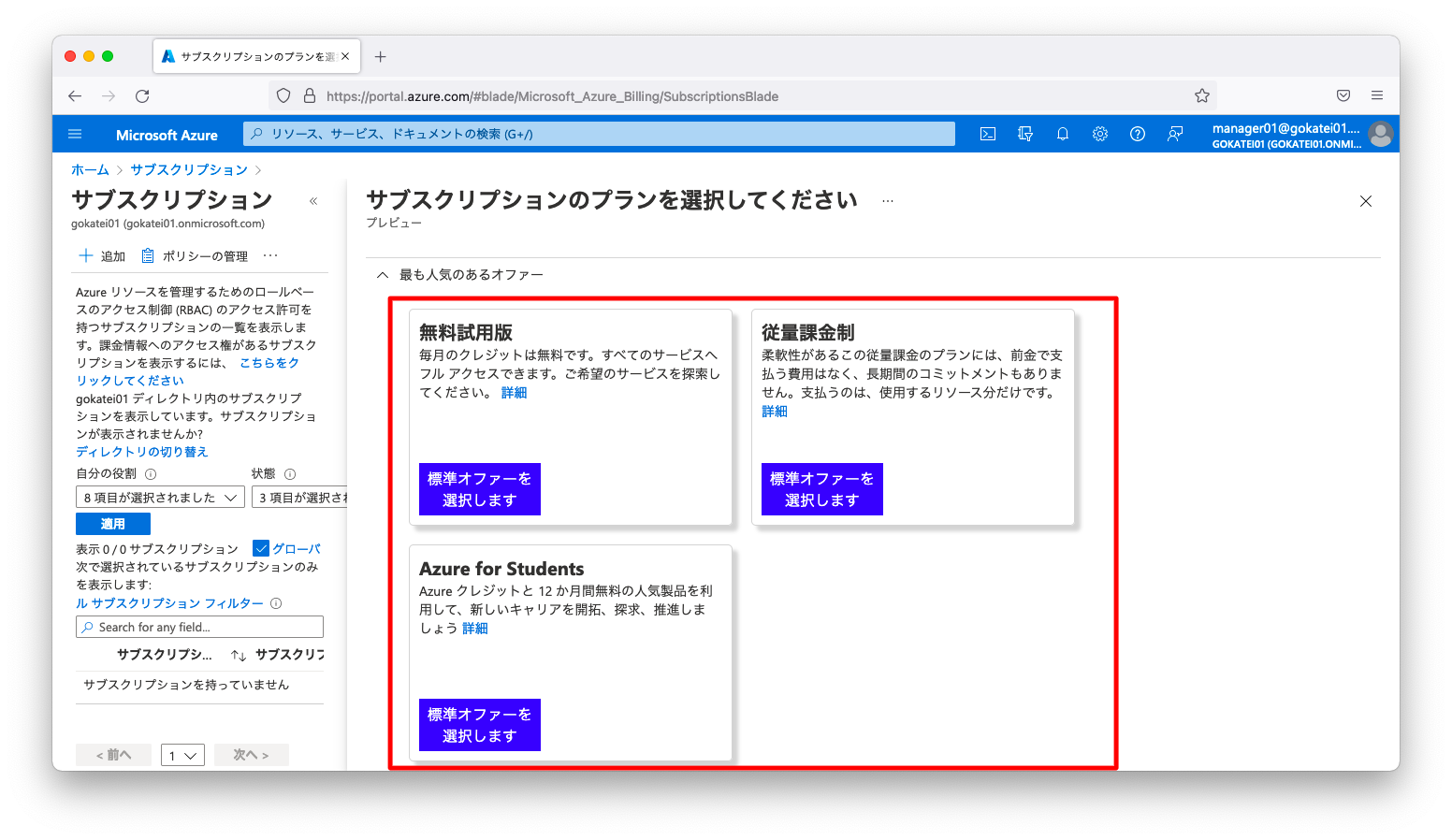

無料版が使える方は「無料試用版」を選びましょう。無料が使えないならば、学生ならば「Students」を、学生ではないならば「従量課金制」を選びます。

サブスクリプションの作成画面の説明は省略します。クレジットカード番号などを入力ください。

サブスクリプション作成後、以下スクリーンショットのようにサブスクリプションが新規作成された事を確認します。確認後、「サブスクリプション名」を押下します。

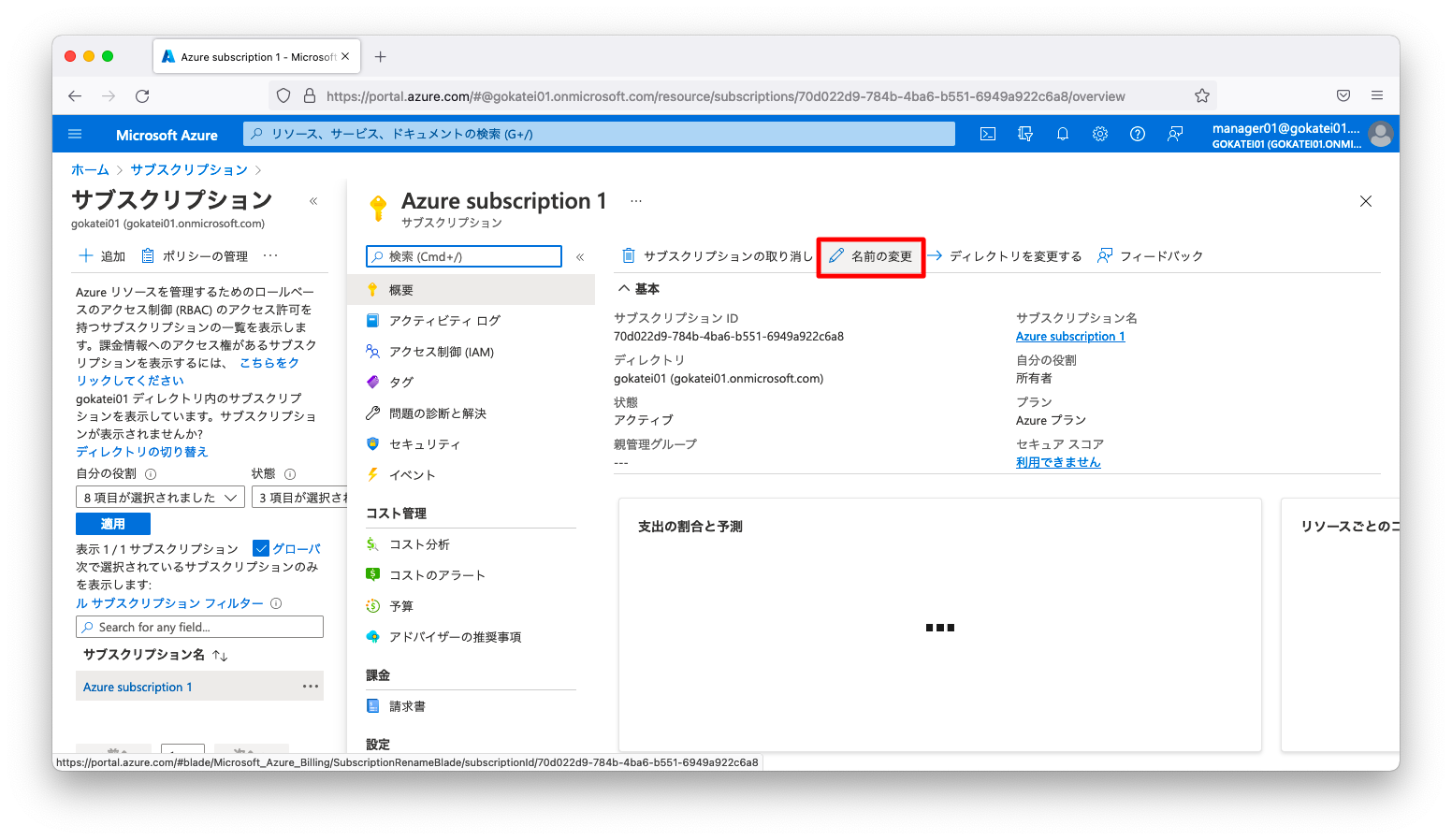

初期設定のサブスクリプション名では管理しづらいので、「名前の変更」を押下します。

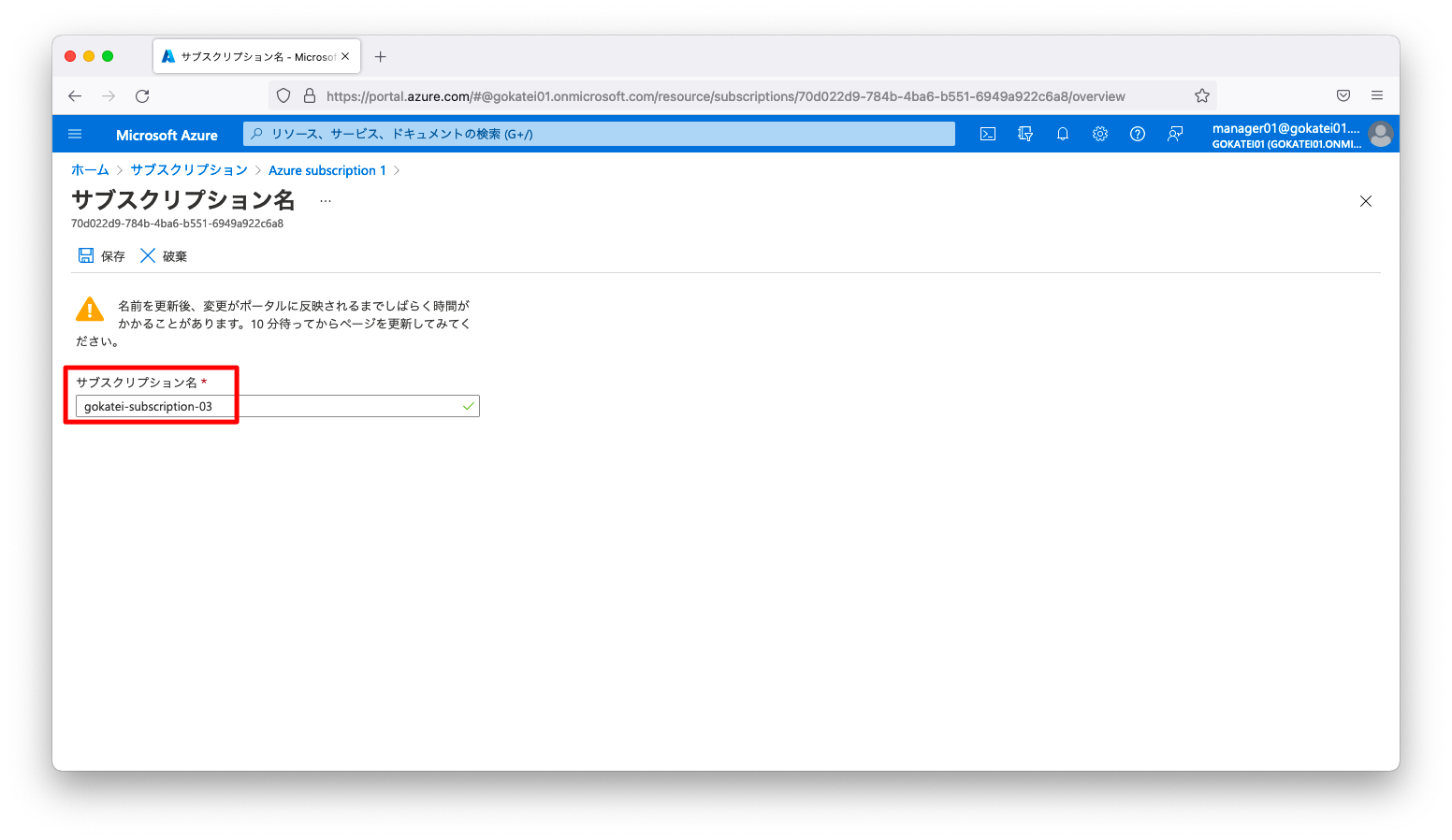

なんらかの分かりやすいサブスクリプション名に変更します。

事前準備 権限設定

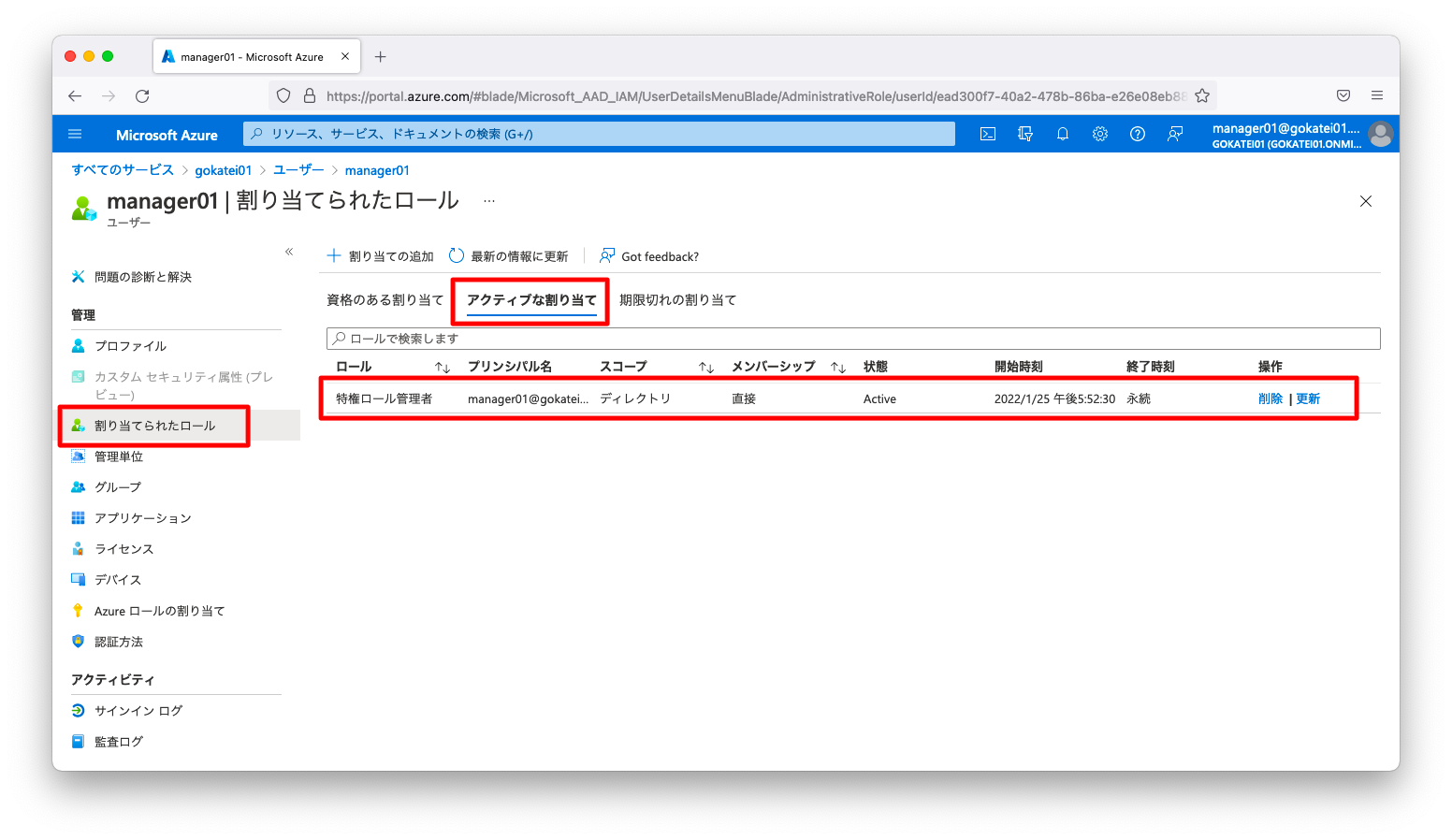

PIM (Privileged Identity Management) を用いて「Azure AD ロール」を割り当てるには、「特権ロール管理者」または「グローバル管理者」の権限が必要です。以下スクリーンショットのように「特権ロール管理者」または「グローバル管理者」が割り当てられている事を確認してください。

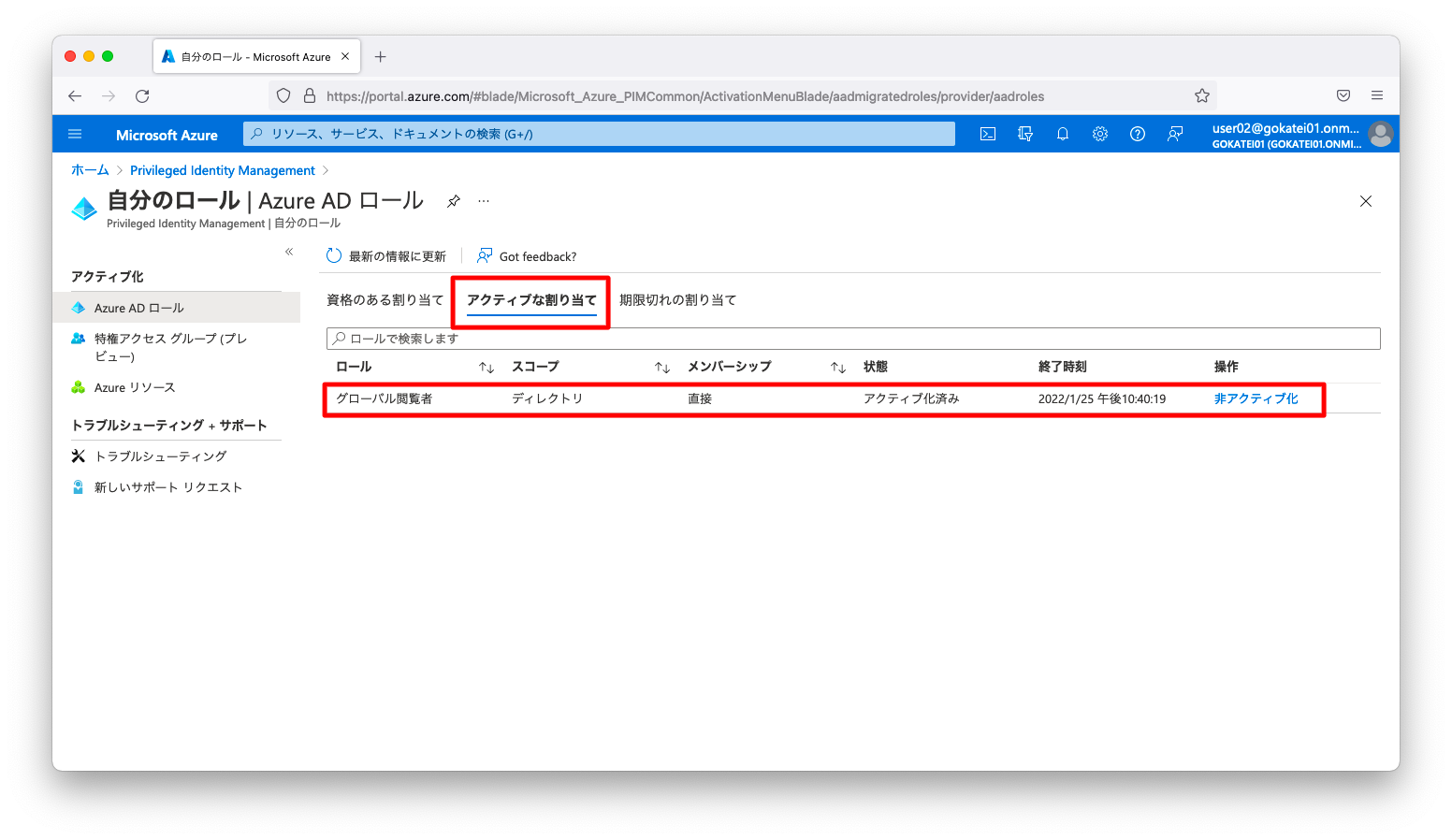

なお、PIM (Privileged Identity Management) 有効後は、ロールの割り当ての概念が変わります。有効後は「資格のある割り当て」と「アクティブな割り当て」の2つのタブが現れます。「アクティブな割り当て」タブにロールが表示されるかを確認します。

PIM – Azure AD ロールの操作

管理者承認を必要としない場合

「Azure AD ロール」を一時的に付与したり管理者承認を必要としたりする設定方法を説明します。

資格の付与

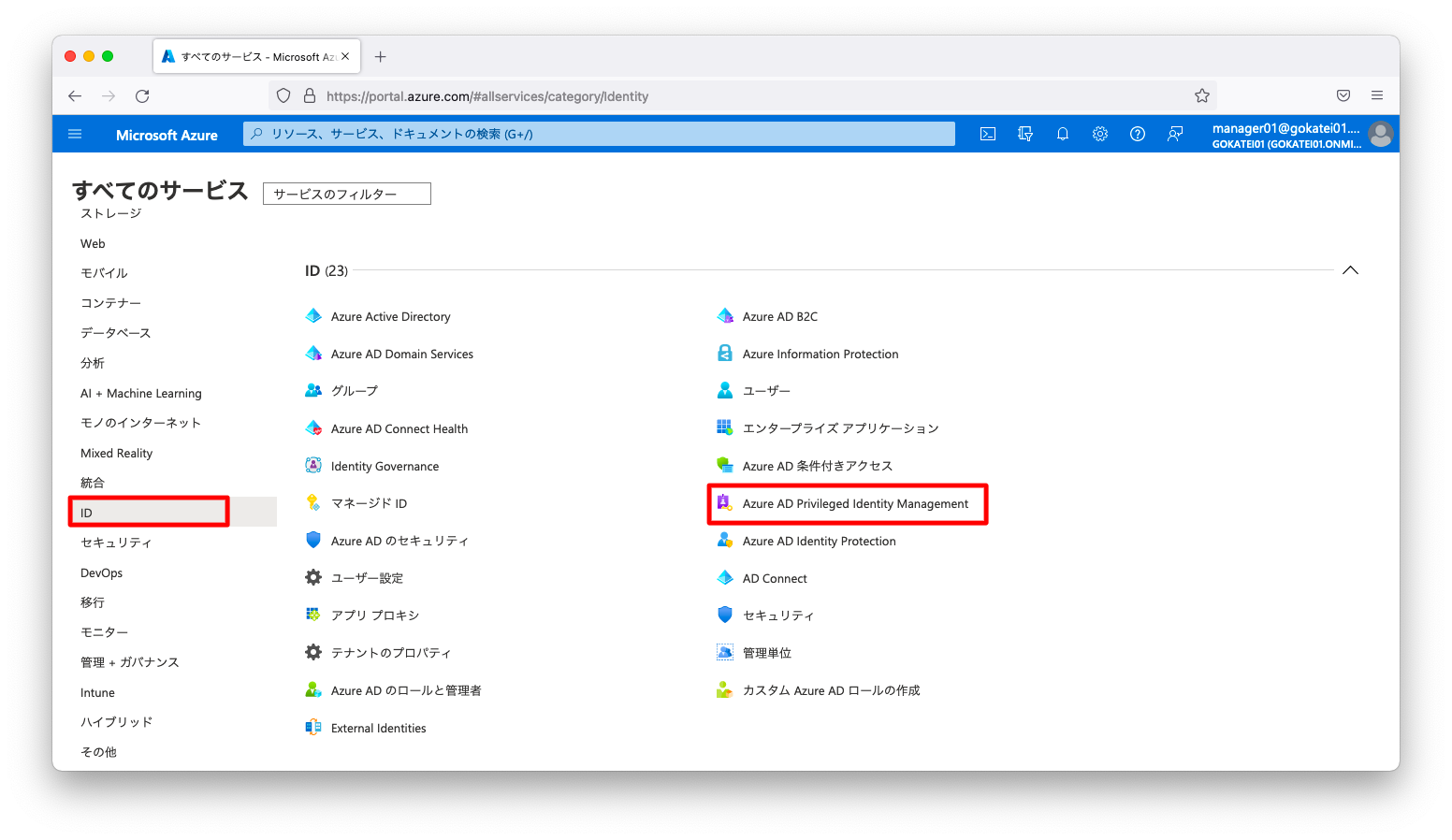

manager01のアカウントで「Azure ポータル」にログインします。「ID」「Azure AD Privileged Identity Management」の順に押下し、「Azure AD Privileged Identity Management」の画面を開きます。

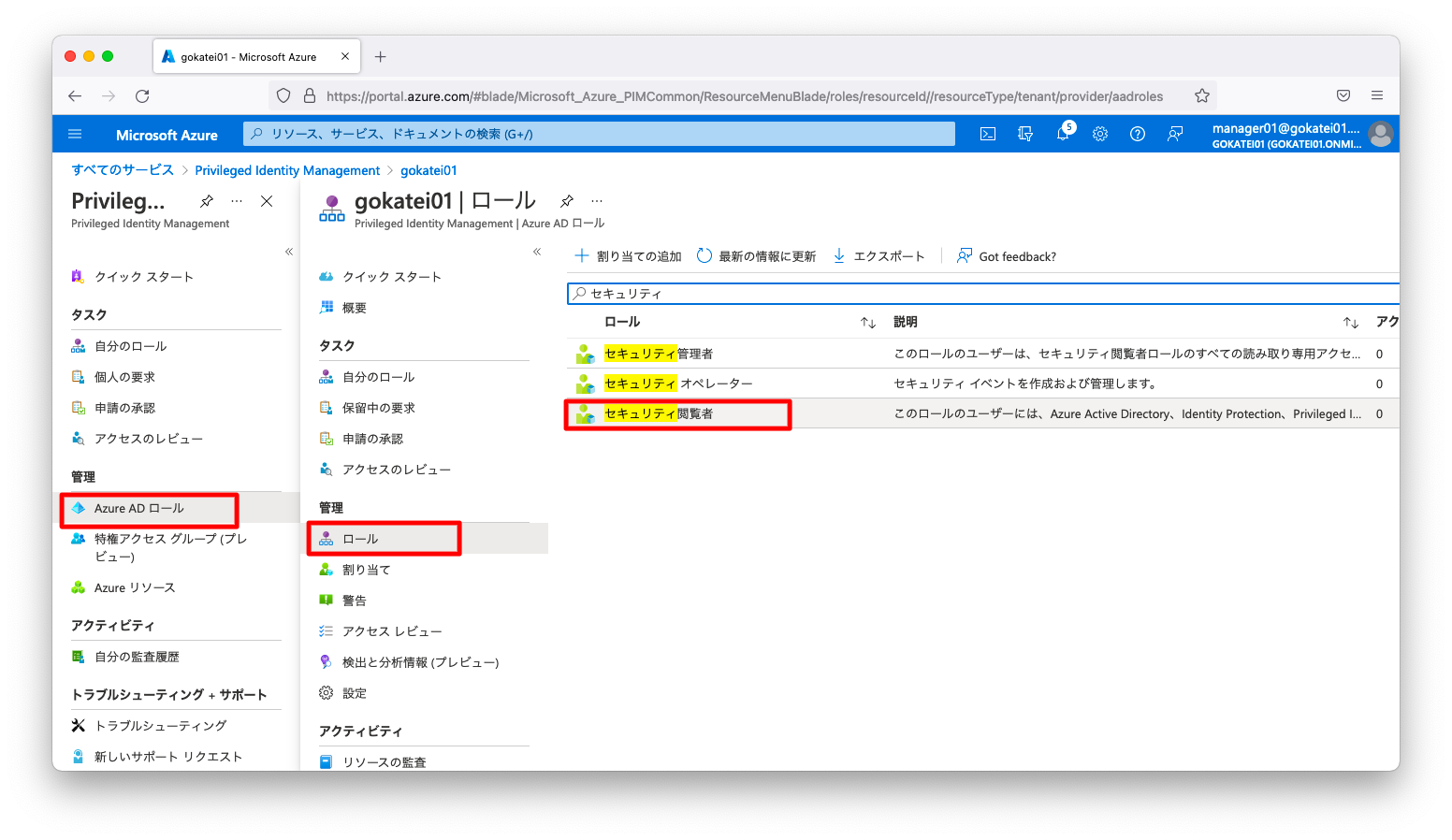

「Azure AD ロール」「ロール」の順に画面遷移し、何らかのロール名を押下します。ここでは「セキュリティ閲覧者」を例に挙げます。

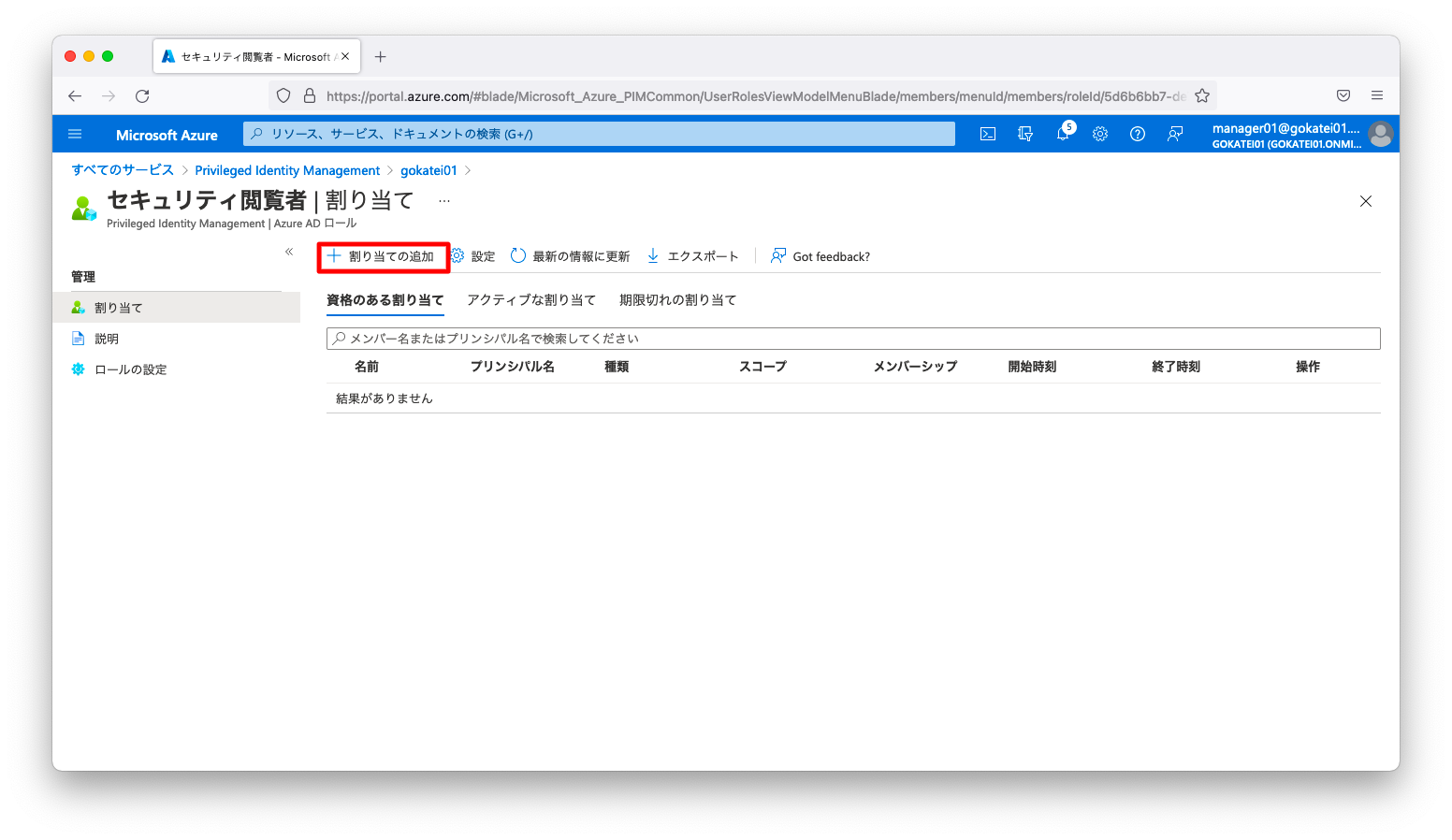

「割り当ての追加」を押下します。

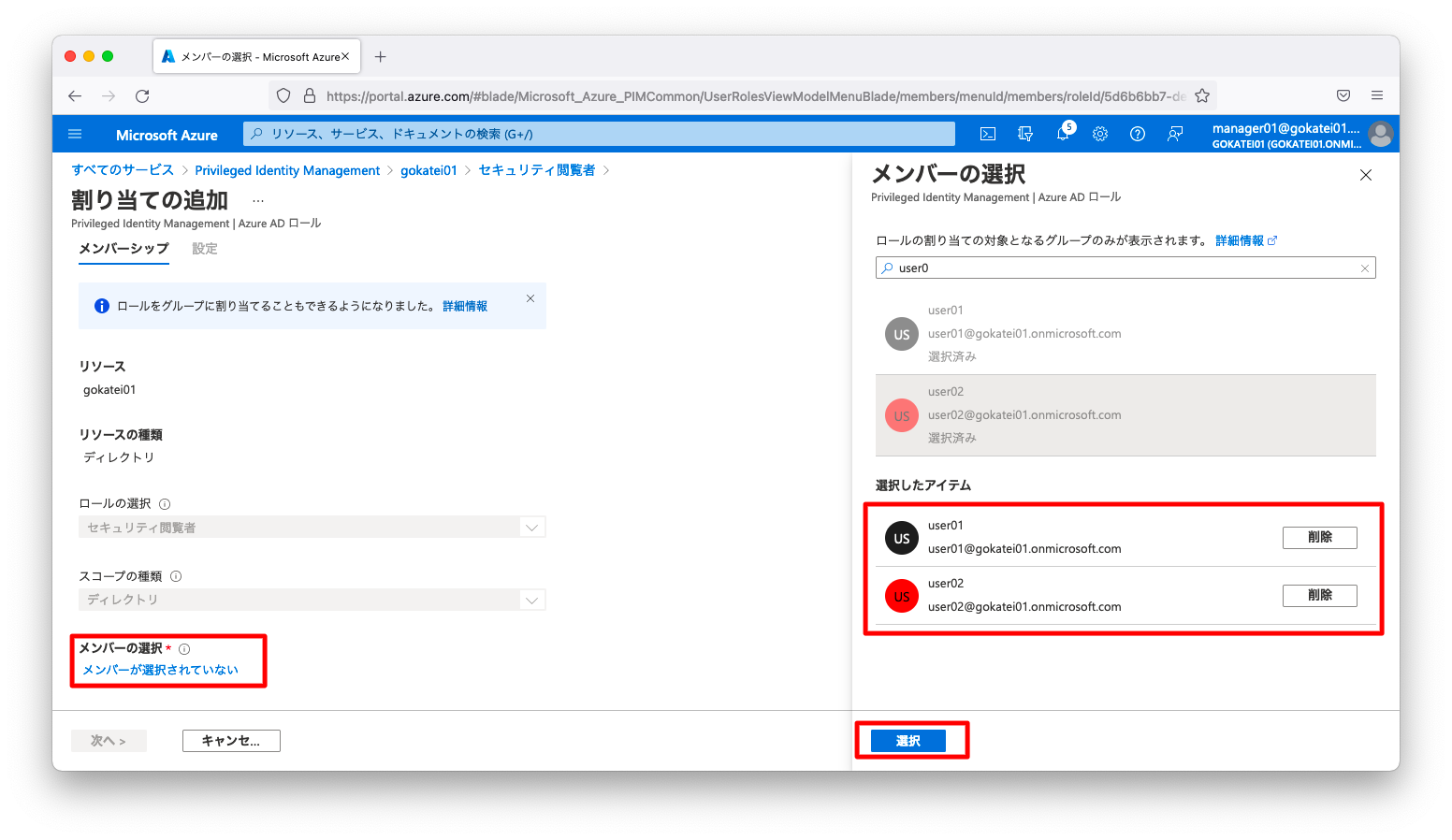

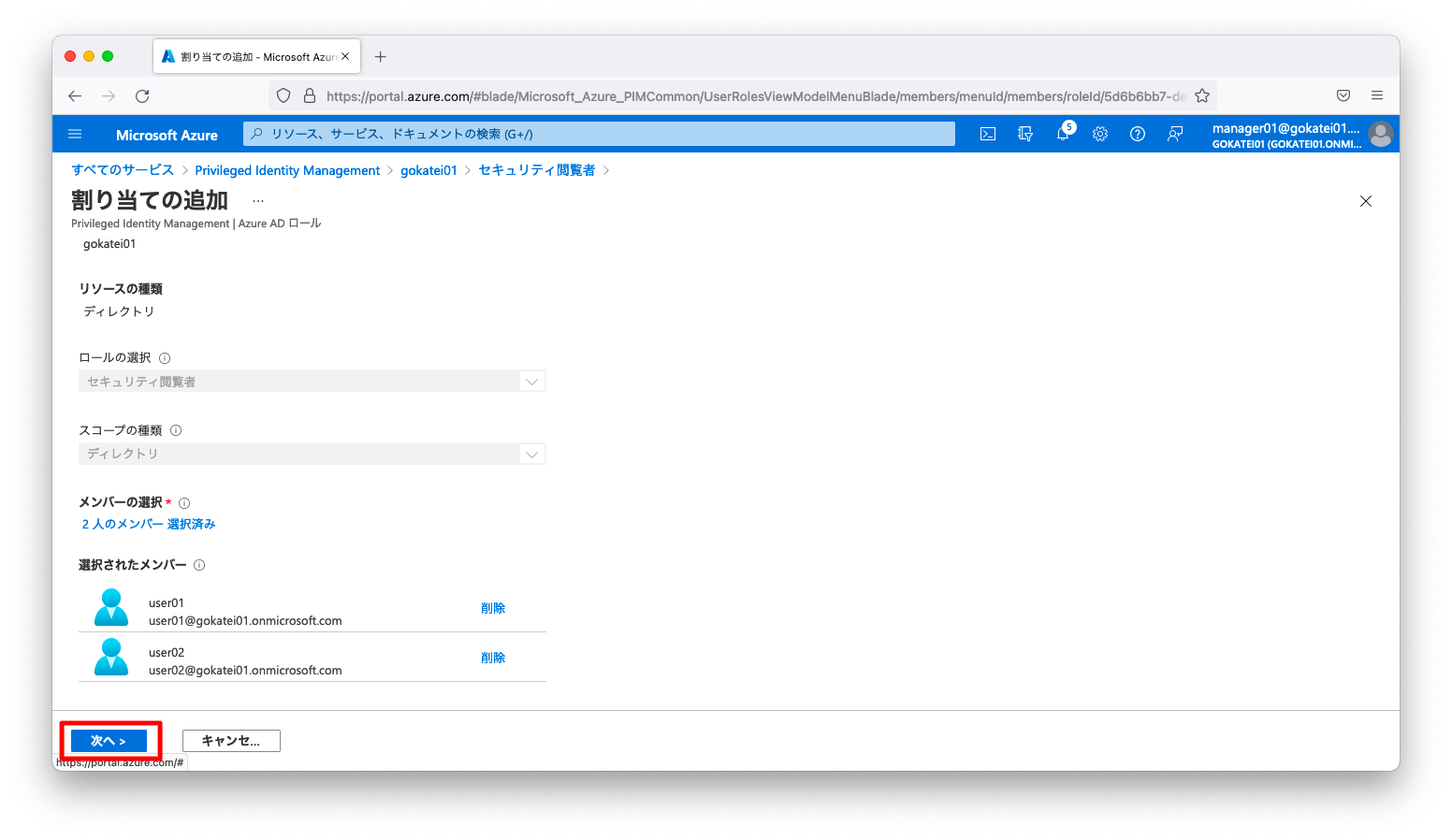

「メンバーの選択」欄の「メンバーが選択されていない」を押下すると、メンバー選択メニューが現れます。user01, user02を選びます。

「次へ」を押下します。

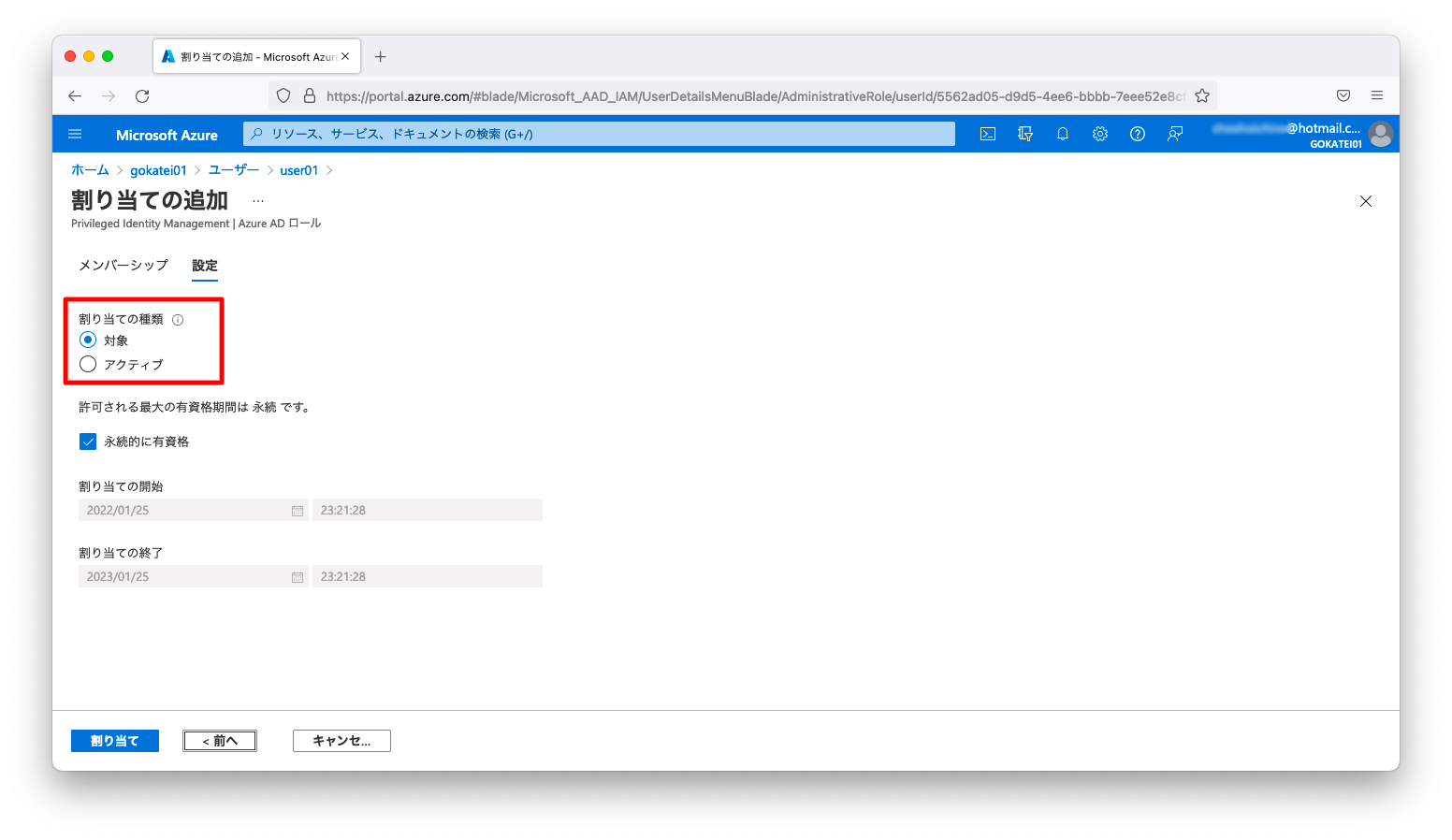

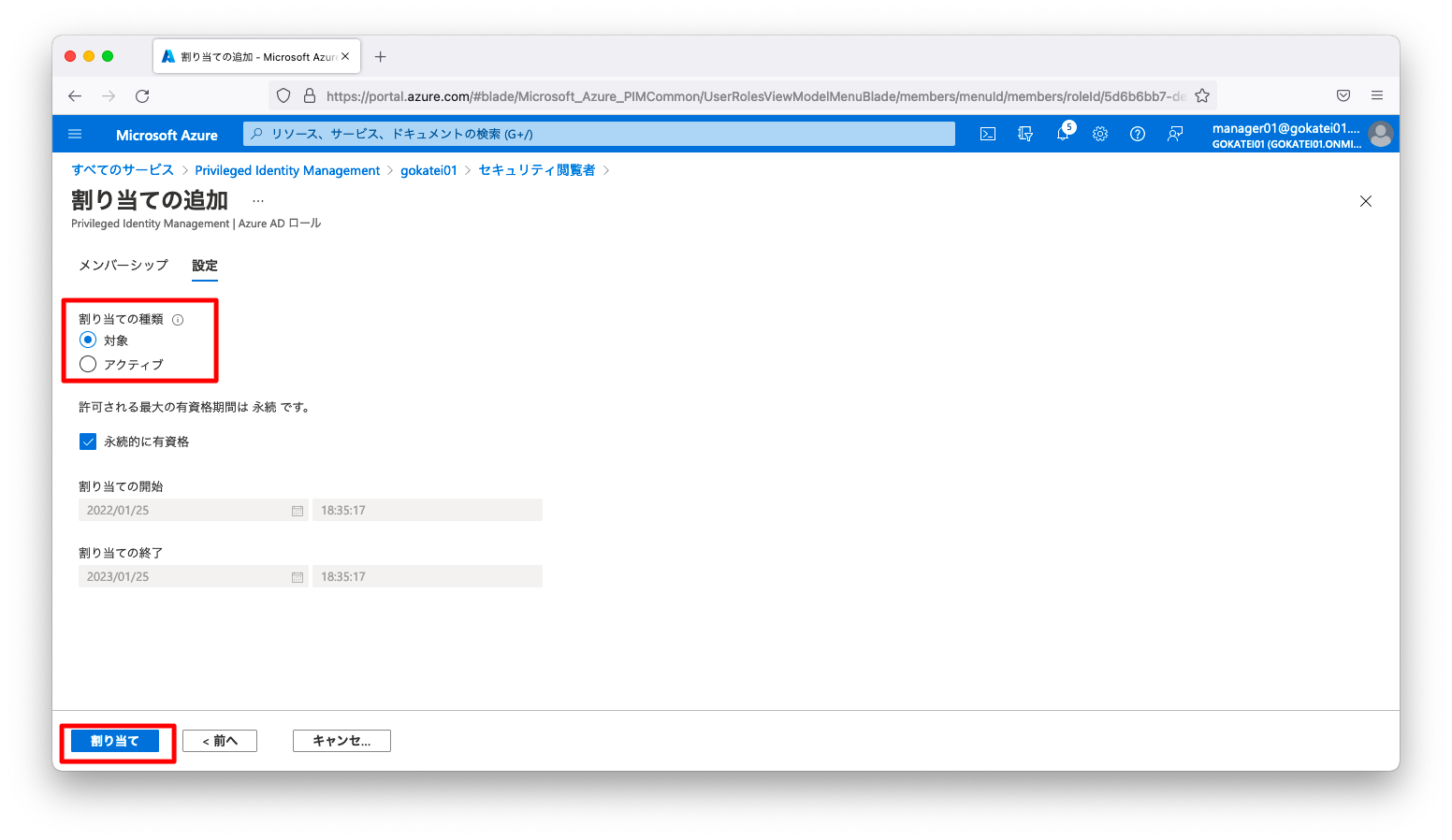

「アクティブ」は今すぐ有効にする事でPIM無効時のロール操作と同じ意味です。「対象」はElidgbleの訳語でロールを使用する資格を与える事を意味します。「対象(Elidgble)」の場合は、承認や有効化などの何らかの操作をしないとロールが付与されません。

「対象」が選択されている事を確認し、「割り当て」を押下します。

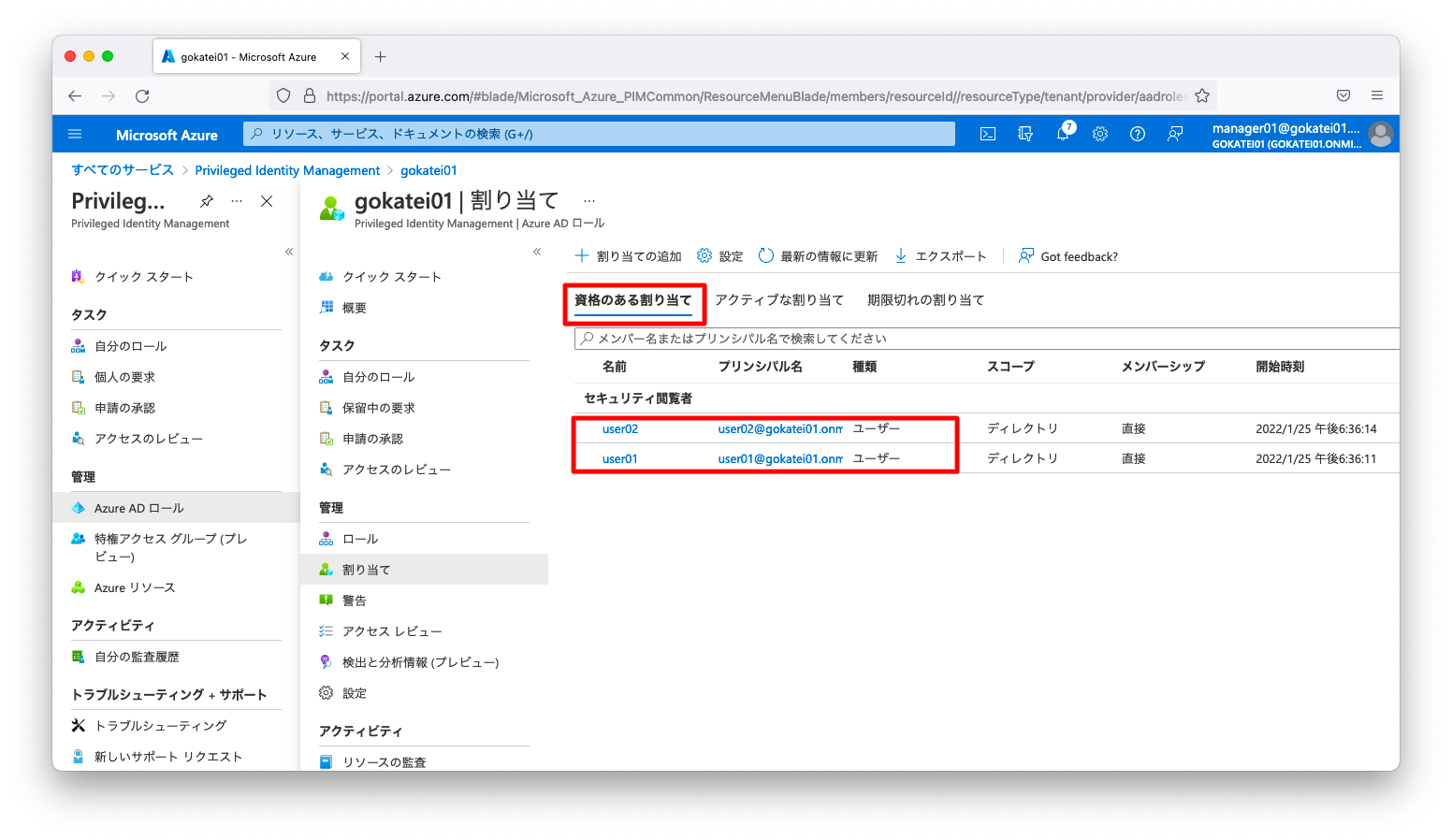

操作後、「資格ある割り当て」欄にユーザ名が表示される事を確認します。

アクティブ化

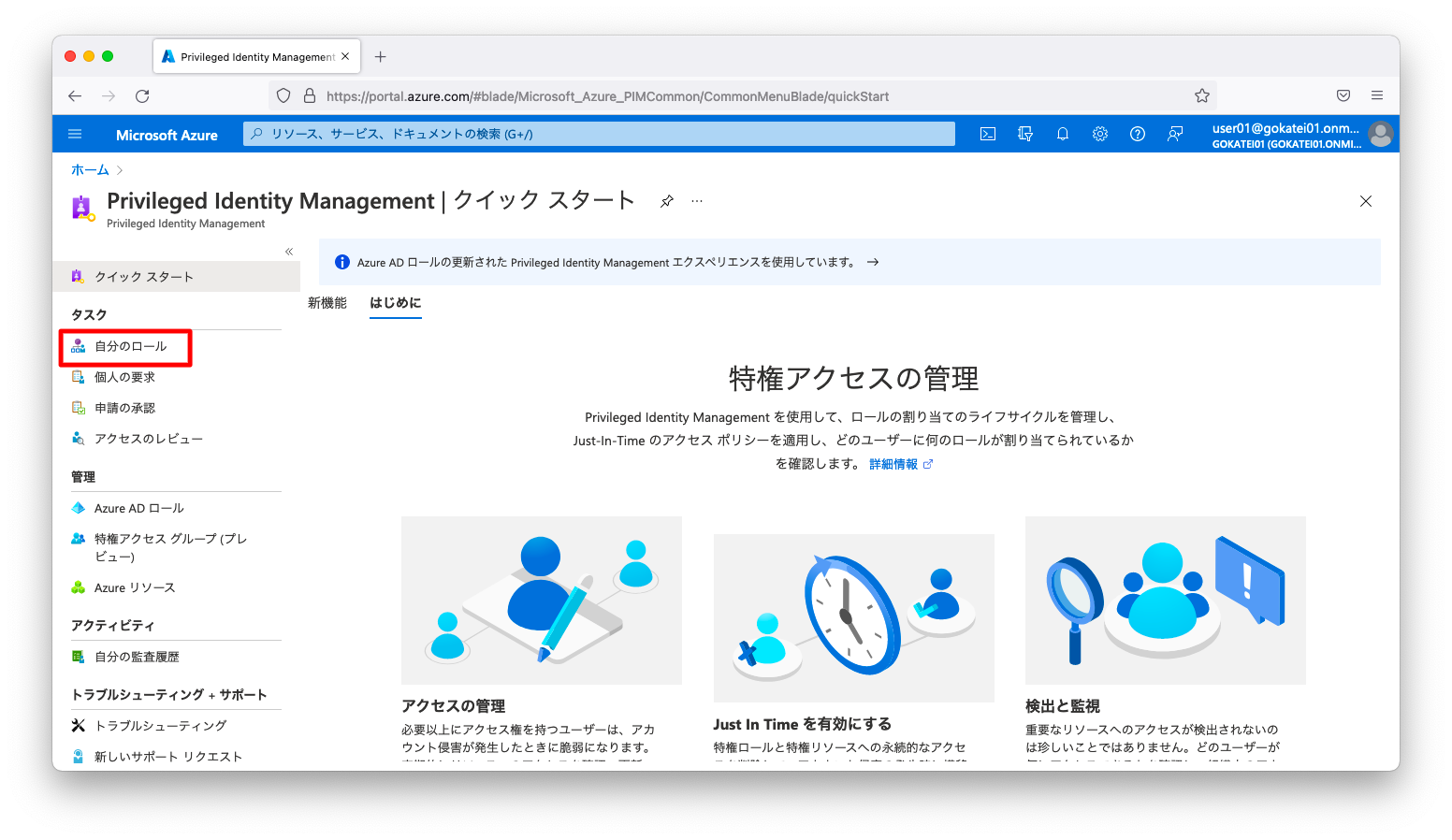

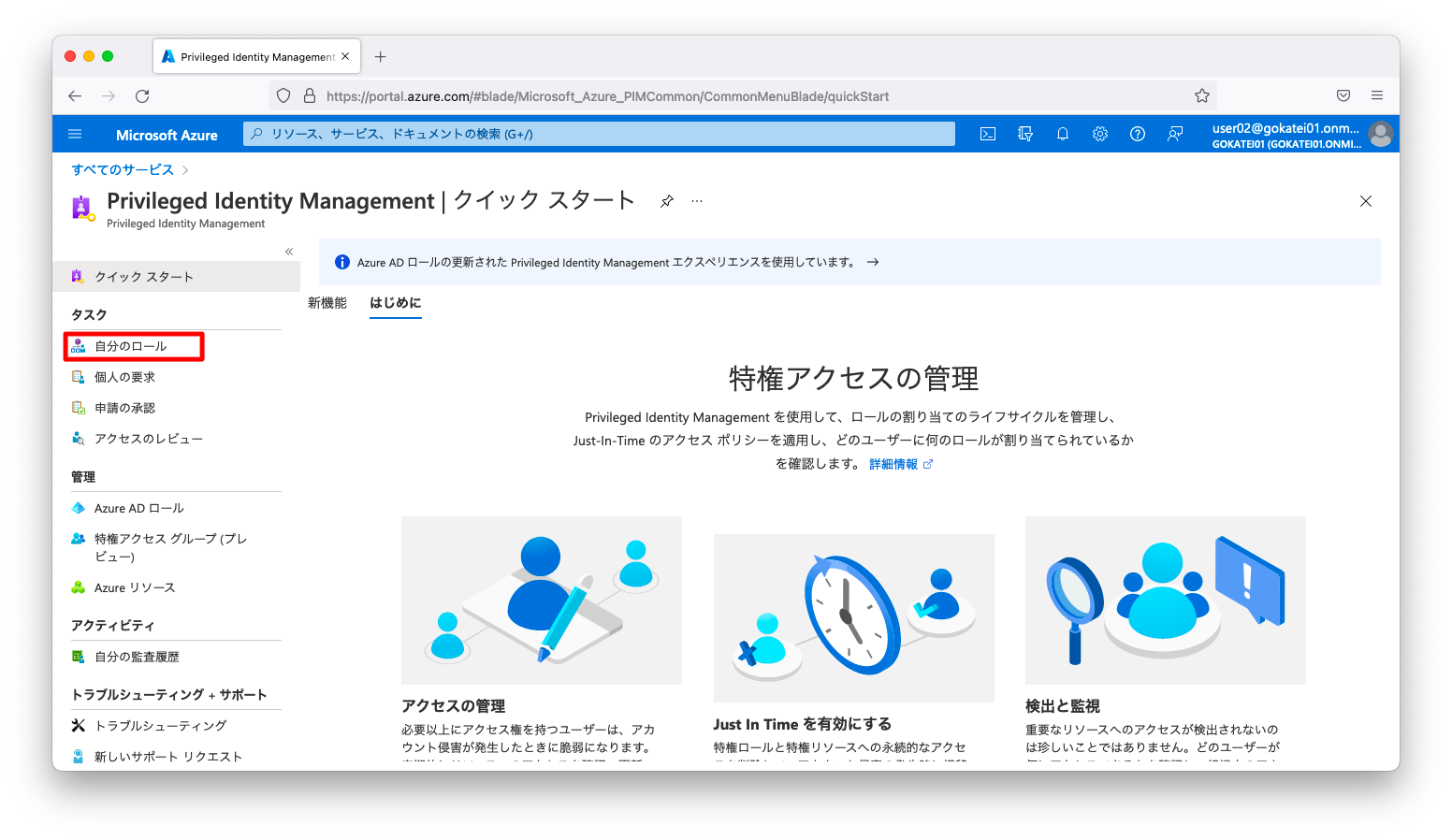

user01またはuser02のアカウントで「Azure ポータル」にログインします。「ID」「Azure AD Privileged Identity Management」の順に押下し、「Azure AD Privileged Identity Management」の画面を開きます。

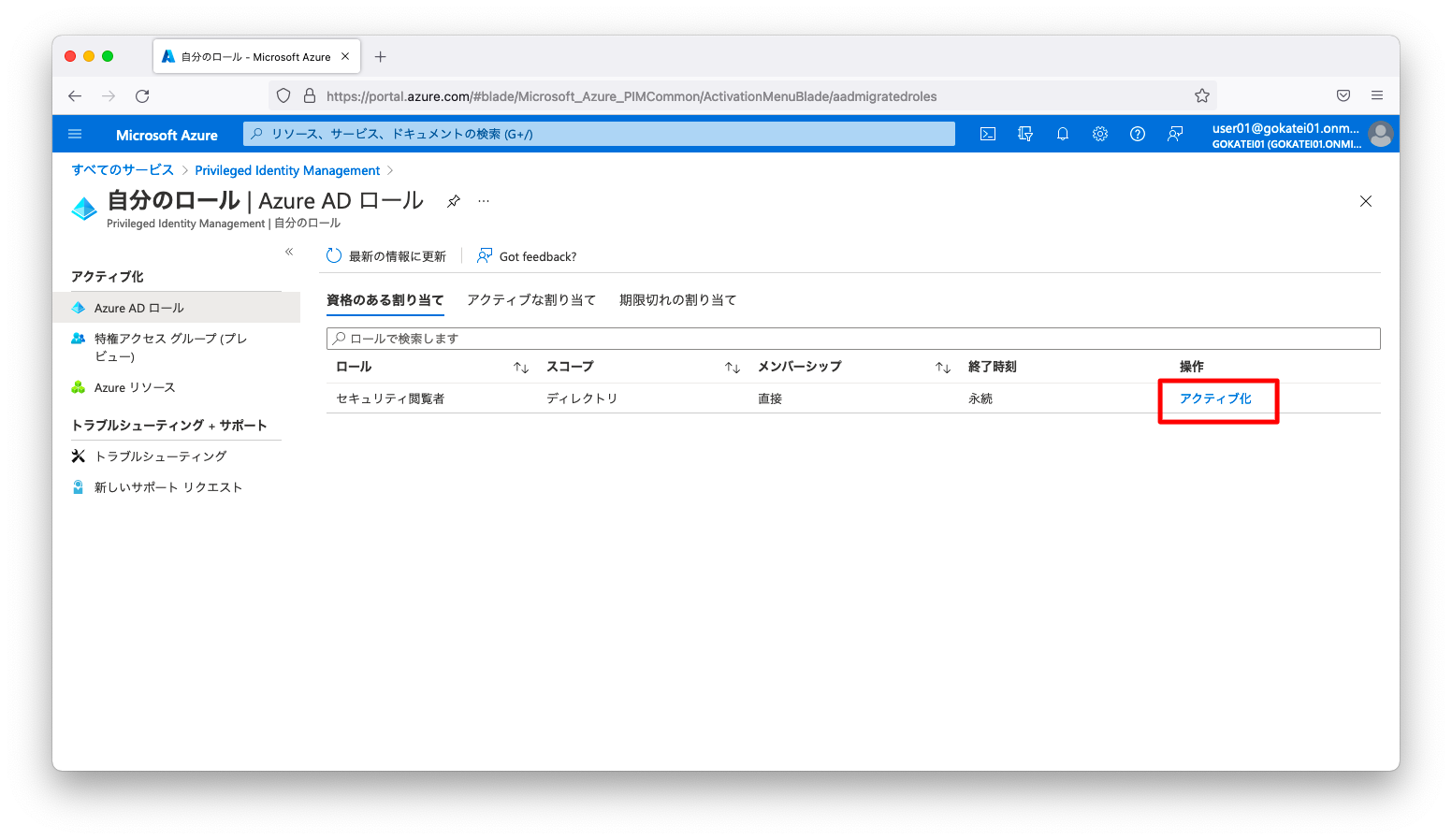

その後、「自分のロール」を押下します。

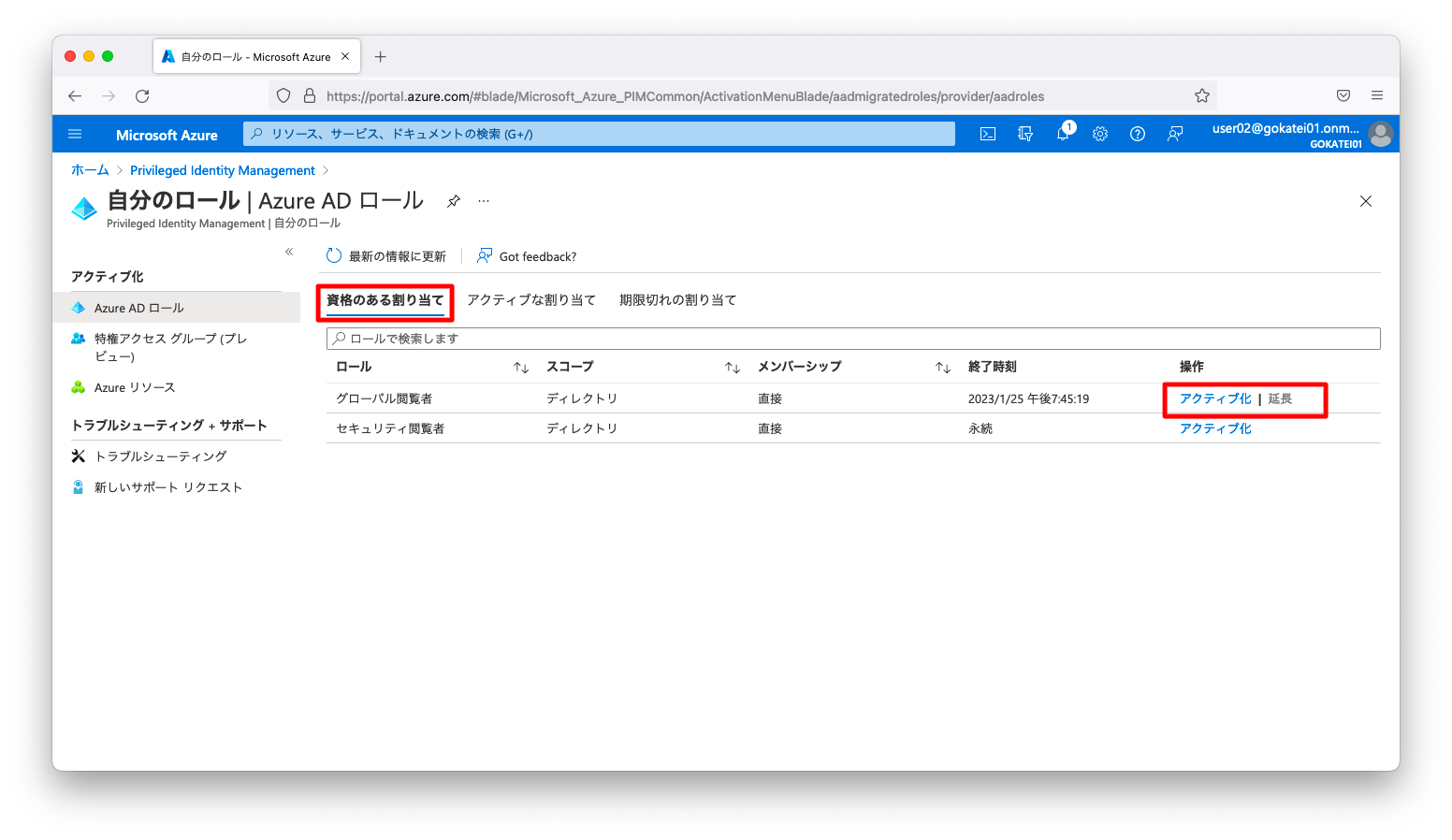

「資格のある割り当て」タブで、「アクティブ化」を押下します。

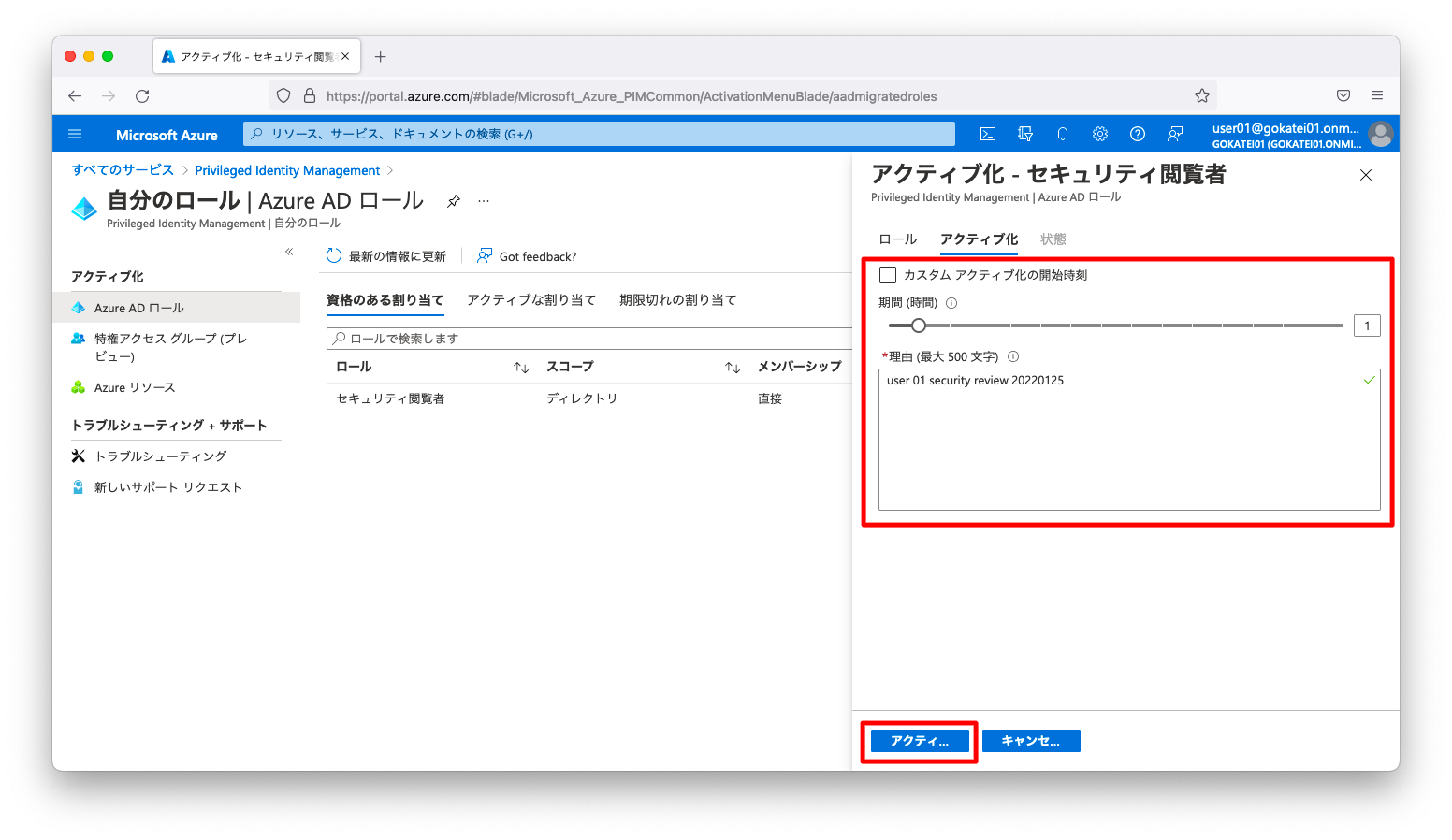

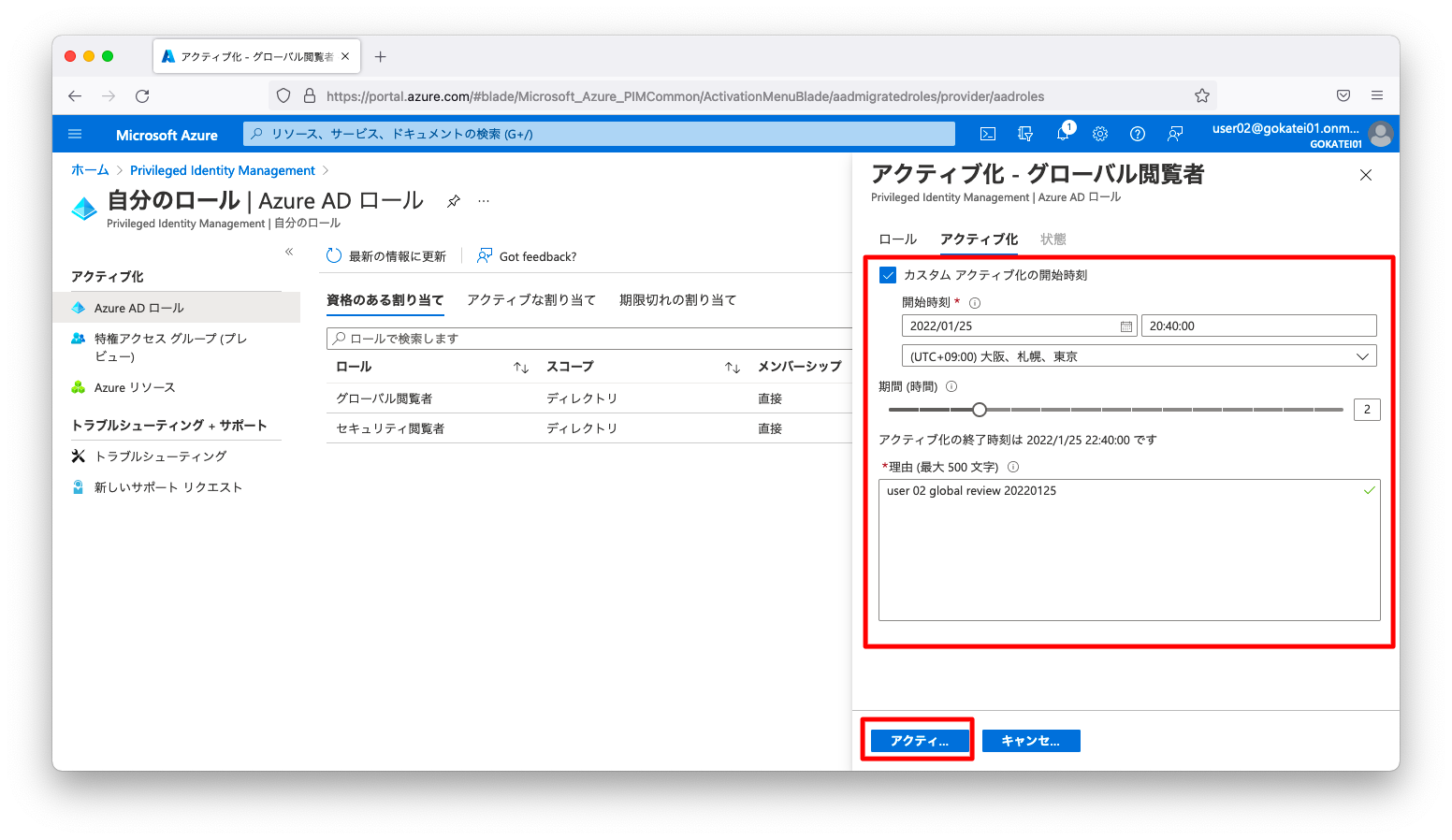

「期間(時間)」欄でロールをアクティブにする時間を指定し、「理由」欄にロールが必要とする理由を記入します。記入後、「アクティ…」ボタンを押下します。

操作後、「アクティブな割り当て」欄にロール名が表示される事を確認します。ここに表示された期間限定で権限が付与されます。

管理者承認を必要とする場合

「Azure AD ロール」を一時的に付与したり管理者承認を必要としたりする設定方法を説明します。

ロールの設定変更

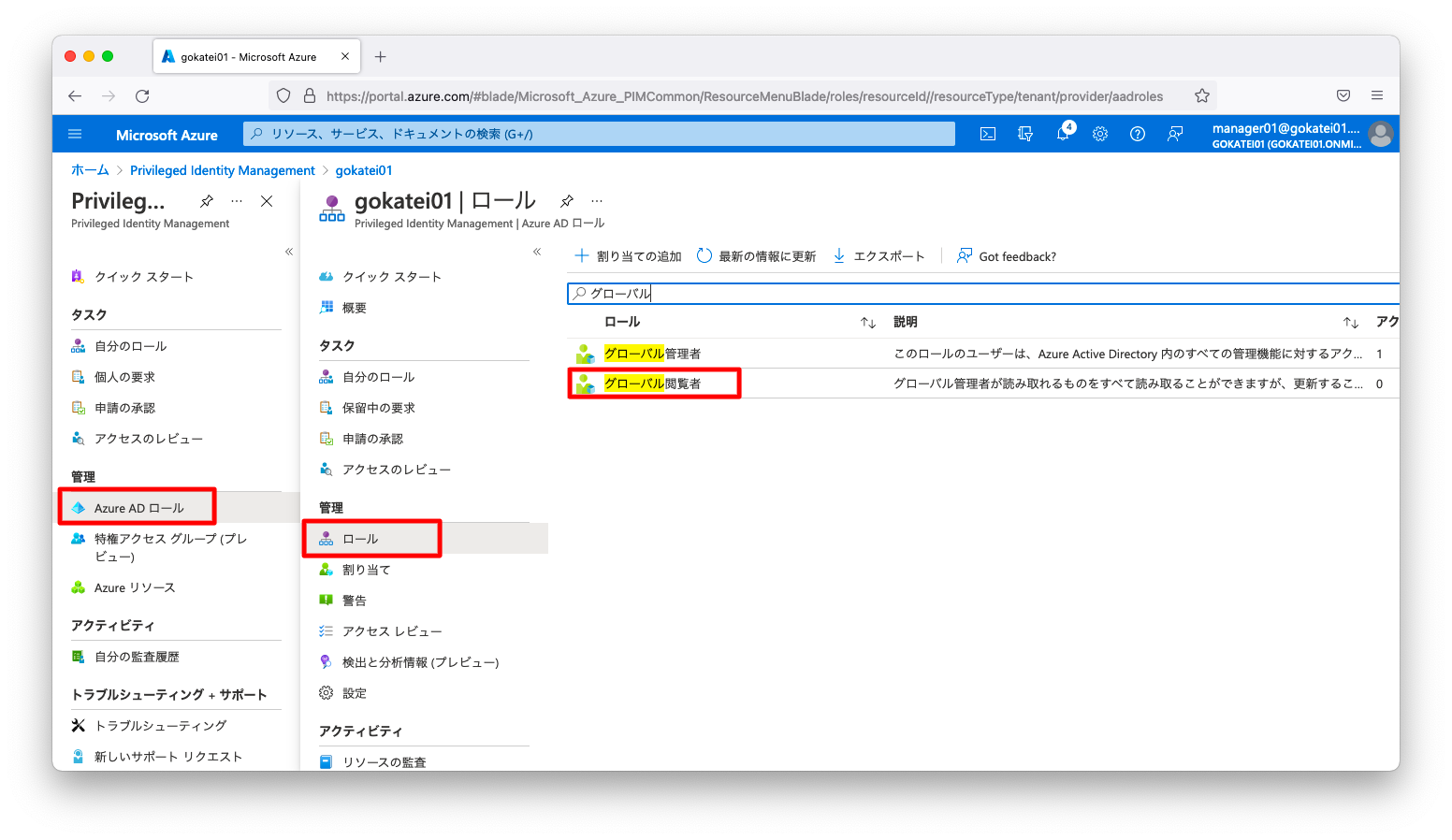

manager01のアカウントで「Azure ポータル」にログインします。「ID」「Azure AD Privileged Identity Management」の順に押下し、「Azure AD Privileged Identity Management」の画面を開きます。

「Azure AD ロール」「ロール」の順に画面遷移し、何らかのロール名を押下します。ここでは「グローバル閲覧者」を例に挙げます。

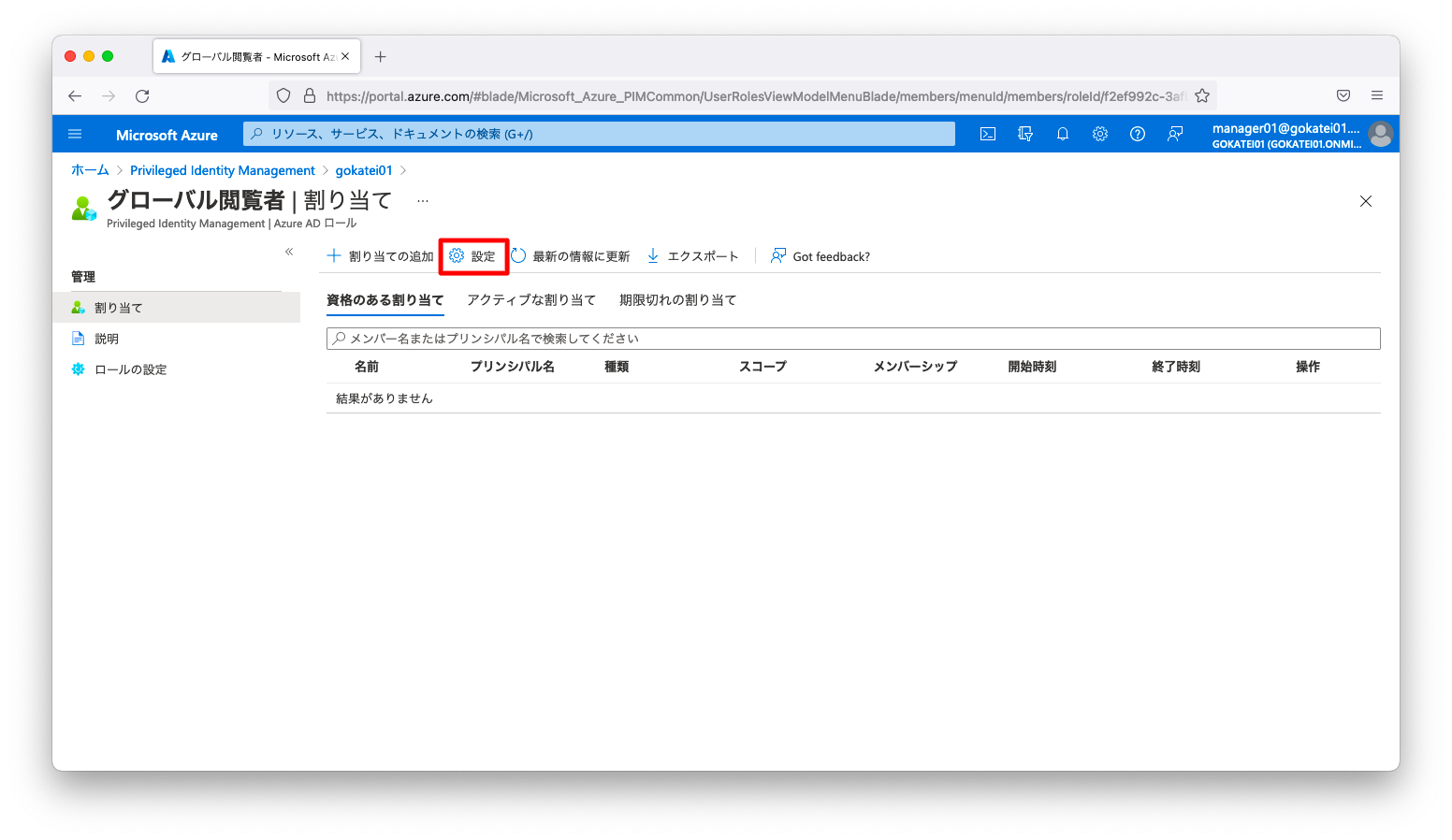

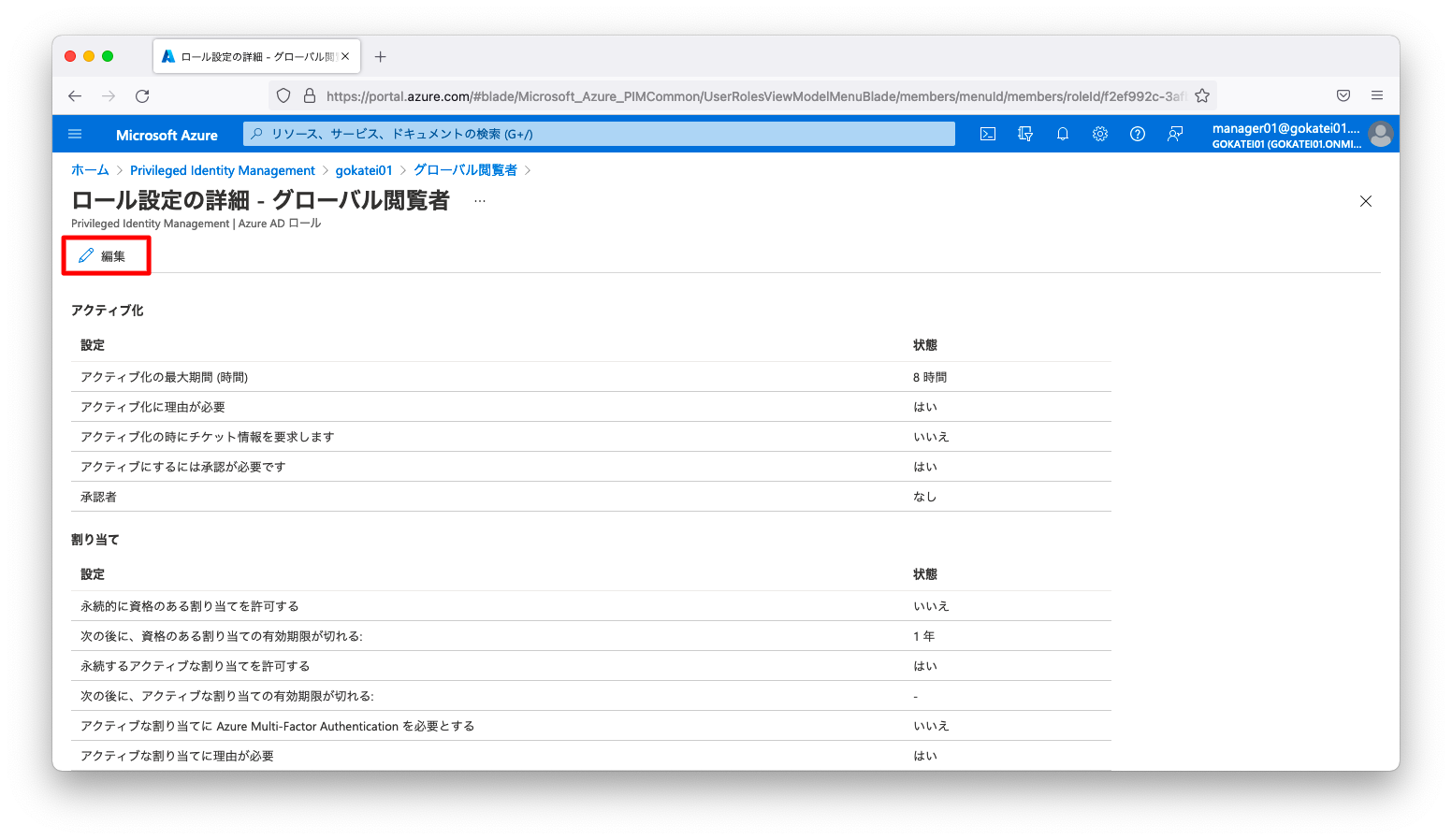

デフォルトのロール設定は承認を必要としません。承認フロー実装するためにはロールの設定変更が必要です。「設定」を押下します。

「編集」を押下します。

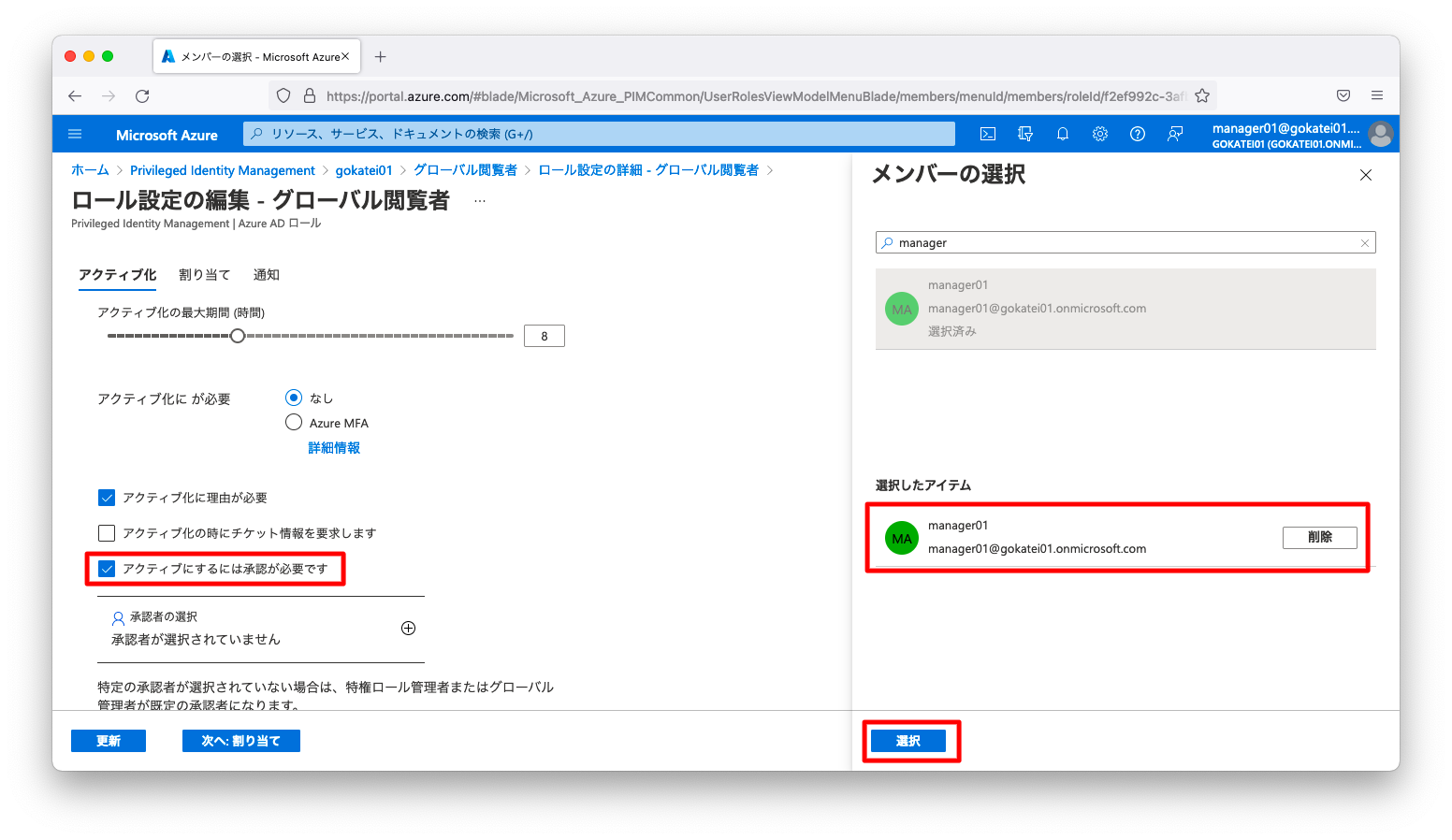

「アクティブ化には承認が必要です」にチェックが入っている事を確認し、「承認者の選択」欄の「+」ボタンを押下します。すると、承認者選択画面が現れますので、manager01を承認者として選びます。

この設定例は「資格を付与する人」「資格を承認する人」を同一管理者にしていますが、別の管理者を設定する事もできます。

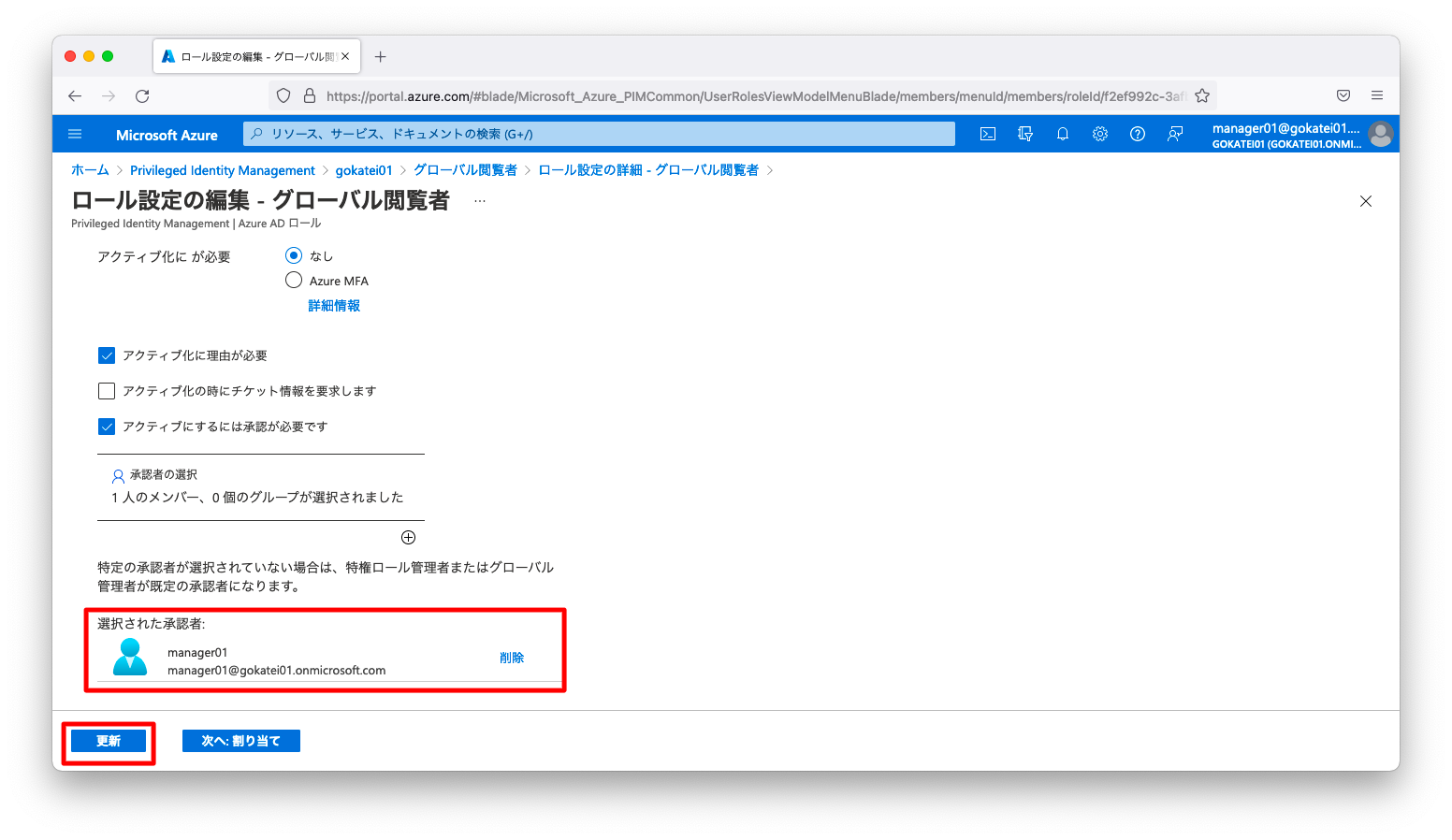

承認者が選択された事を確認し、「更新」を押下します。

資格の付与

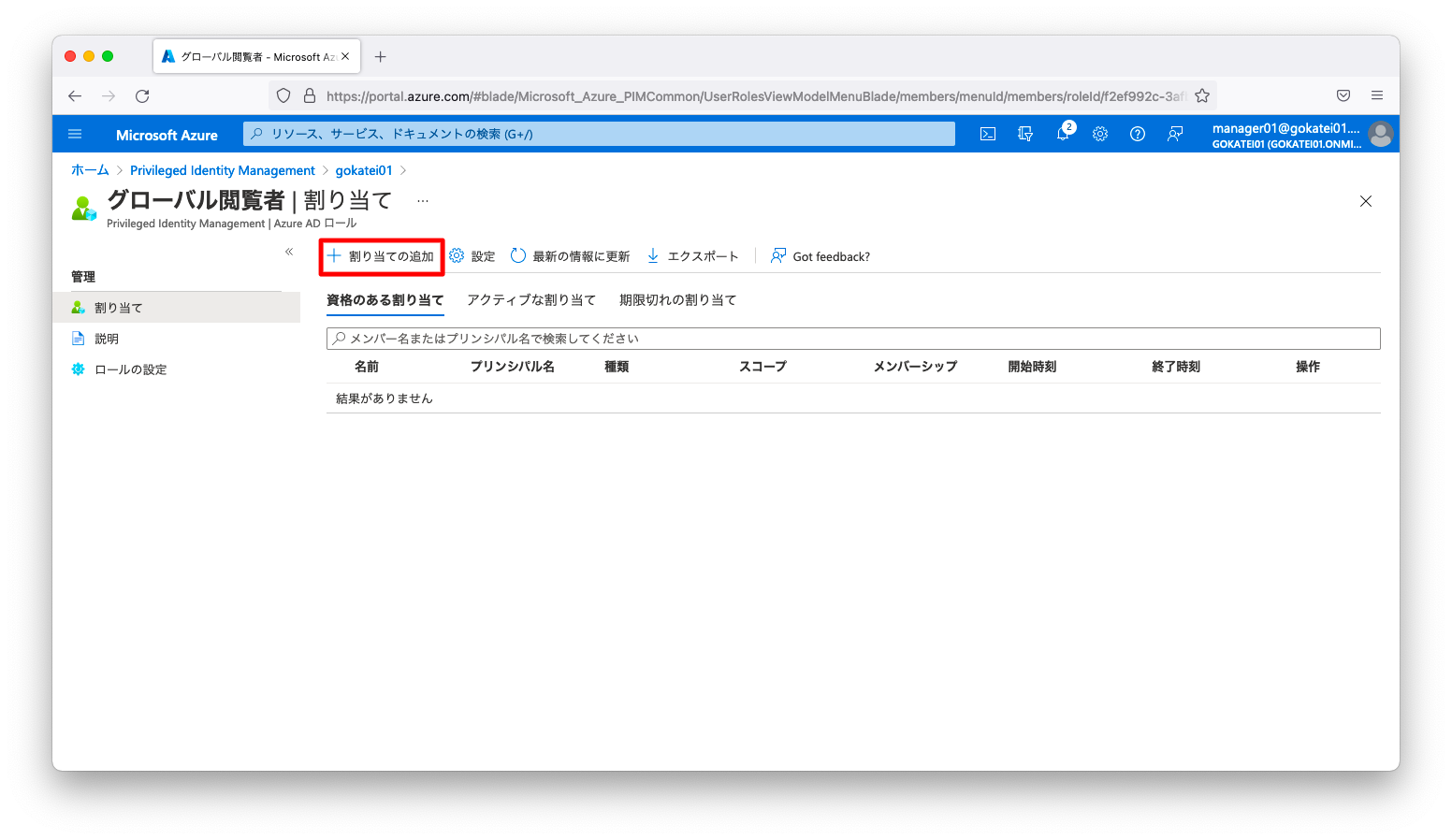

「割り当ての追加」を押下します。

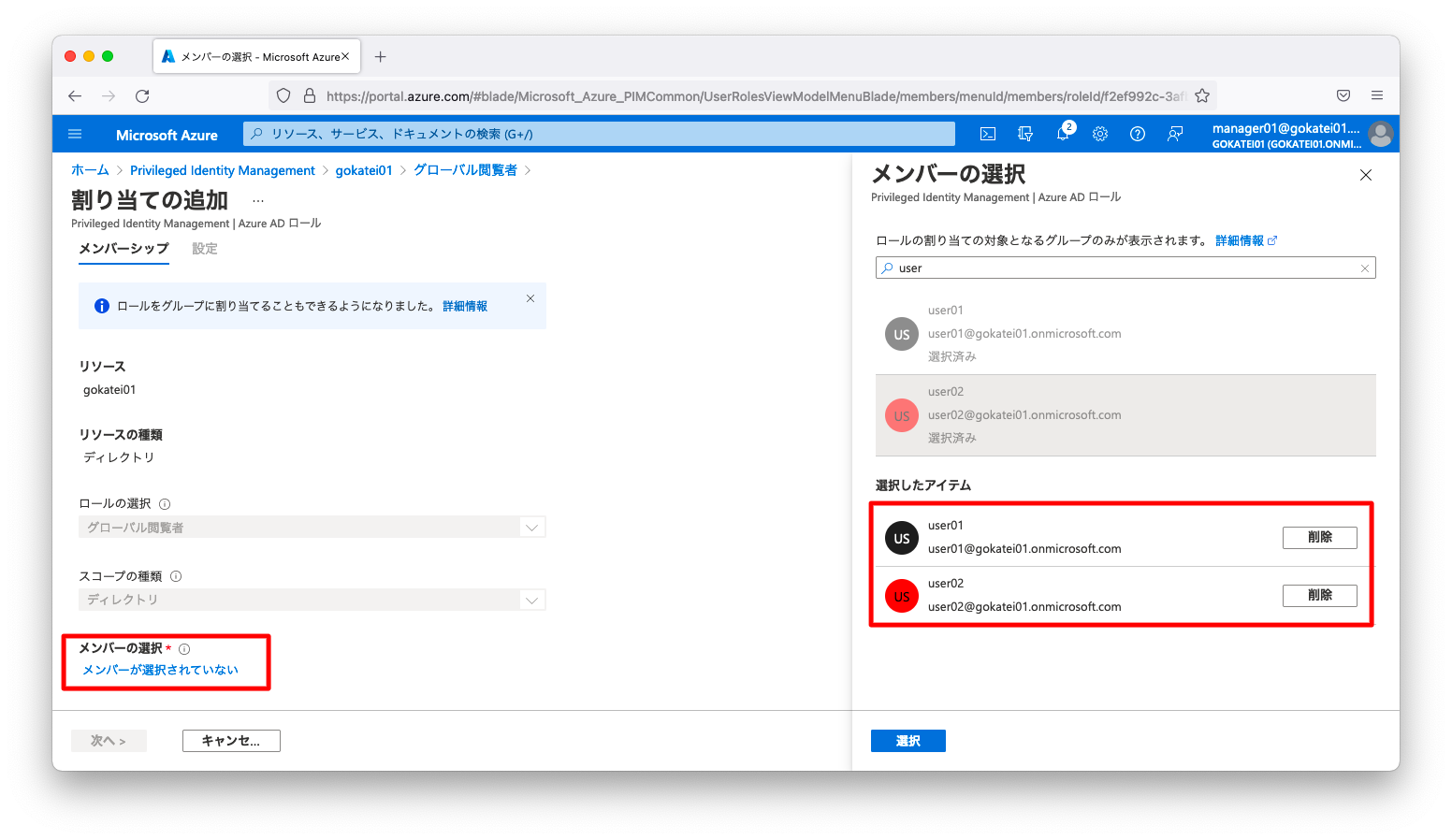

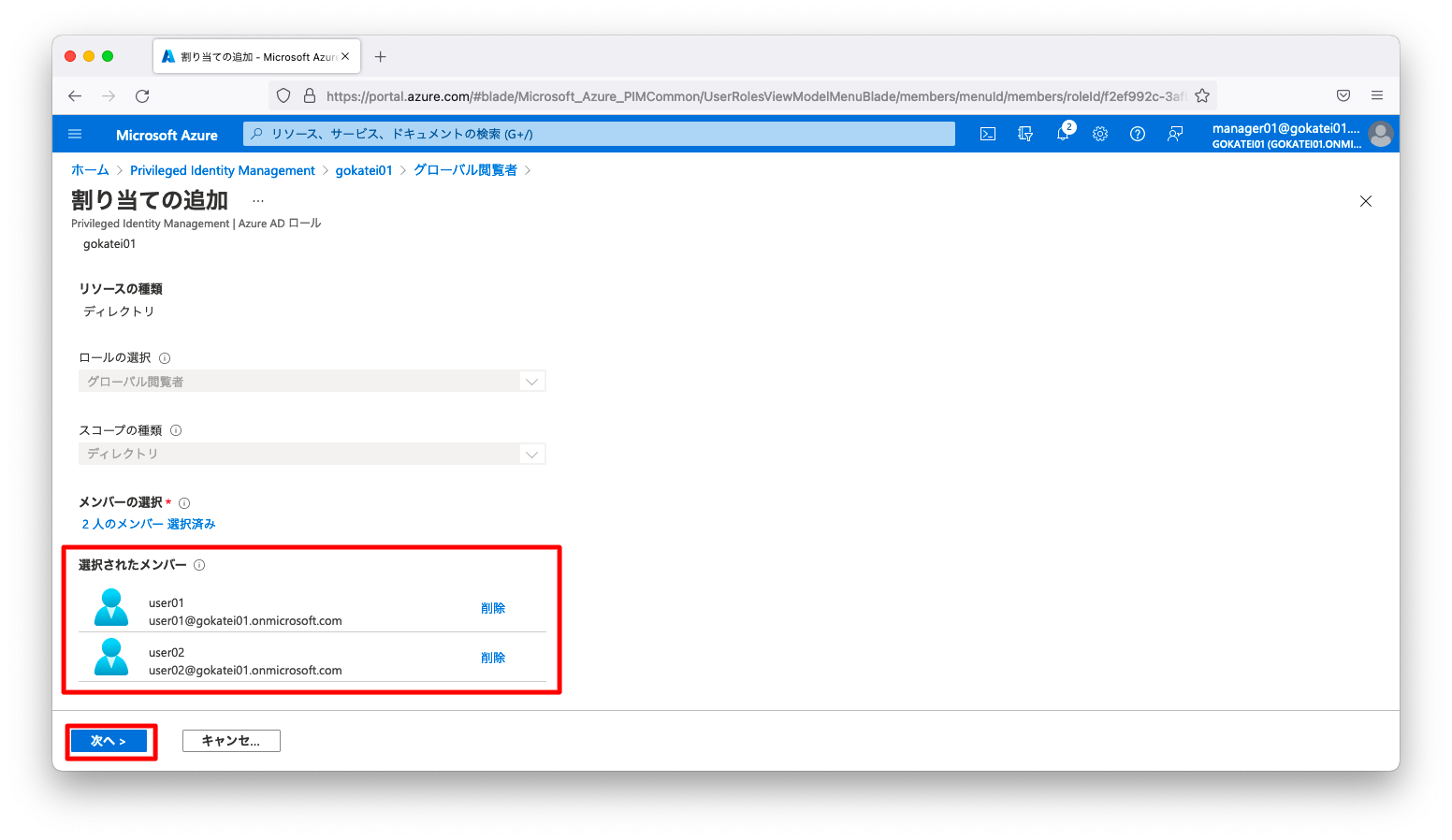

「メンバーの選択」欄の「メンバーが選択されていない」を押下すると、メンバー選択メニューが現れます。user01, user02を選びます。

「次へ」を押下します。

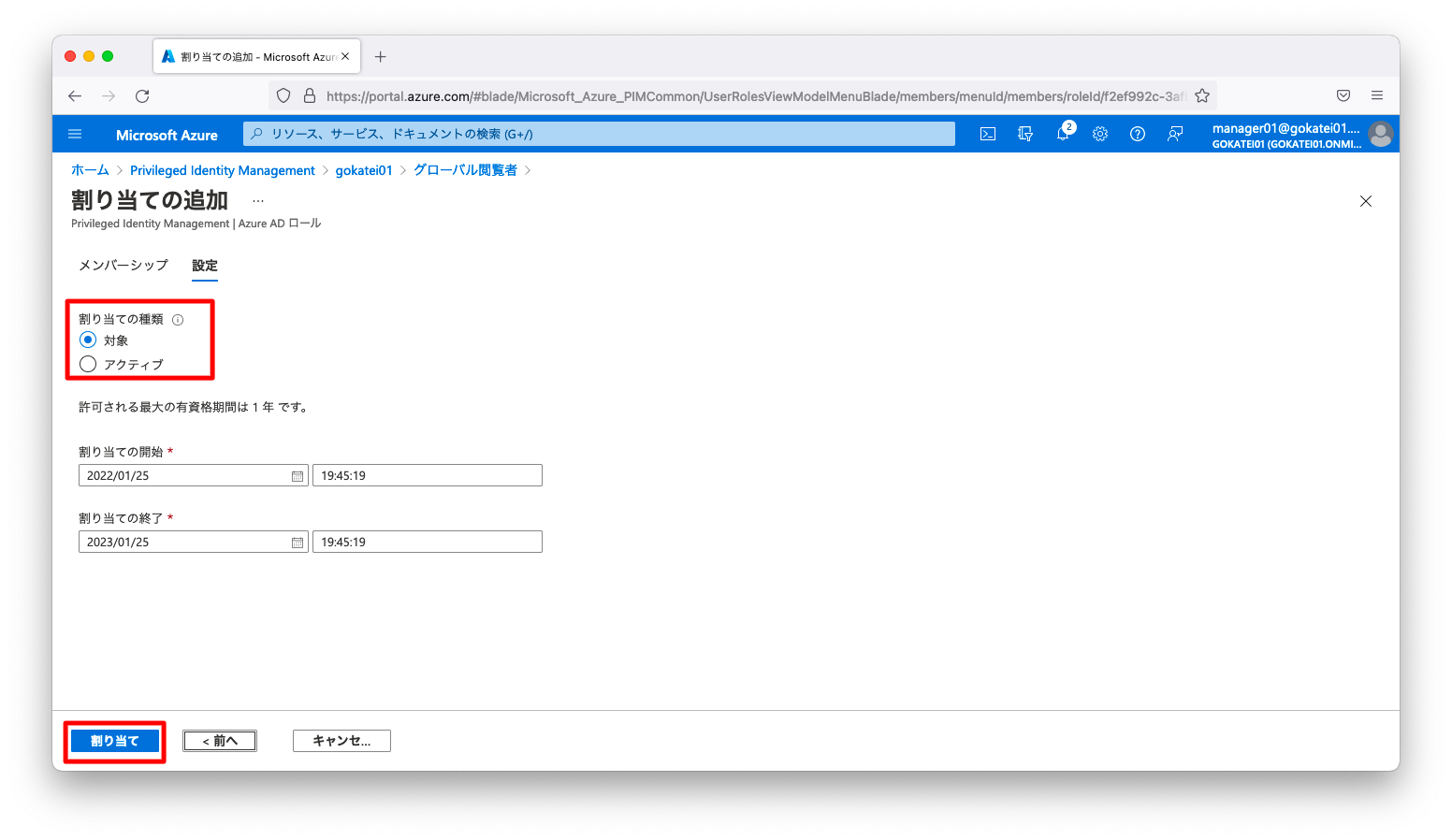

「アクティブ」は今すぐ有効にする事でPIM無効時のロール操作と同じ意味です。「対象」はElidgbleの訳語でロールを使用する資格を与える事を意味します。「対象(Elidgble)」の場合は、承認や有効化などの何らかの操作をしないとロールが付与されません。

「対象」が選択されている事を確認し、「割り当て」を押下します。

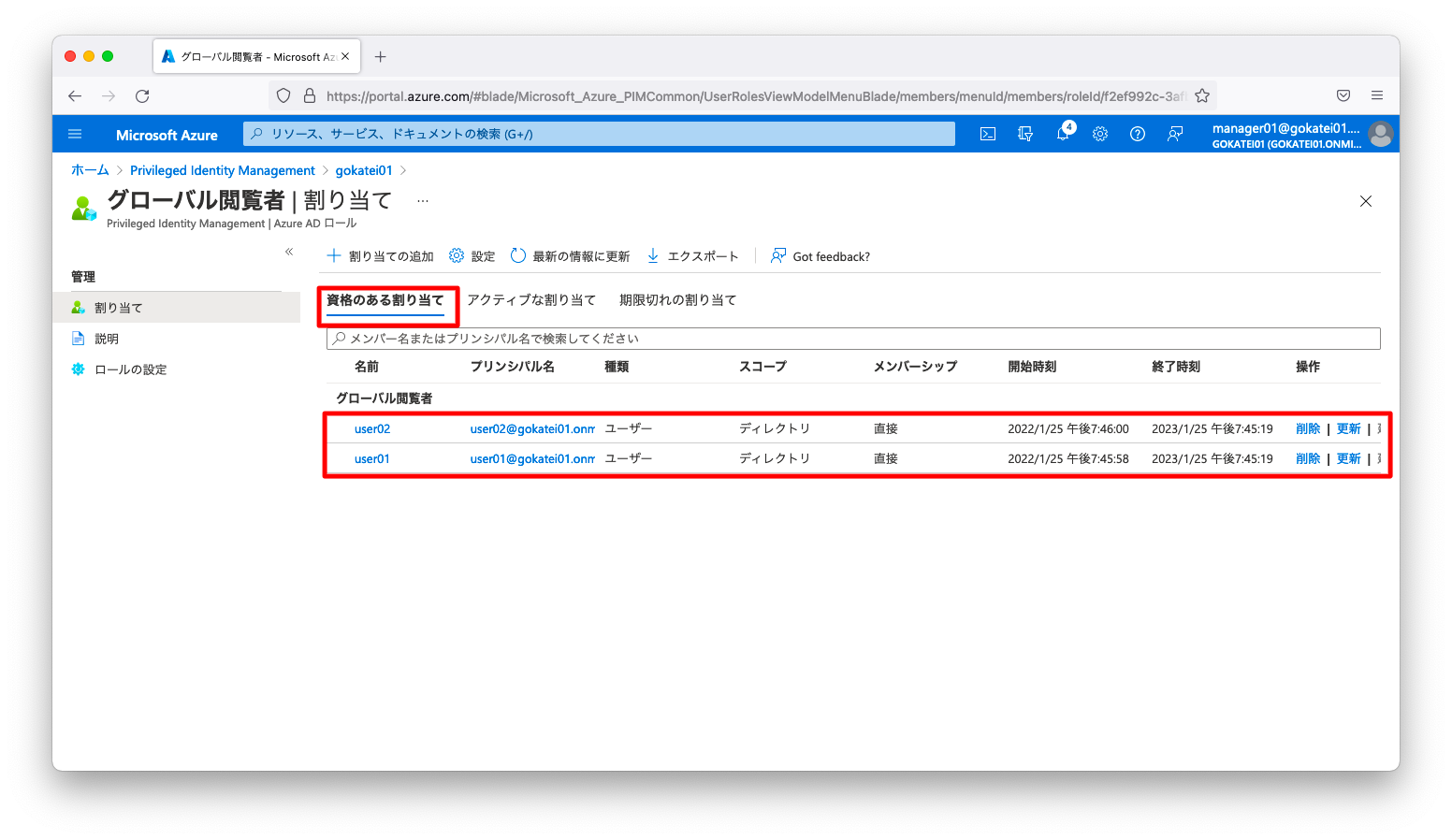

操作後、「資格ある割り当て」欄にユーザ名が表示される事を確認します。

申請の要求

user01またはuser02のアカウントで「Azure ポータル」にログインします。「ID」「Azure AD Privileged Identity Management」の順に押下し、「Azure AD Privileged Identity Management」の画面を開きます。

その後、「自分のロール」を押下します。

「資格のある割り当て」タブで、「グローバル閲覧者」の「アクティブ化」を押下します。

「期間(時間)」欄でロールをアクティブにする時間を指定し、「理由」欄にロールが必要とする理由を記入します。記入後、「アクティ…」ボタンを押下します。

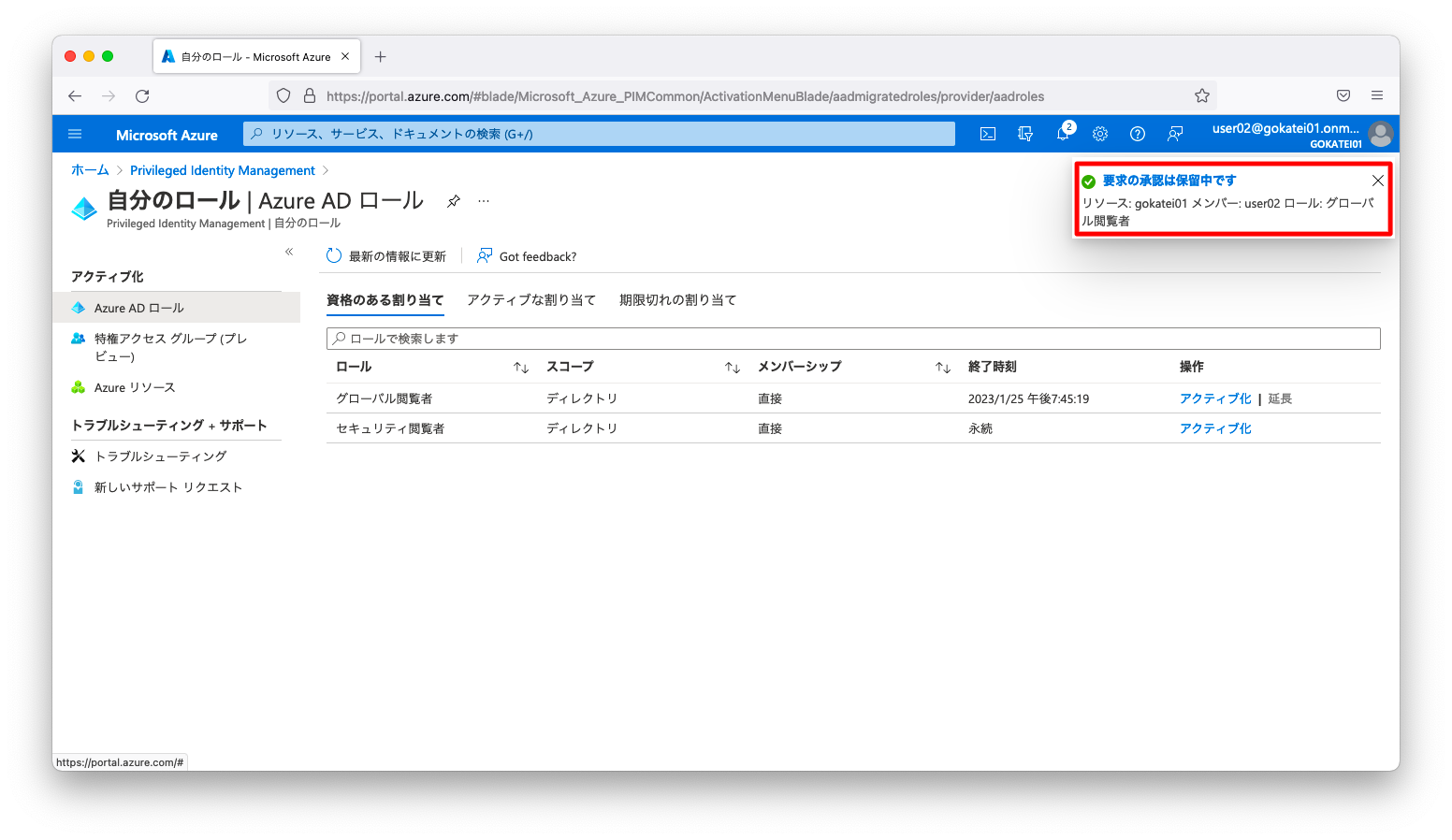

この操作は管理者の承認を必要としますので、「要求の承認は保留中です」とのメッセージが表示されます。

申請の承認

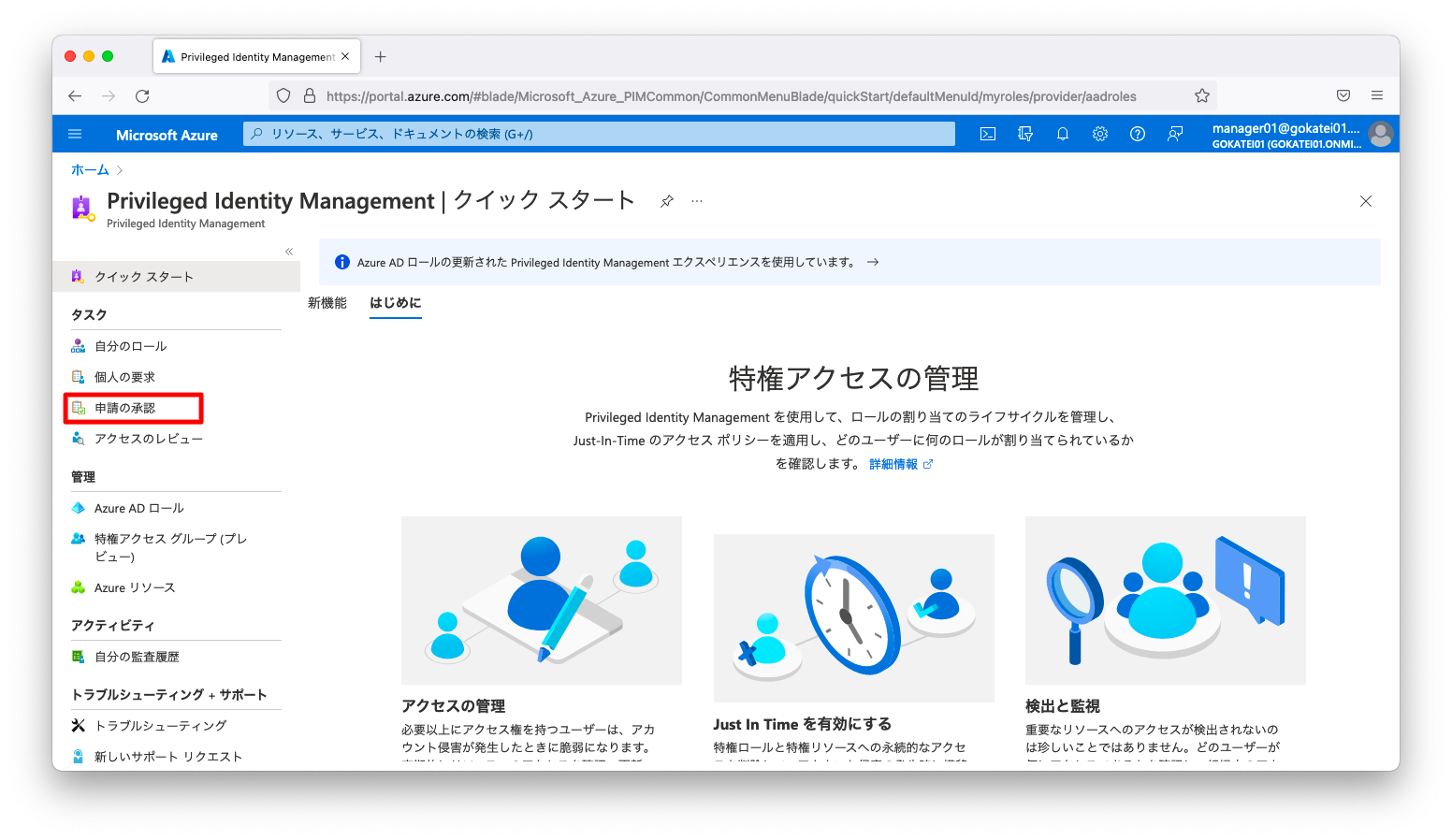

manager01のアカウントで「Azure ポータル」にログインします。「ID」「Azure AD Privileged Identity Management」の順に押下し、「Azure AD Privileged Identity Management」の画面を開きます。

その後、「申請の承認」を押下します。

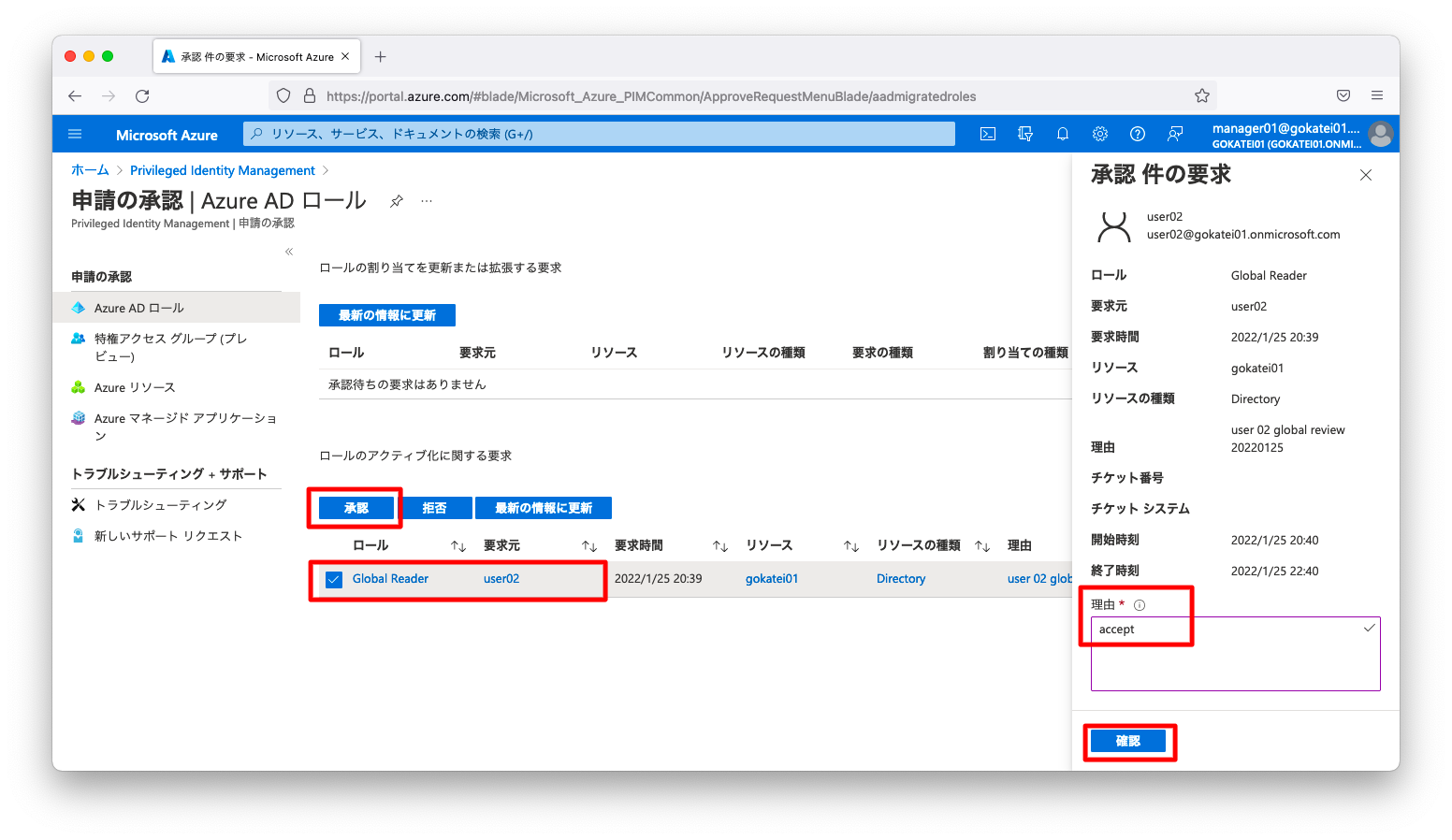

対象となる申請にチェックを入れ、「承認」を押下します。その後、「理由」欄に申請を受理する理由を記入し、「確認」を押下します。

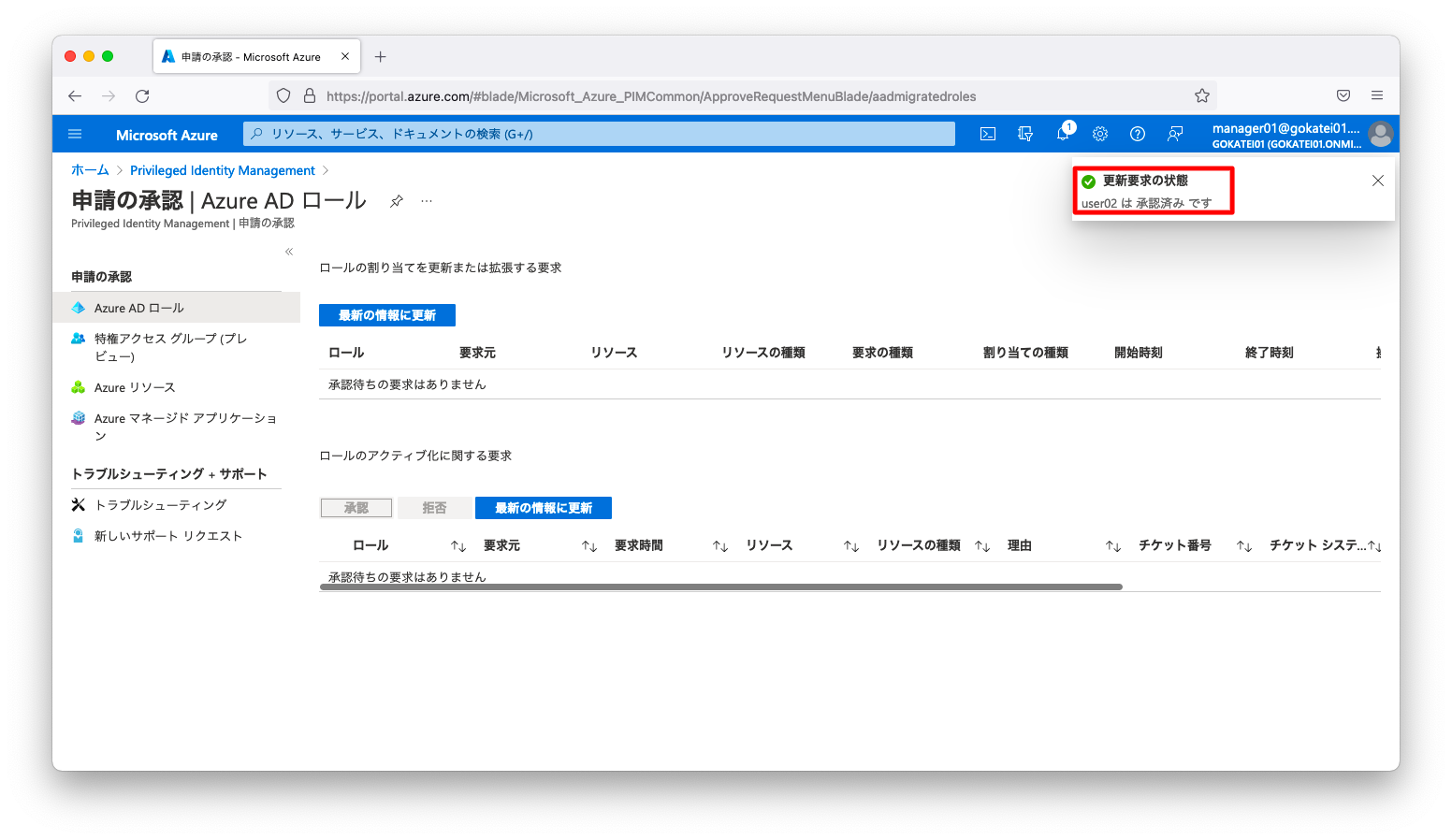

「承認済です」とのメッセージが表示される事を確認します。

申請の確認

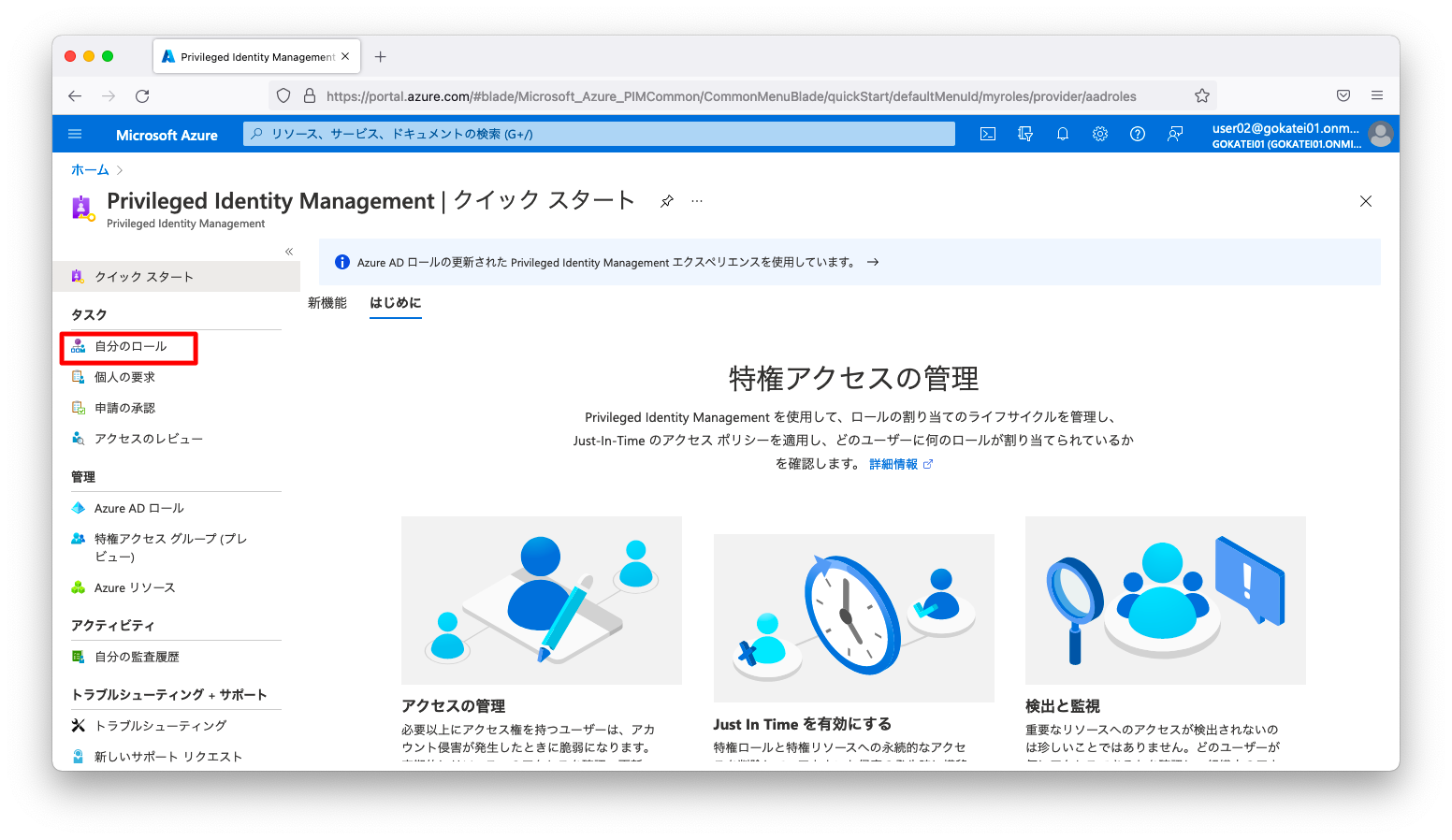

user01またはuser02のアカウントで「Azure ポータル」にログインします。「ID」「Azure AD Privileged Identity Management」の順に押下し、「Azure AD Privileged Identity Management」の画面を開きます。

その後、「自分のロール」を押下します。

「アクティブな割り当て」欄にロール名が表示される事を確認します。ここに表示された期間限定で権限が付与されます。