Azure AD Identity Protectionは不審なアクセスを拒否する機能です。普段アクセスがないIPアドレスなど不審なアクセスをブロックする事ができます。なお、Identity Protectionを使用するには、Azure AD Premium P2ライセンスが必要です。

Identity Protectionの設定

ユーザー リスク ポリシー

「ユーザー リスク ポリシー」を設定すると、ユーザ単位でリスクのある認証が試みられた時に「ブロックする」「パスワード変更を強制する」などの挙動を定義できます。

「Azure ポータル」にログインします。「セキュリティ」「Azure AD Identity Protection」の順に押下し、「Azure AD Identity Protection」の画面を開きます。

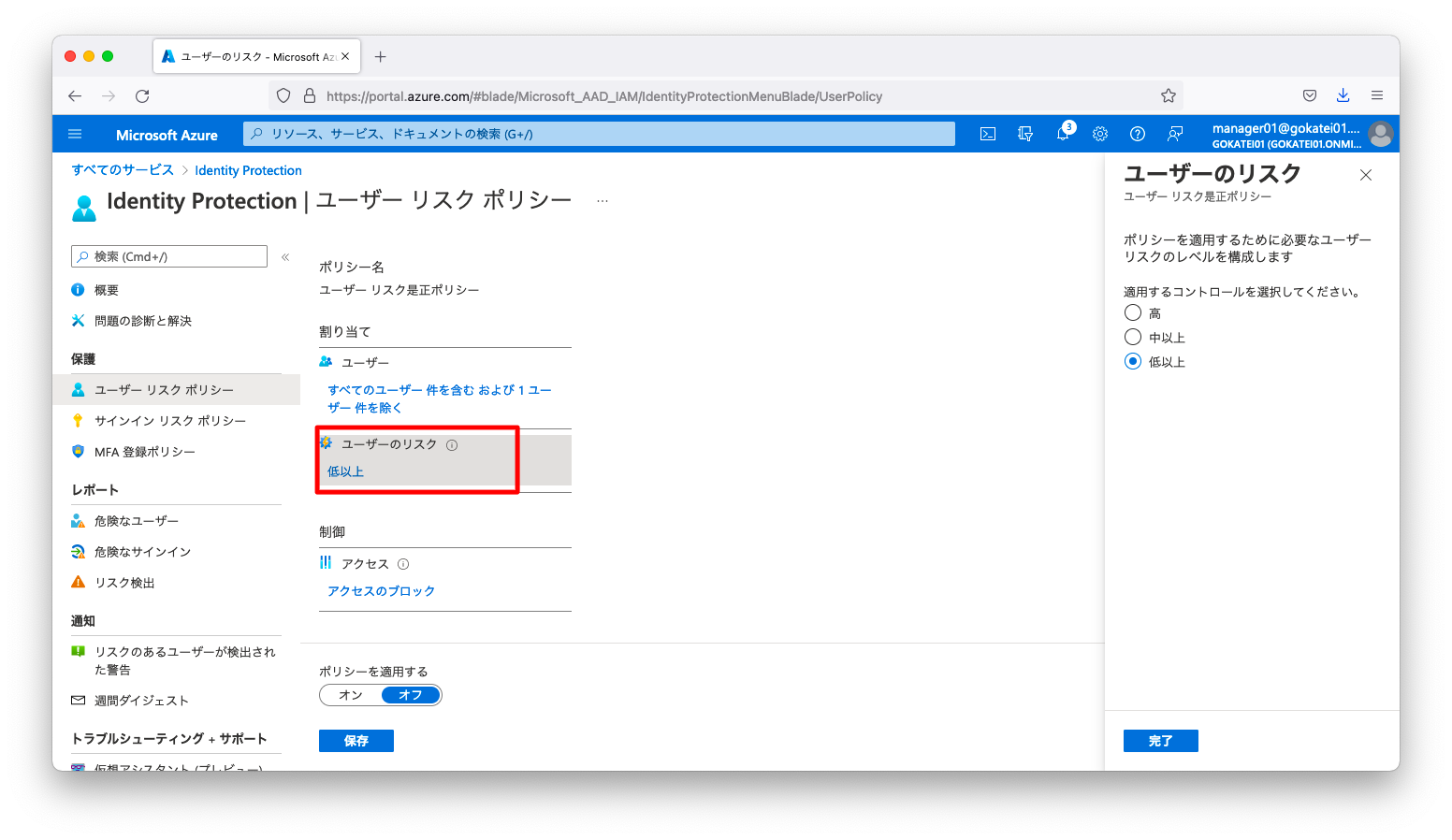

「ユーザー リスク ポリシー」の画面を開きます。「ユーザー」欄を押下すると、対象または対象外とするユーザーを定義できます。

「ユーザーのリスク」欄を押下すると、どの程度以上のリスクに対して制御を実施するかを定義できます。

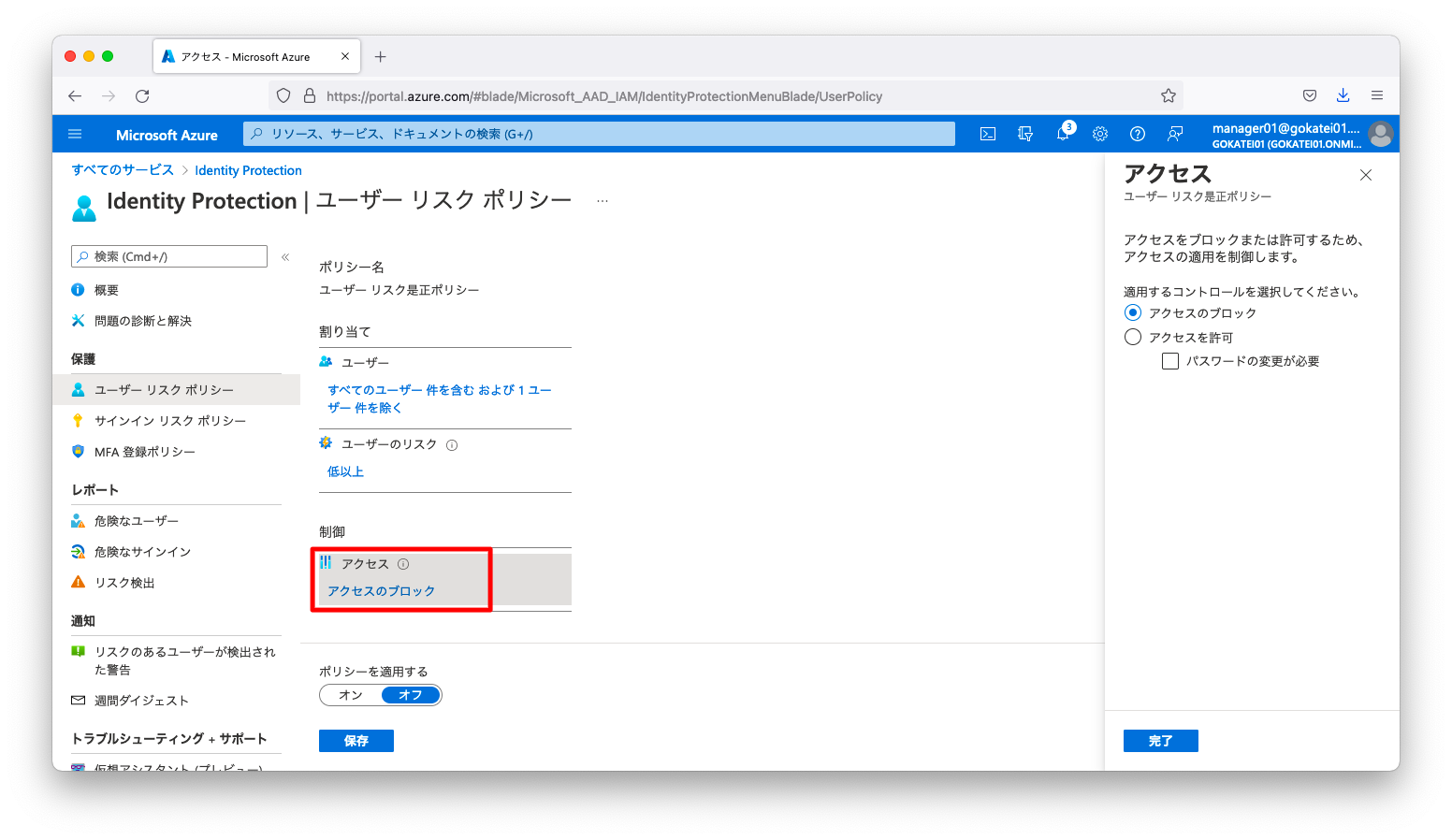

「アクセス」欄を押下すると、「ブロックする」「パスワード変更を強制する」などの制御方法を定義できます。

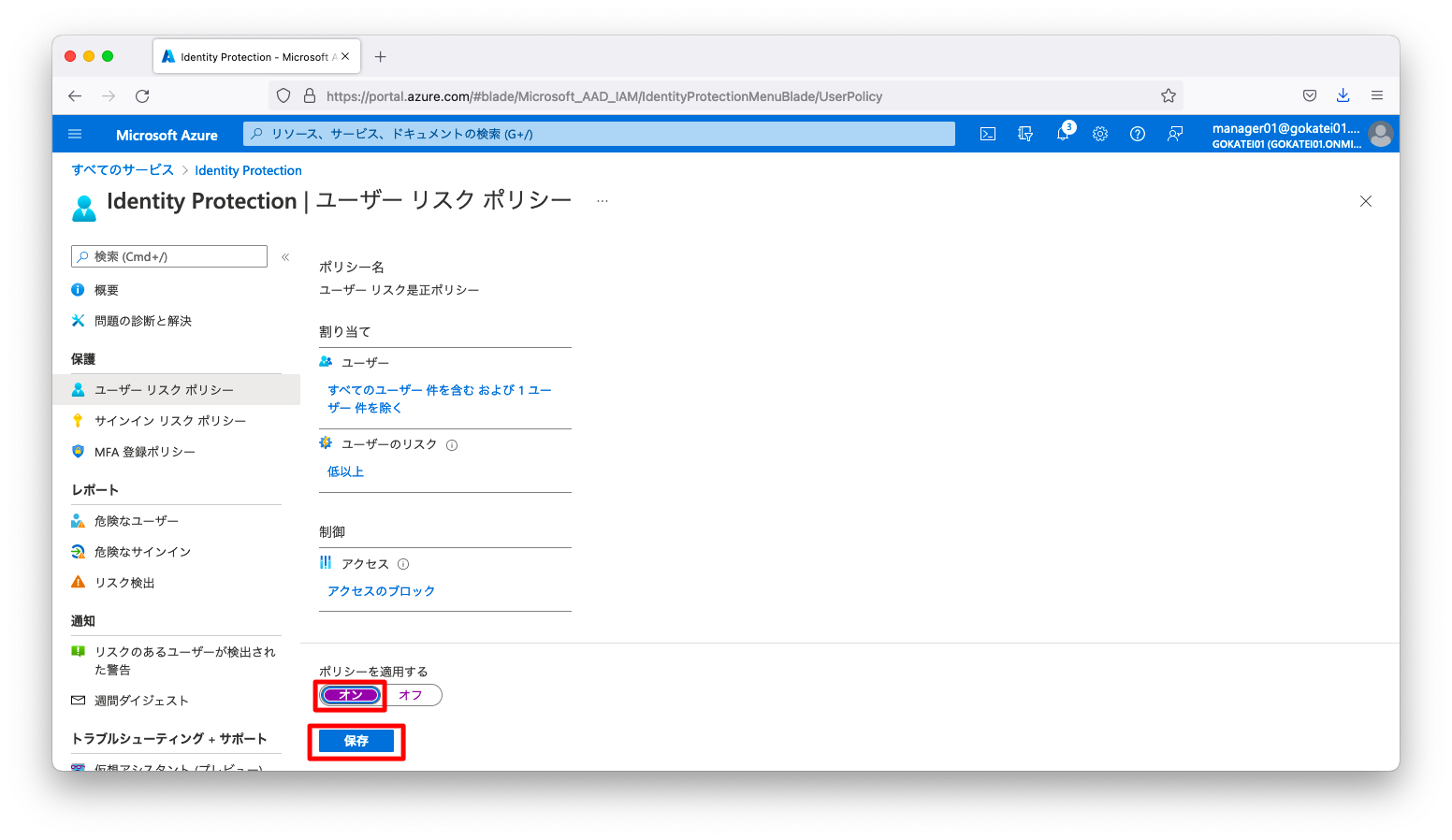

「ポリシーを適用する」を「オン」に切り替え、「保存」を押下すると、設定が反映されます。

サインイン リスク ポリシー

「サインイン リスク ポリシー」を設定すると、ログインを観測する毎にリスクを判定し、リスクありの場合は「ブロックする」「多要素認証を強制する」などの挙動を定義できます。

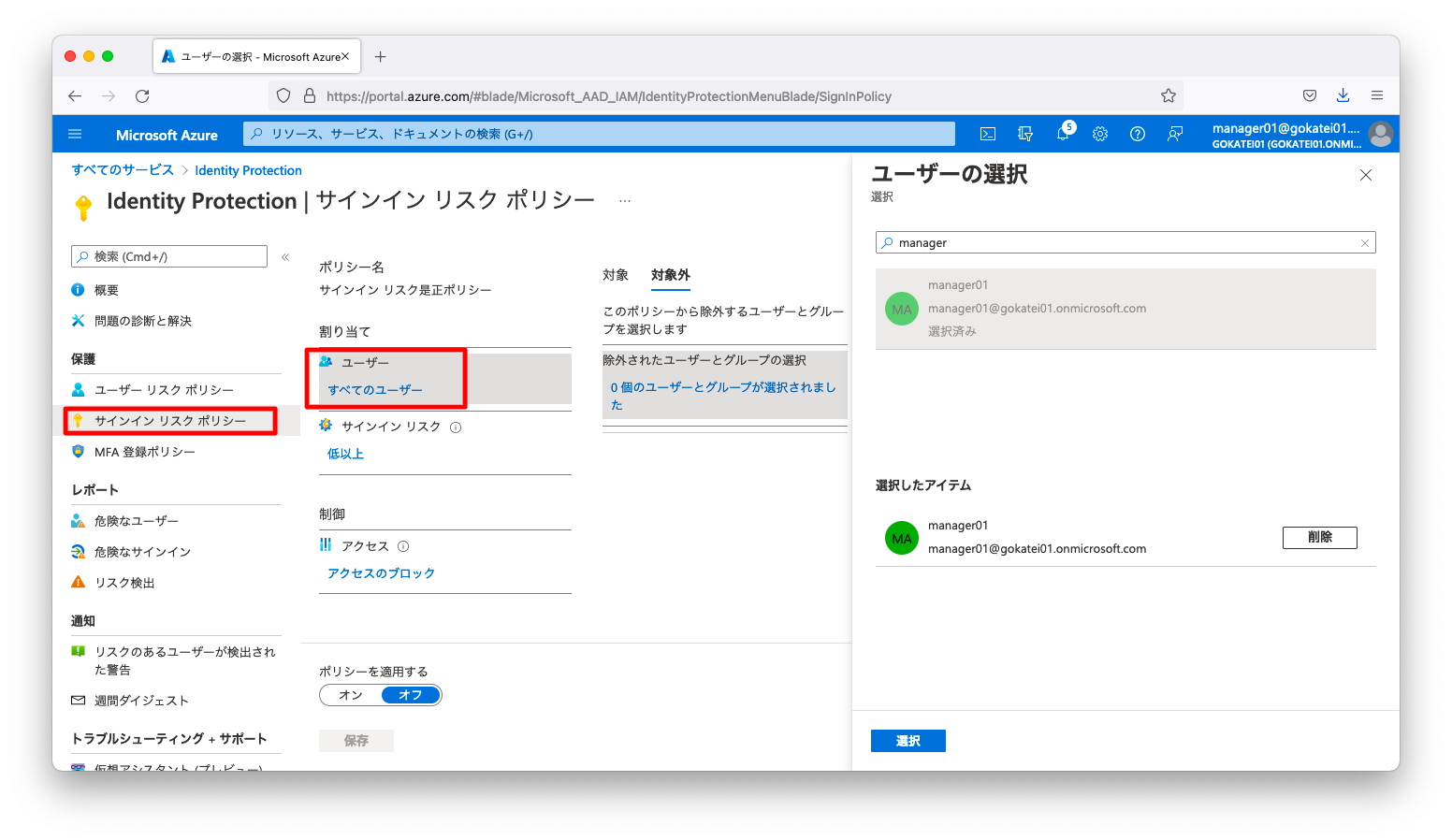

「サインイン リスク ポリシー」の画面を開きます。「ユーザー」欄を押下すると、対象または対象外とするユーザーを定義できます。

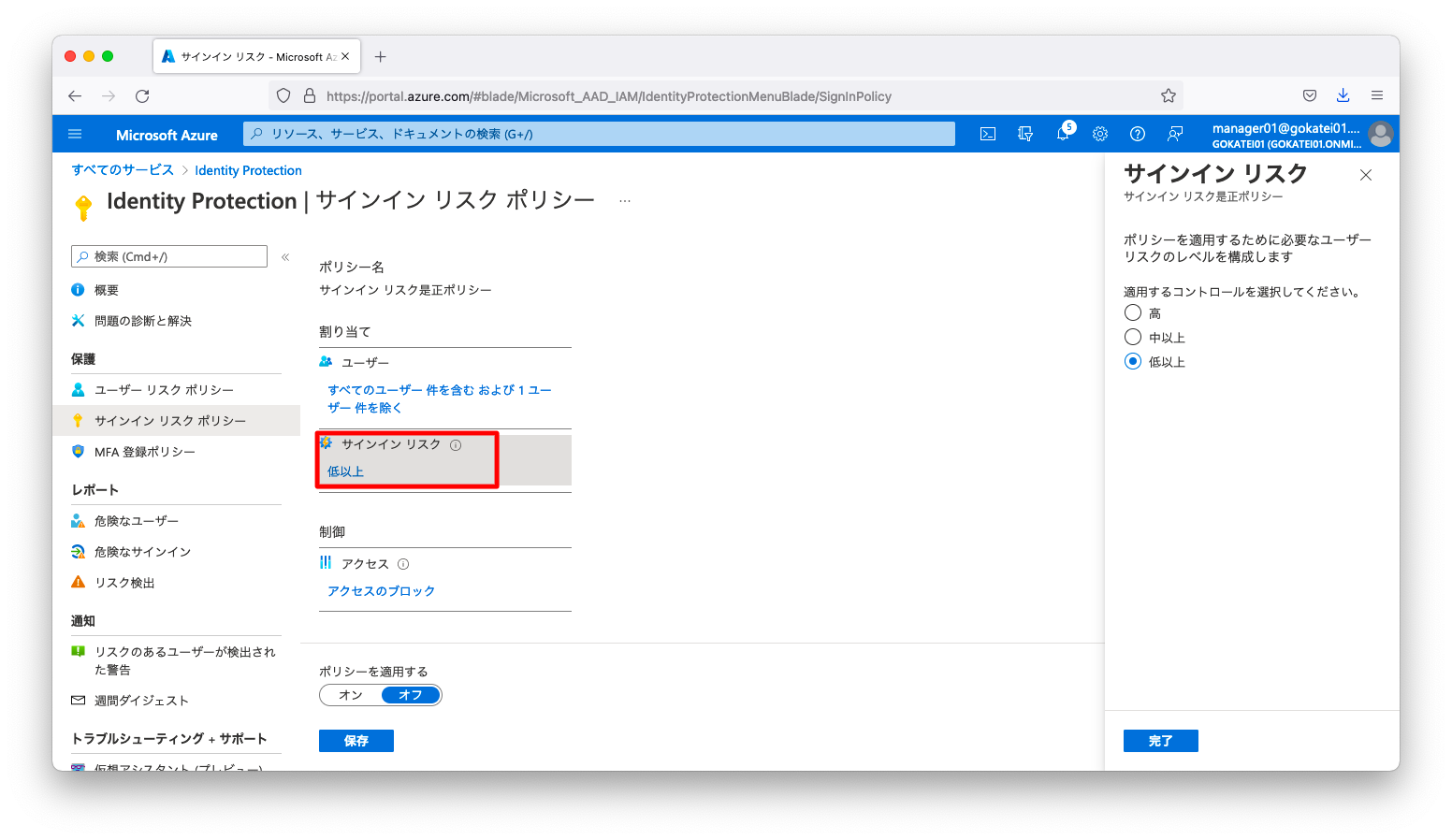

「ユーザーのリスク」欄を押下すると、どの程度以上のリスクに対して制御を実施するかを定義できます。

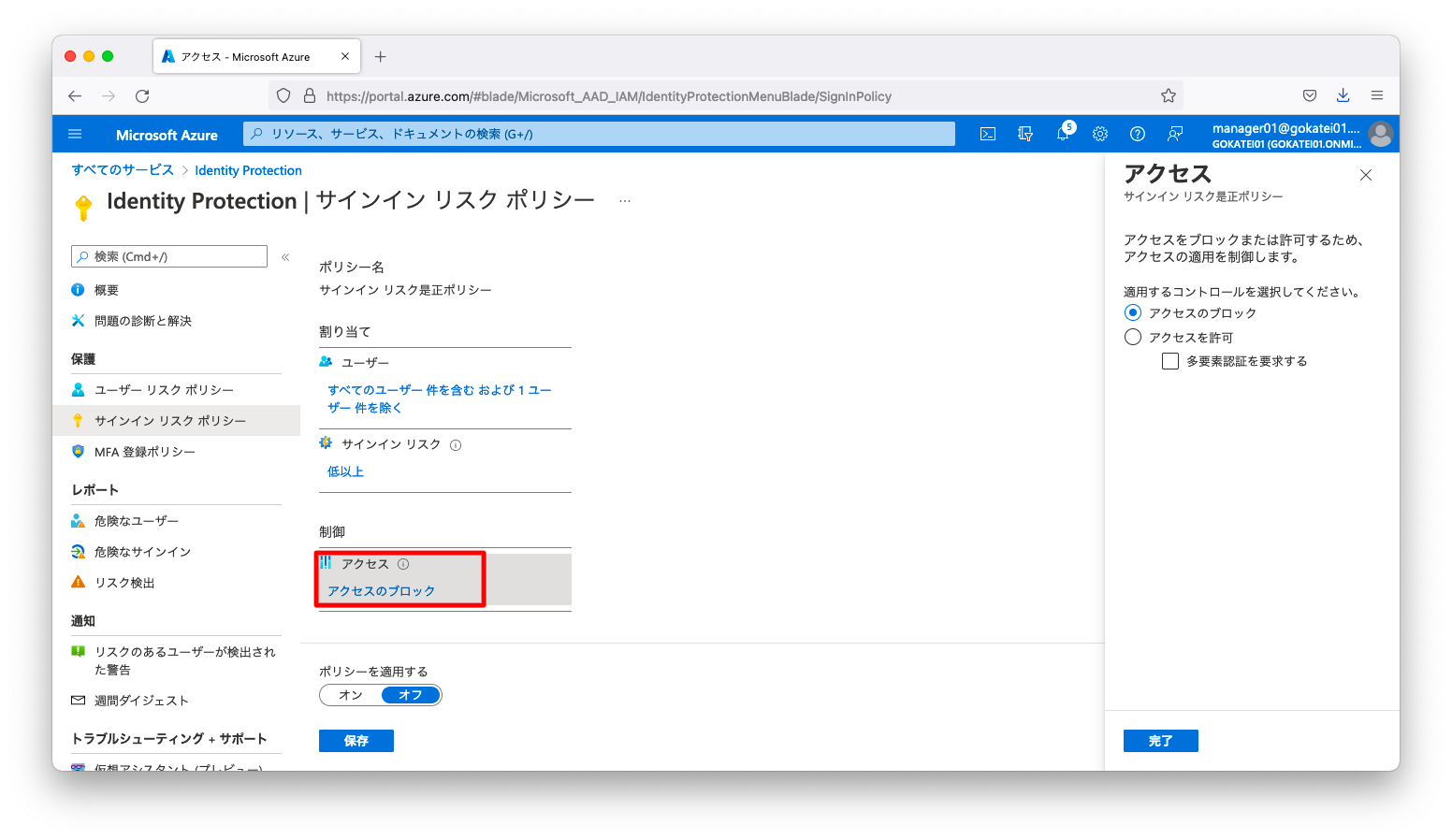

「アクセス」欄を押下すると、「ブロックする」「多要素認証を要求する」などの制御方法を定義できます。

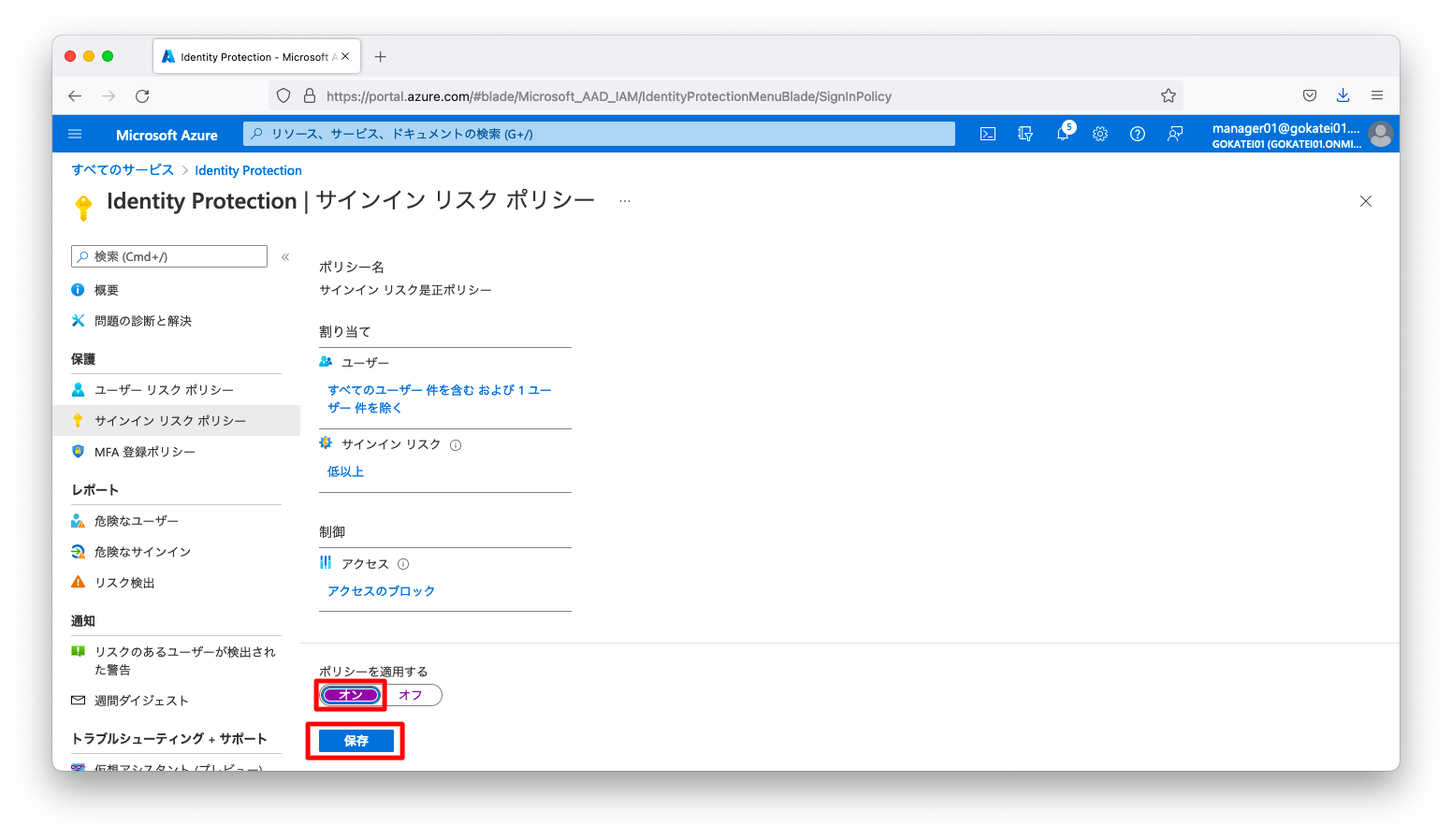

「ポリシーを適用する」を「オン」に切り替え、「保存」を押下すると、設定が反映されます。

Identity Protectionの動作確認

匿名IPアドレス

リスク検出のシミュレート

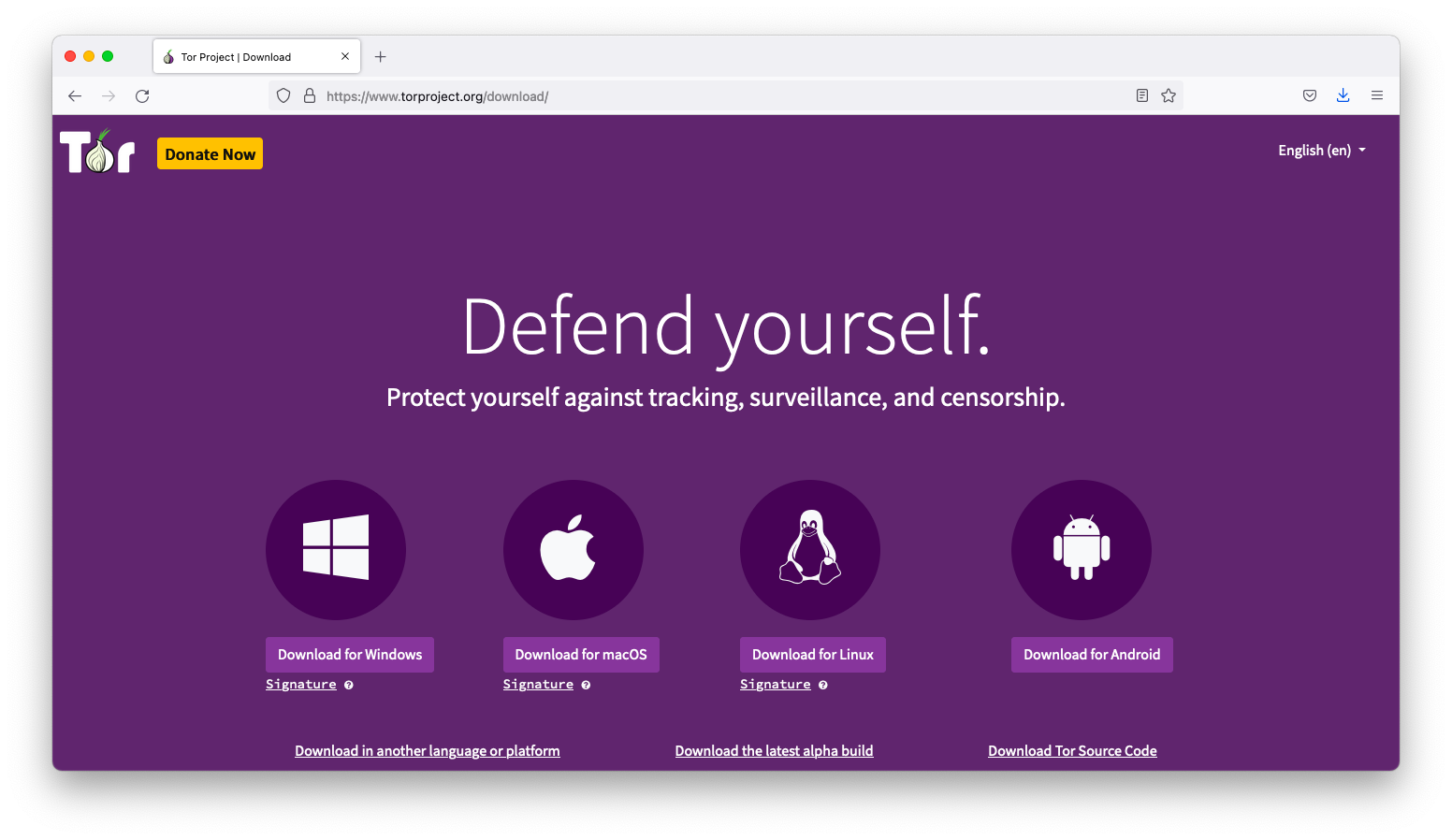

Azure AD Identity Protectionは匿名IPアドレスからのアクセスは「リスクあり」と判断します。匿名IPアドレスを再現するには、「Tor Project」からTor Browserを入手してインストールします。Tor BrowserはWindows, MacOS, Linuxに対応しています。

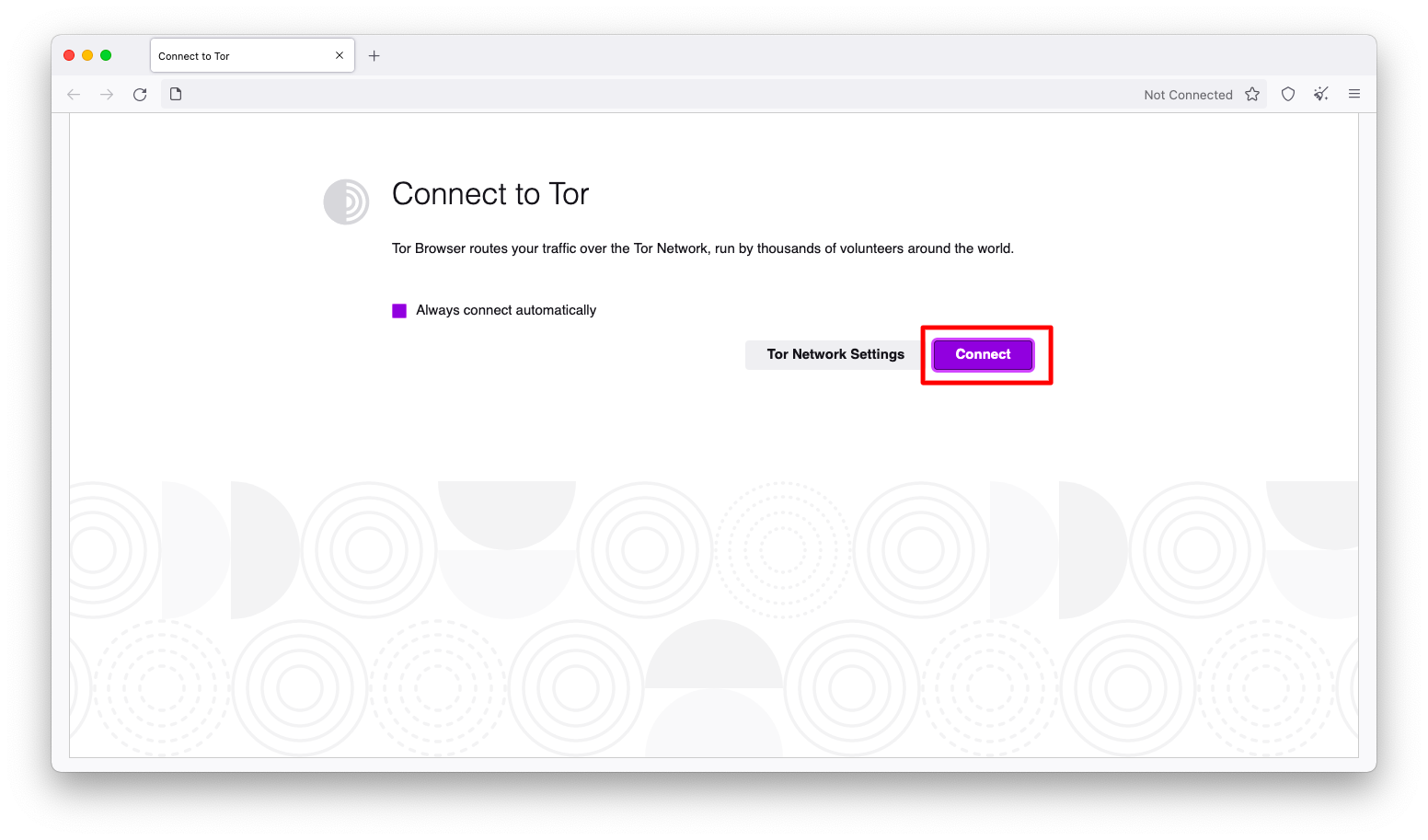

Tor Browserを起動し、「Connect」を押下します。これによってTor Projectが設置しているプロキシ経由のアクセスが可能になります。

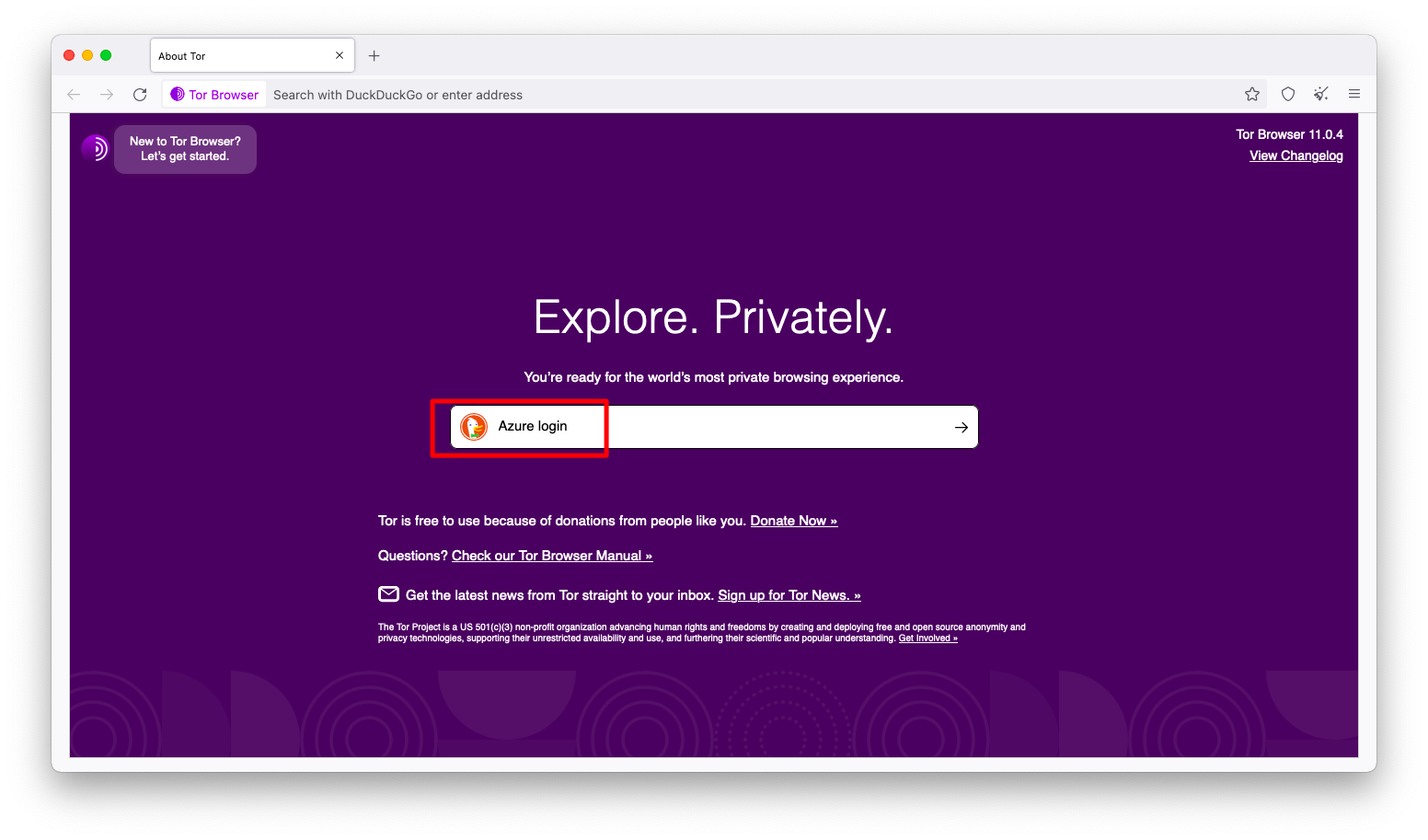

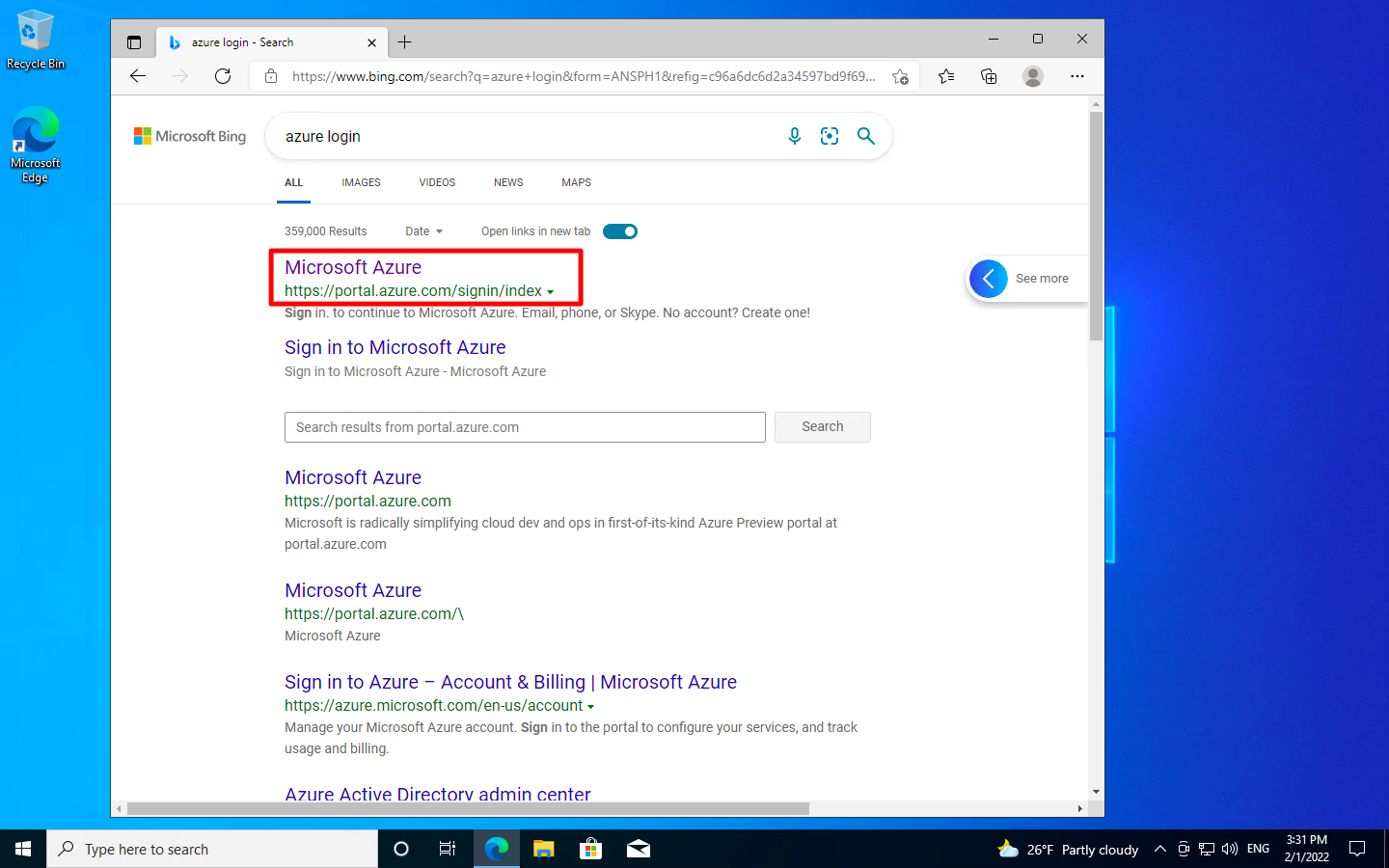

検索エンジンに「Azure login」などを入力します。

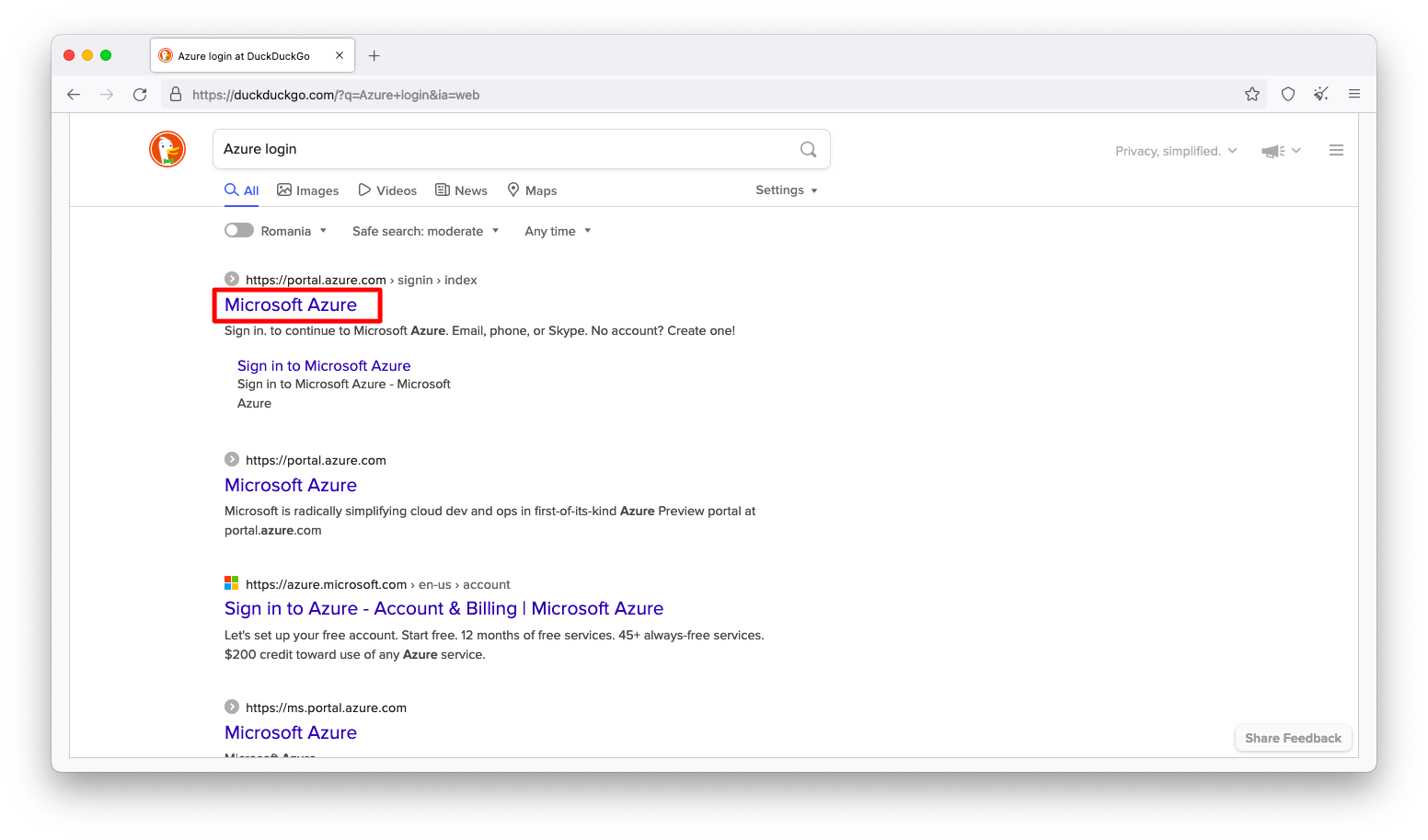

AzureポータルのログインURLを押下します。

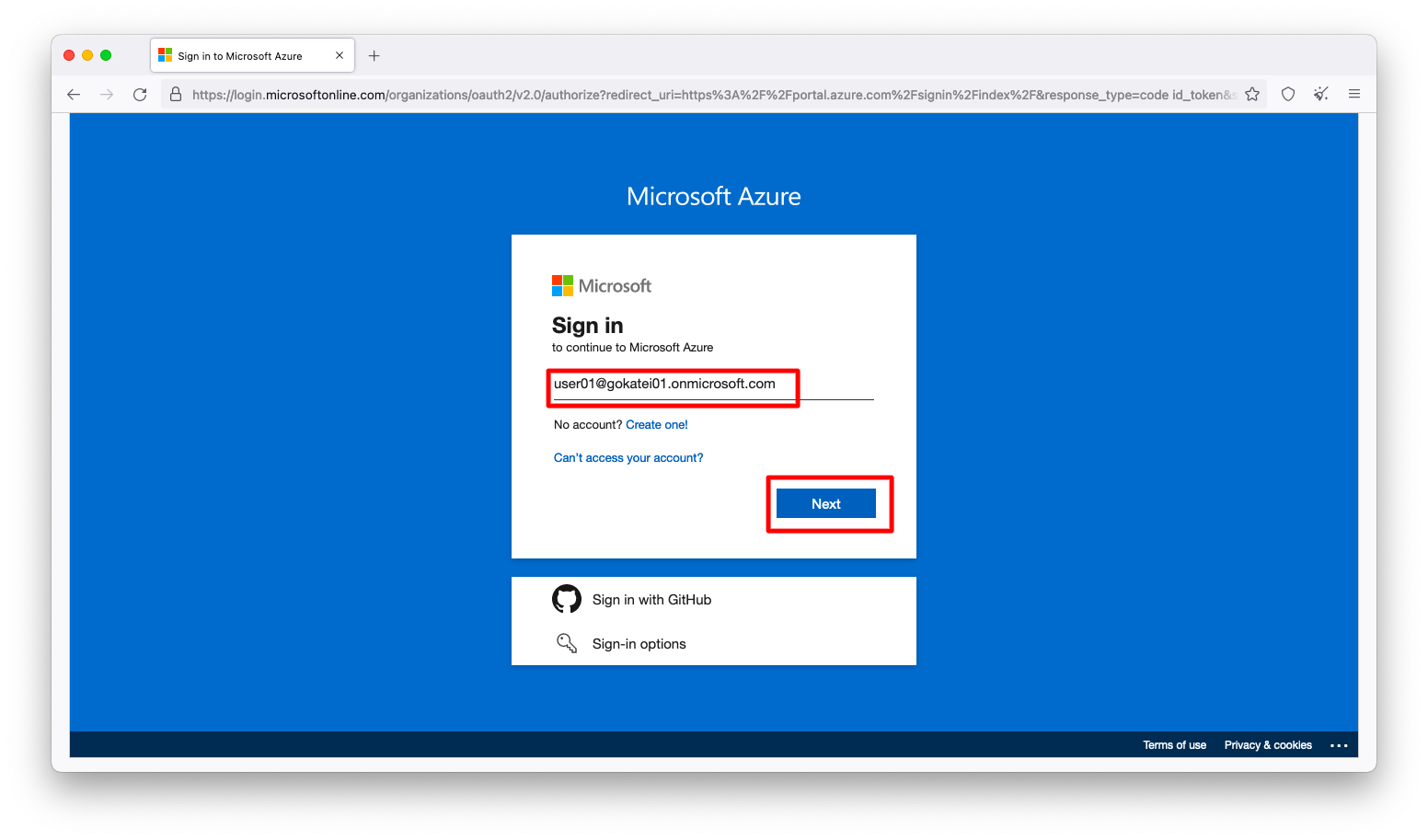

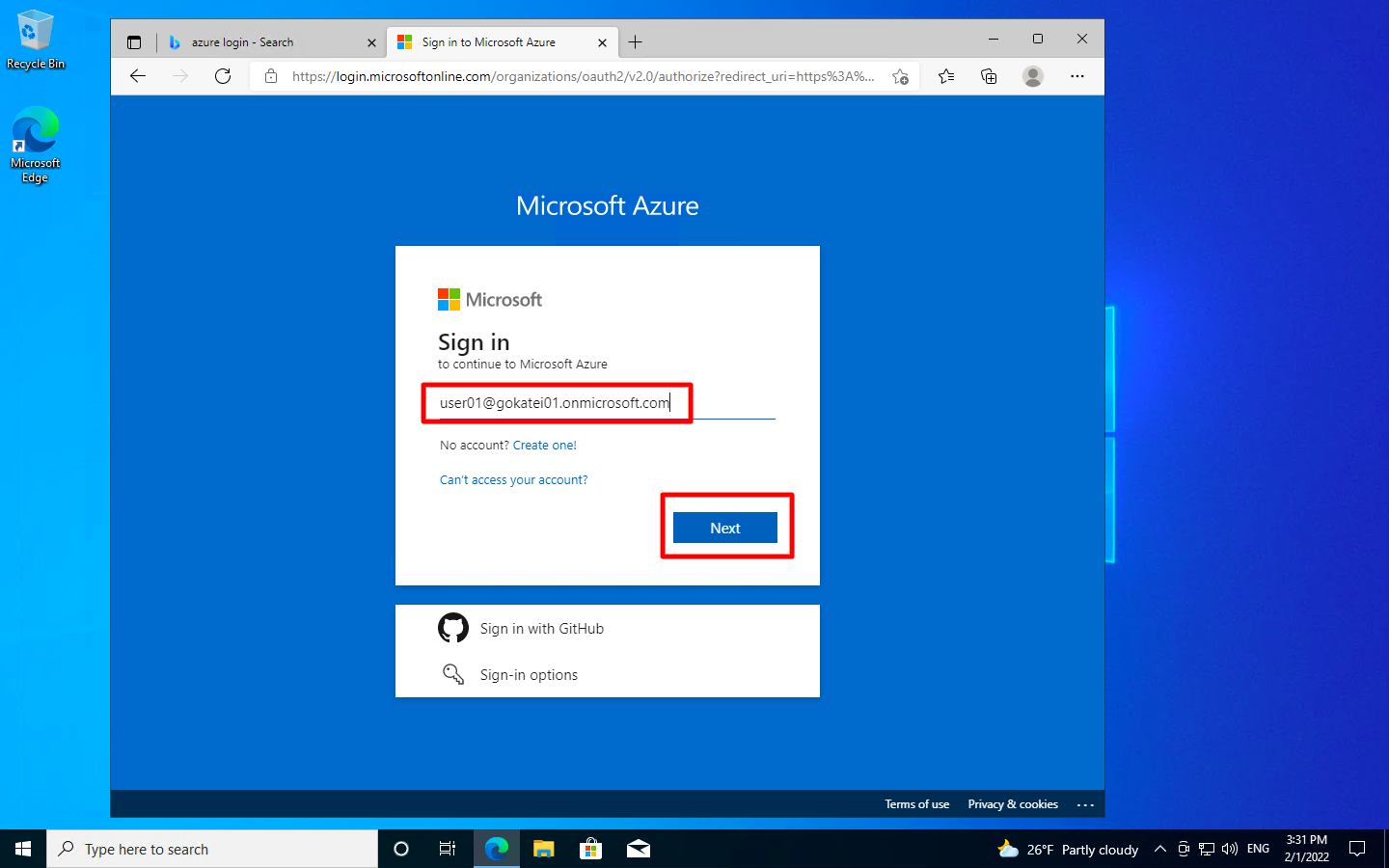

正規のユーザ名を入力します。

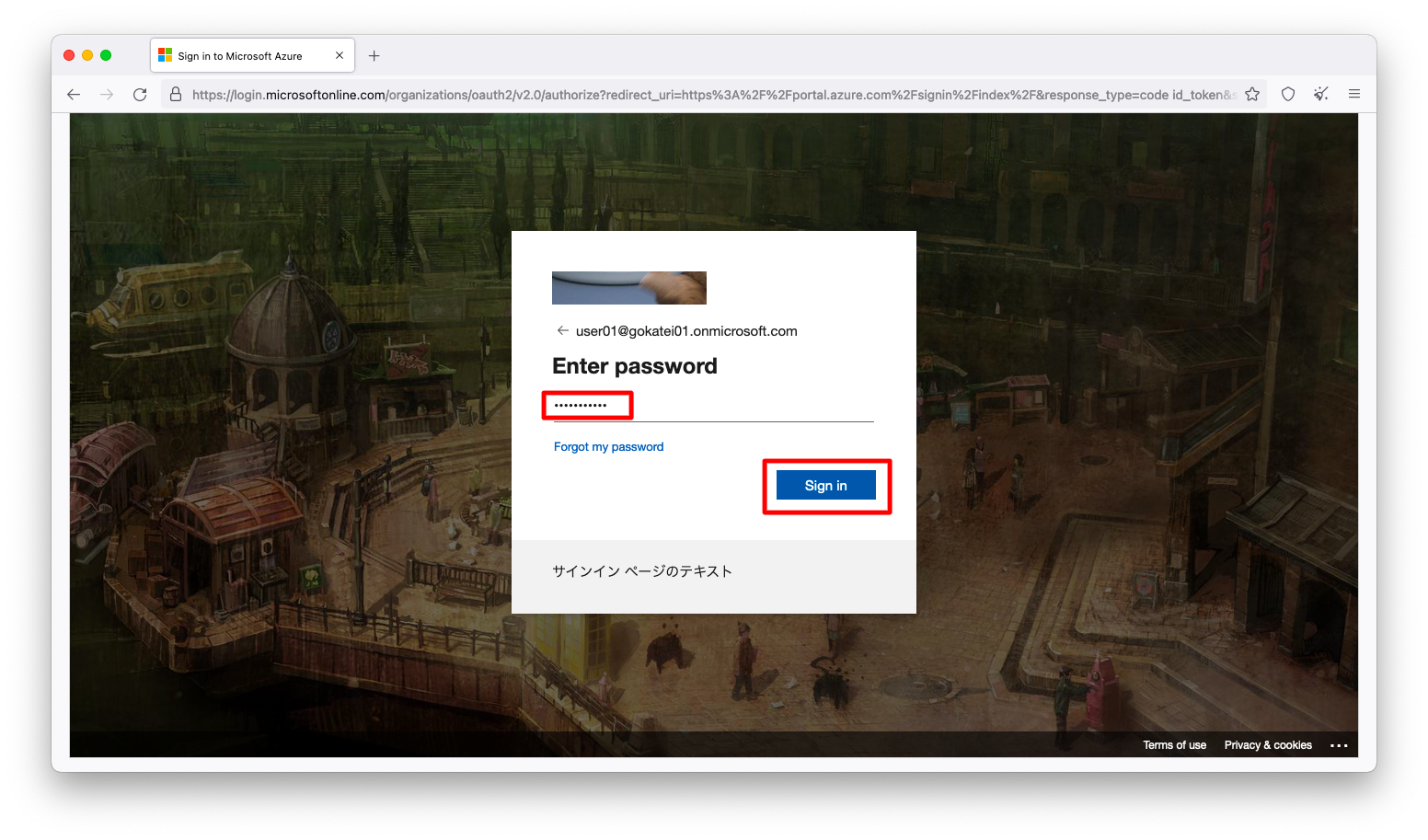

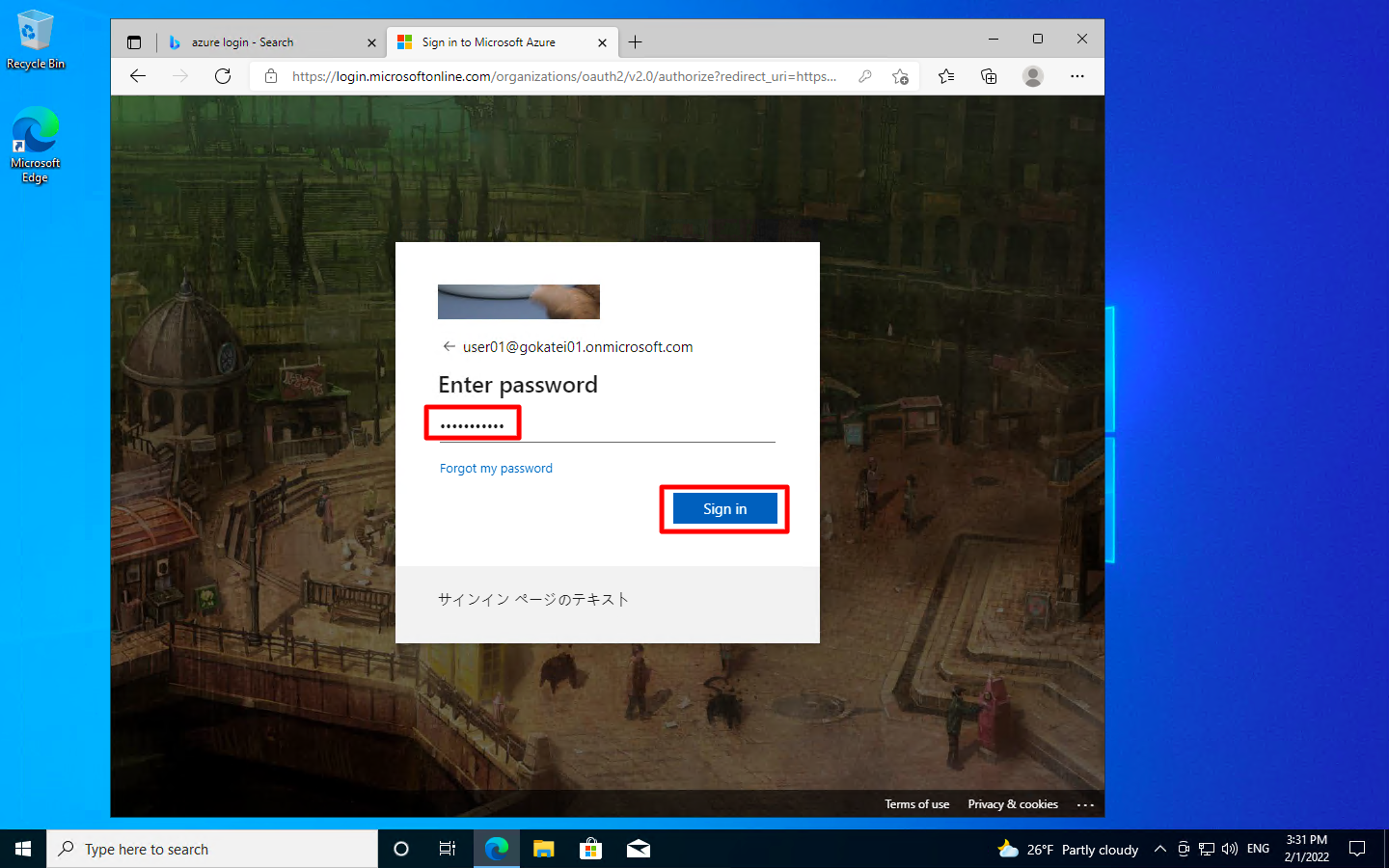

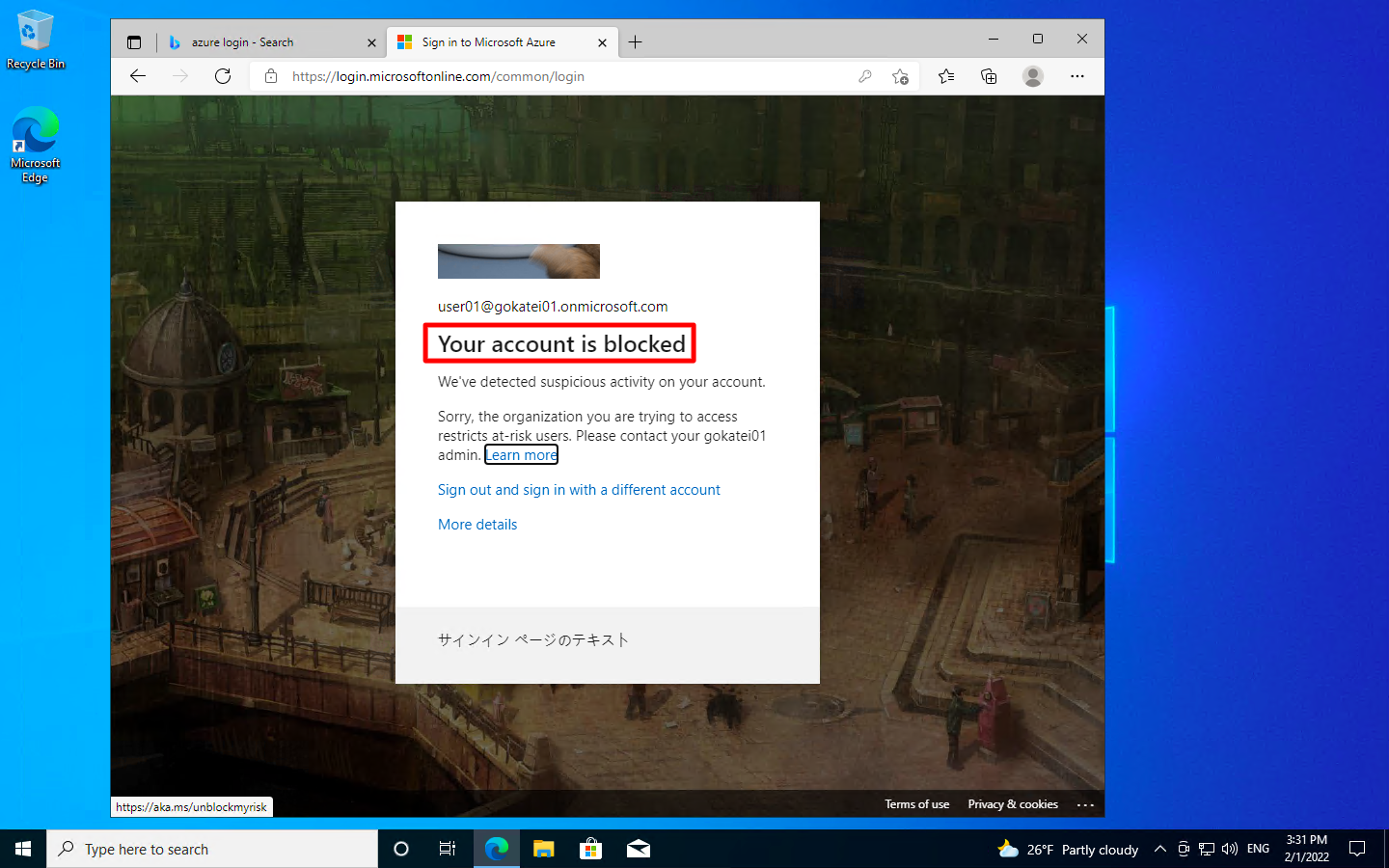

正規のパスワードを入力します。

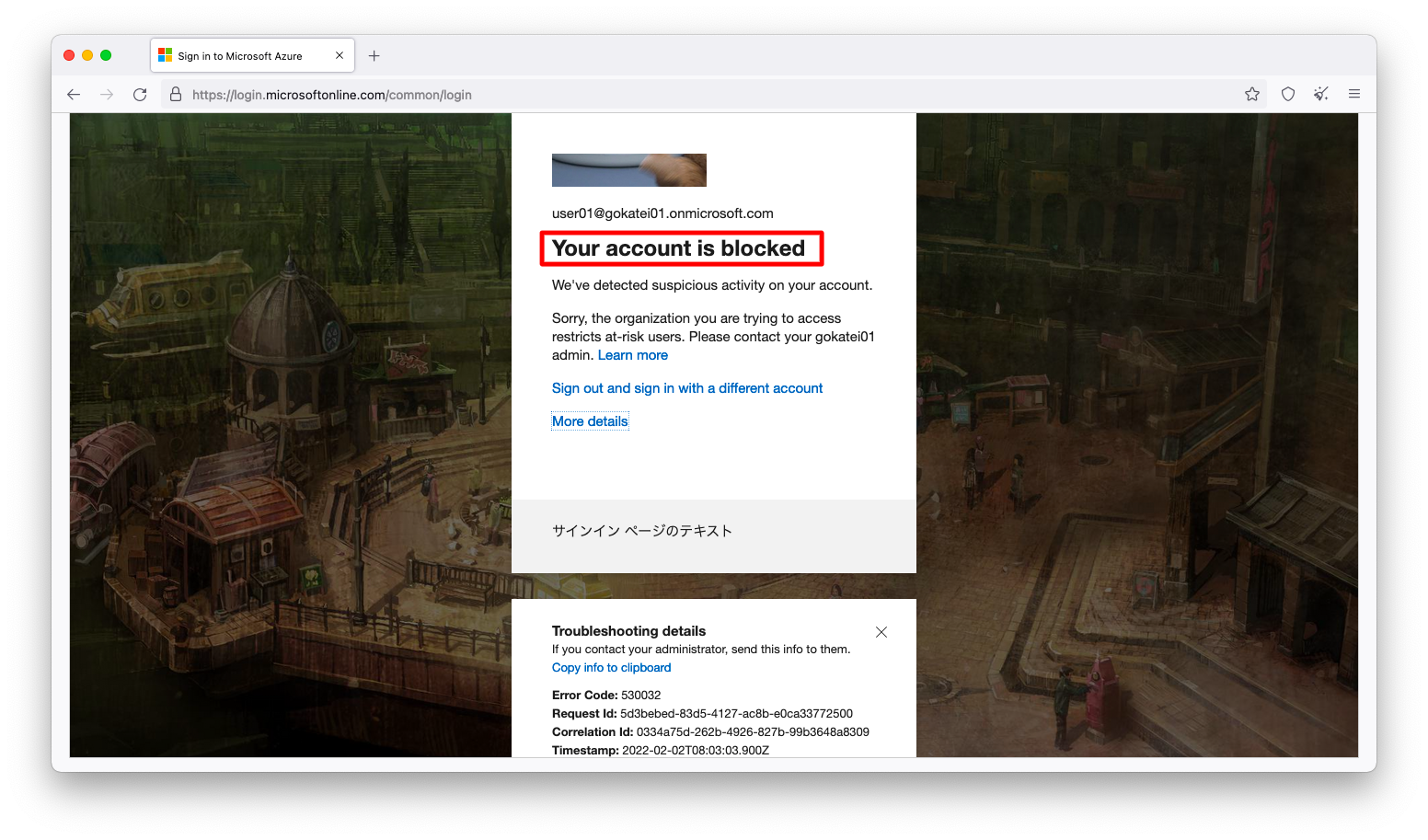

アクセスがブロックされる事を確認します。

アクセスログの確認

アクセスがブロックされた旨はAzure ポータルからも確認可能です。ただし、ログが表示されるには15分程度の時間がかかる事を留意ください。

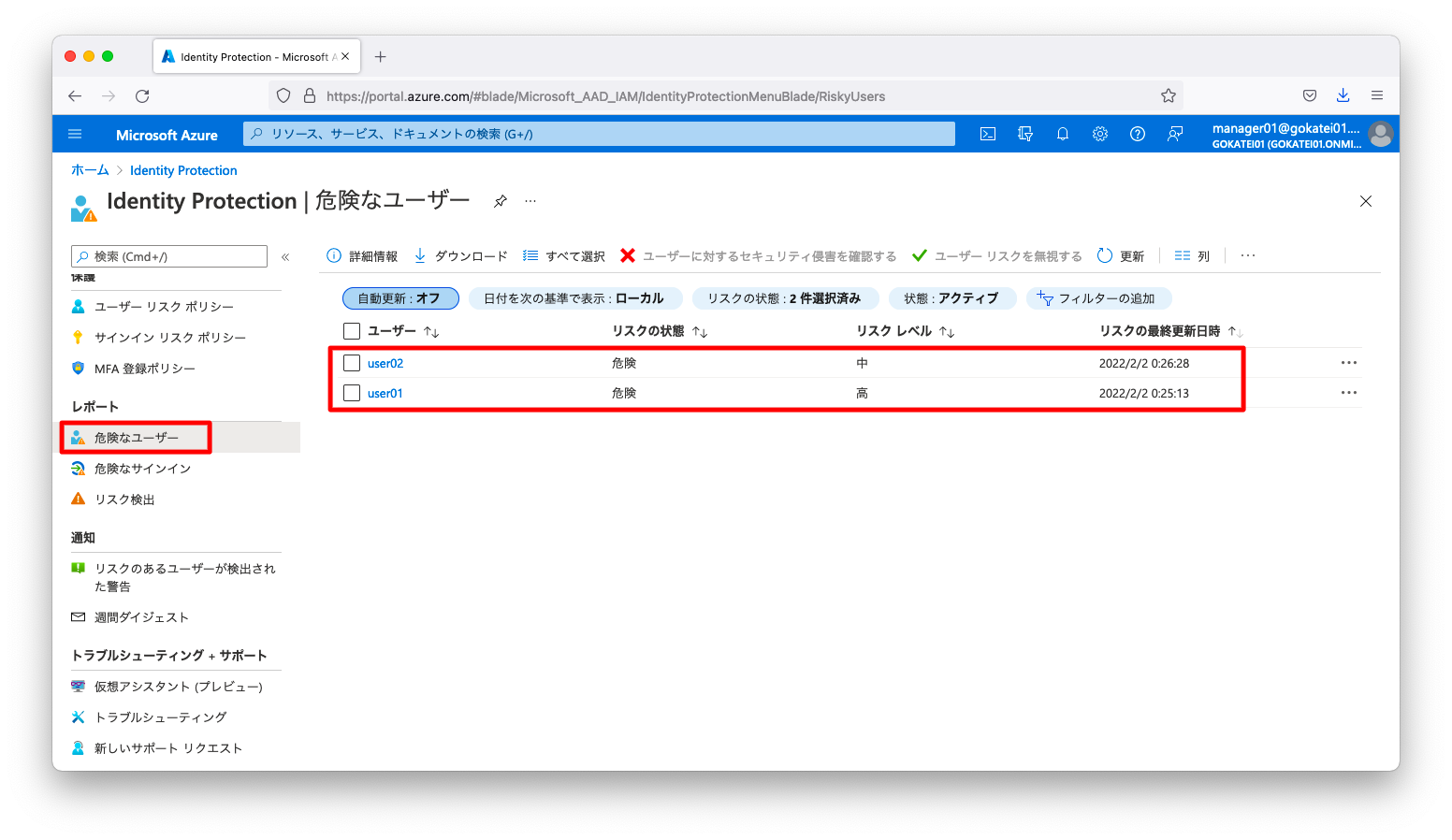

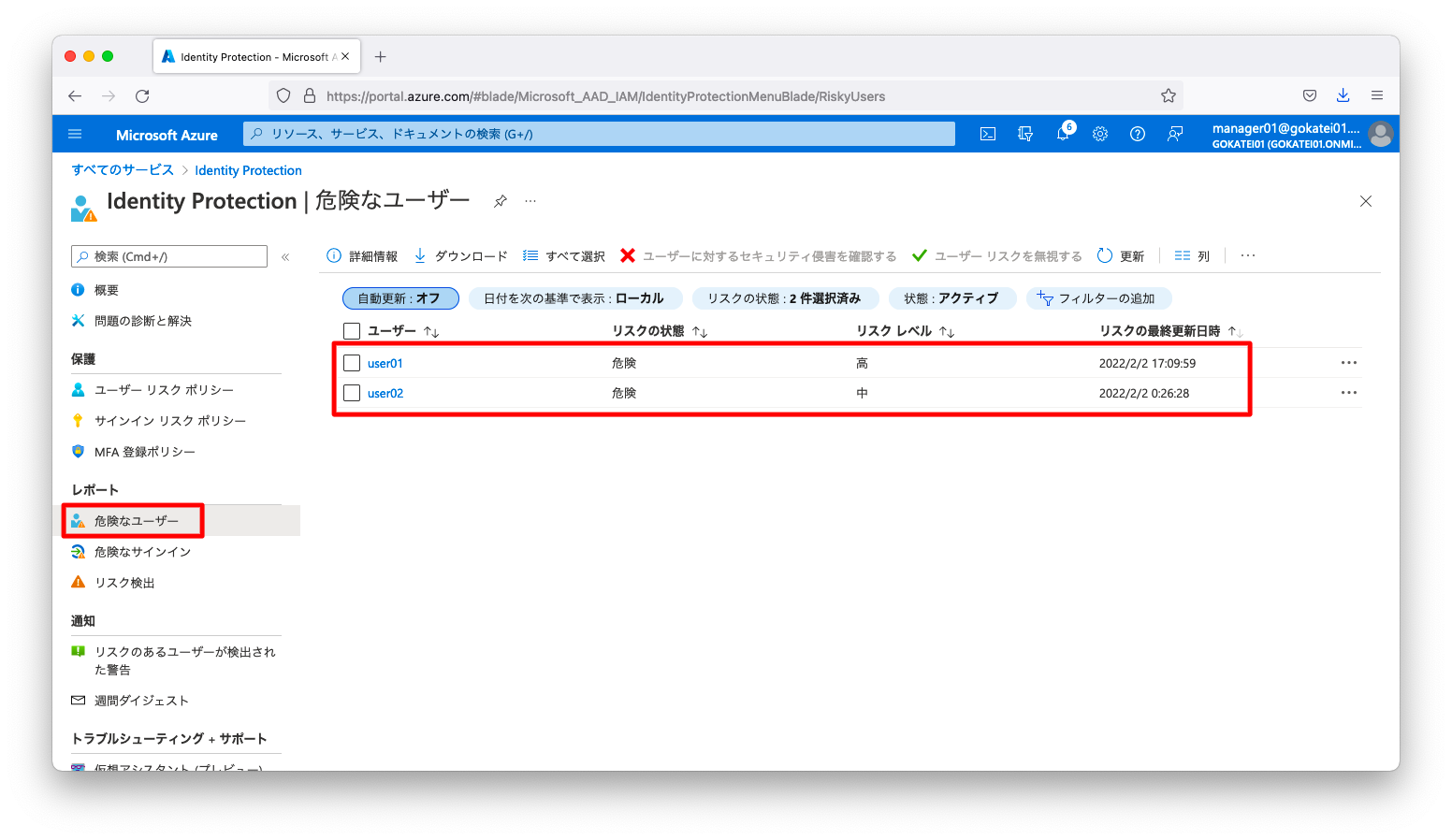

15分後、「Azure ポータル」にログインします。「セキュリティ」「Azure AD Identity Protection」の順に押下し、「Azure AD Identity Protection」の画面を開きます。「危険なユーザー」を押下し、アクセスが拒否されたユーザ名が表示されている事を確認します。

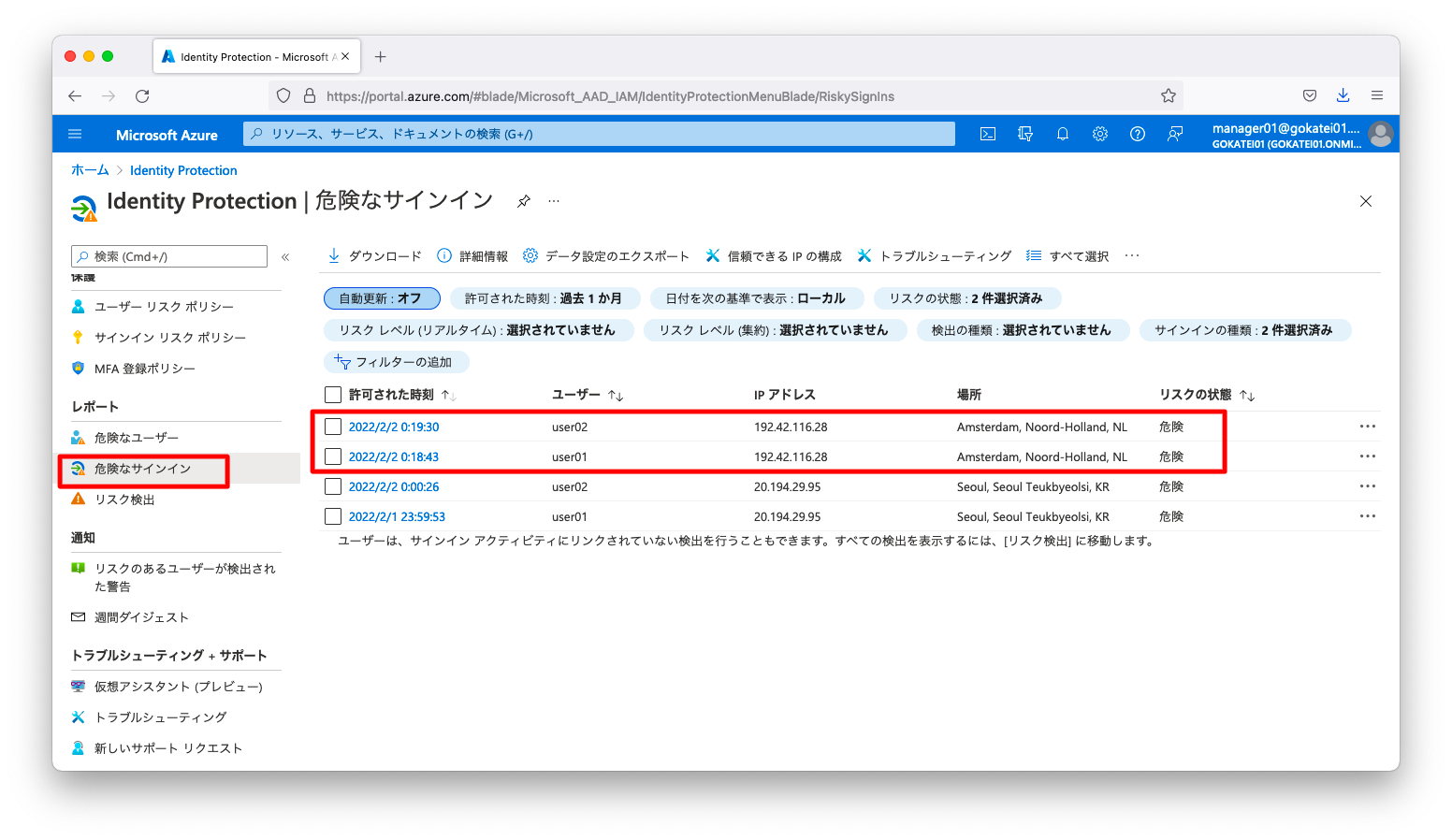

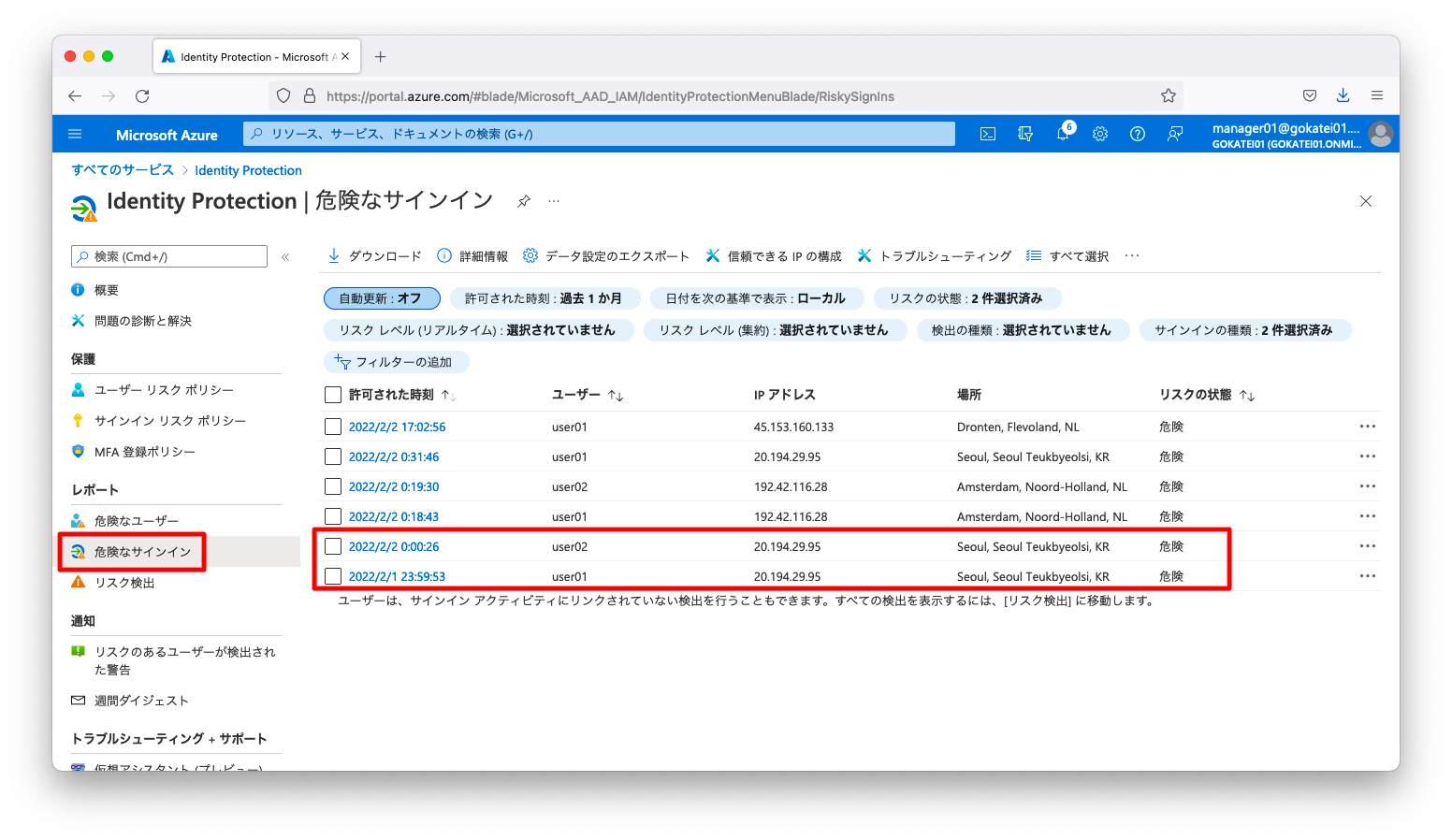

「危険なサインイン」を押下し、アクセスが拒否されたサインインが表示されている事を確認します。

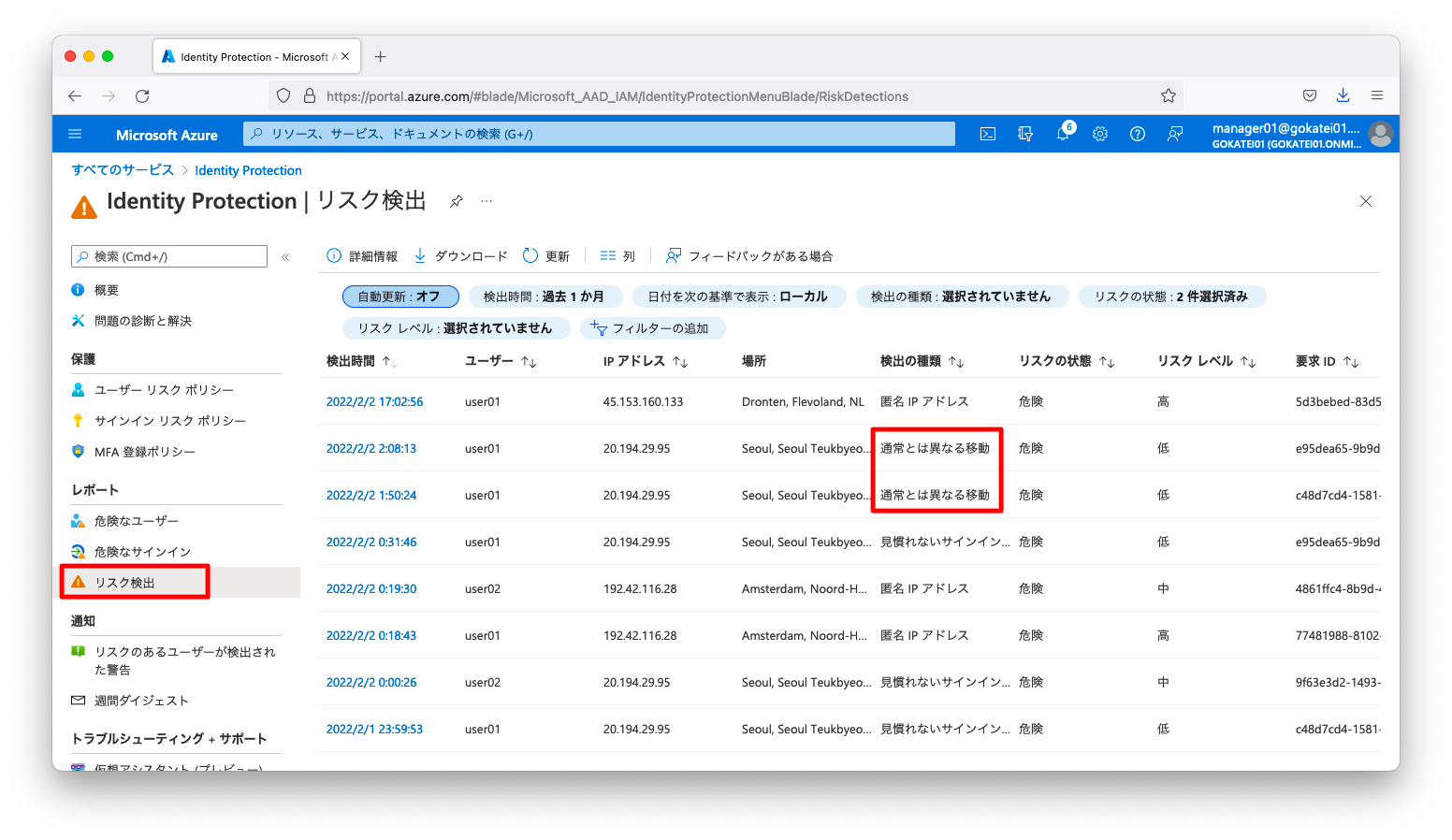

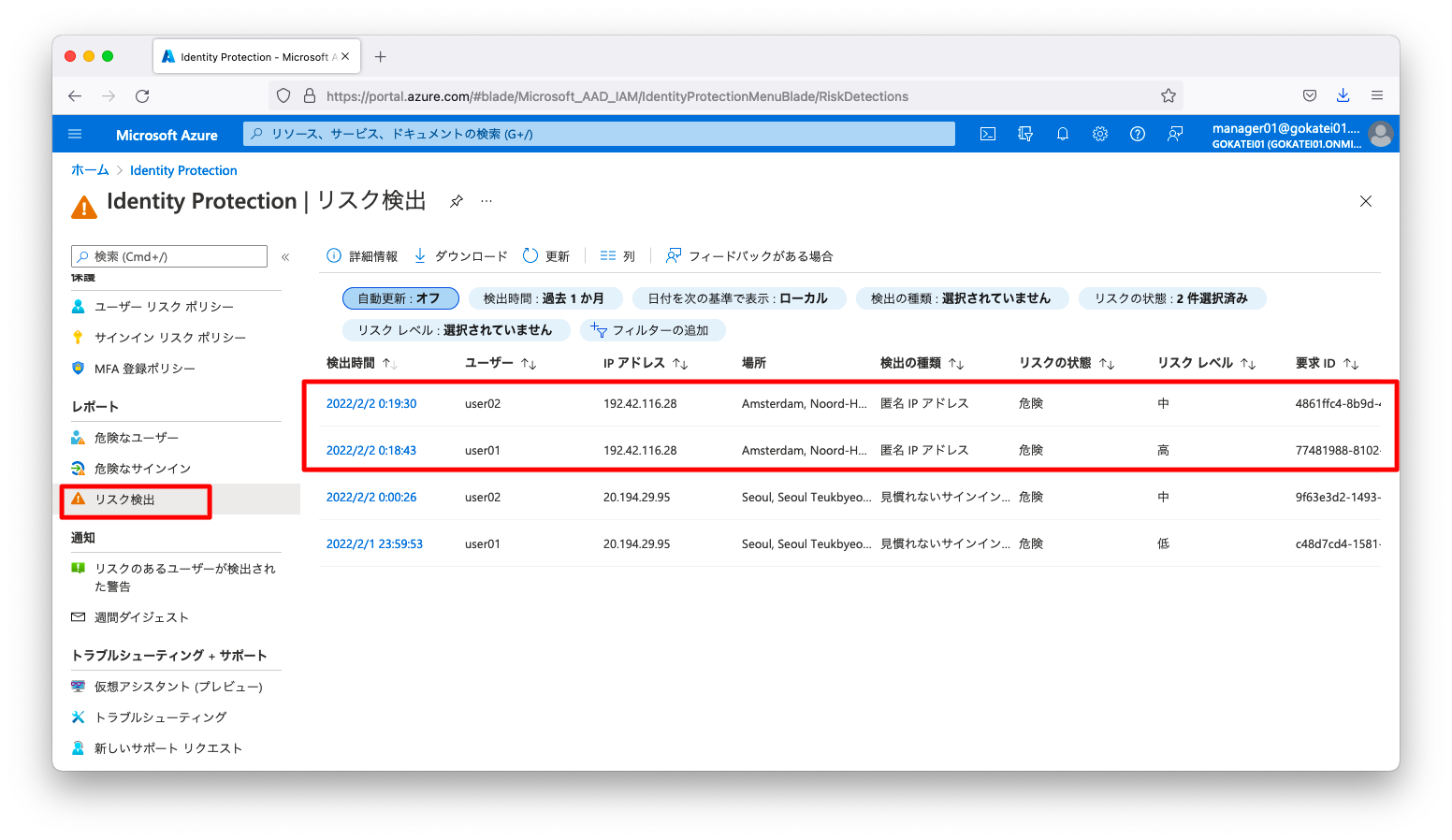

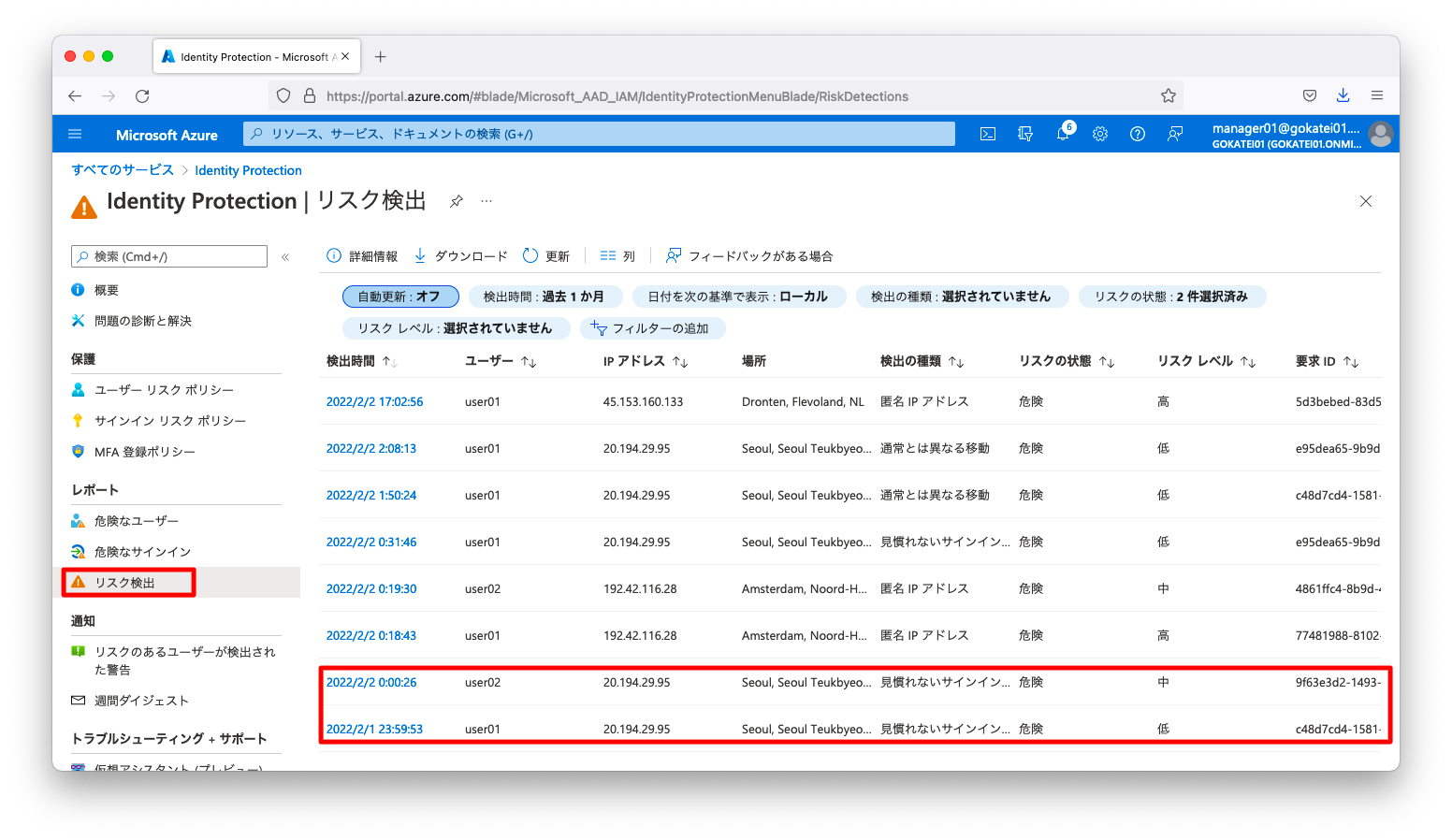

「リスク検出」を押下し、アクセスが拒否された理由を確認します。「検出の種類」欄に「匿名IPアドレス」と書かれている事を確認します。

見慣れないサインイン

リスク検出のシミュレート

Azure AD Identity Protectionは普段と異なるIPアドレスからのアクセスがあった場合に「リスクあり」と判断します。ただし、ある程度のアクセス履歴がないと「普段と異なる」と判定できないため、以下のような前提条件が必要になります。

- 30日以上のサインイン履歴がある

- Azure AD Multi-Factor Authenticationが有効になっている

普段と異なるIPアドレスを使用するには、AWSやAzureの仮想マシンを利用すると便利でしょう。仮想マシンでブラウザを立ち上げ、Azure ポータルのログイン画面を開きます。

正規のユーザ名を入力します。

正規のパスワードを入力します。

アクセスがブロックされる事を確認します。

アクセスログの確認

アクセスがブロックされた旨はAzure ポータルからも確認可能です。ただし、ログが表示されるには15分程度の時間がかかる事を留意ください。

15分後、「Azure ポータル」にログインします。「セキュリティ」「Azure AD Identity Protection」の順に押下し、「Azure AD Identity Protection」の画面を開きます。「危険なユーザー」を押下し、アクセスが拒否されたユーザ名が表示されている事を確認します。

「危険なサインイン」を押下し、アクセスが拒否されたサインインが表示されている事を確認します。

「リスク検出」を押下し、アクセスが拒否された理由を確認します。「検出の種類」欄に「見慣れないサインイン」と書かれている事を確認します。

通常とは異なる移動

リスク検出のシミュレート

Azureは機械学習を使用して「通常とは異なる移動」を検出します。ある程度の学習が必要なため、以下のような前提条件があります。

- 14日間のサインイン履歴

- 10回のログイン

必ずしも成功するとは限らないですが、「Identity Protection でのリスク検出のシミュレーション」では以下のような方法で「通常とは異なる移動」が再現できると述べています。

- 標準的なブラウザーを使用して、https://myapps.microsoft.com に移動します。

- 特殊な移動のリスク検出を生成するアカウントの資格情報を入力します。

- ユーザー エージェントを変更します。 開発者ツール (F12) から Microsoft Edge のユーザー エージェントを変更できます。

- IP アドレスを変更します。 VPN または Tor アドオンを使用するか、Azure 上に別のデータ センターの新しい仮想マシンを作成することで、IP アドレスを変更できます。

- 前と同じ資格情報を使用し、前のサインインから数分以内に、https://myapps.microsoft.com にサインインします。

アクセスログの確認

「通常とは異なる移動」のシミュレーションに成功した場合は、「リスクの検出」画面に以下のようなログが表示されます。